Yetkisiz erişim bilgiye (NSD) - bilgisayar yardımı veya otomatik sistem olan belirli fonların uygulanmasıyla erişim kontrol kurallarını ihlal eden verilere erişimdir. Uzmanlara göre, yetkisiz erişim yöntemleri şunlardır:

- İşbirliği yapmak için düşüş

- Proaktif işbirliği

- Vypytyvanie, izcilik

- Telekulak

- hırsızlık

- seyretme

- Sahte (değişiklik)

- kopyalama

- imha

- durdurma

- Geçersiz bağlantı

- fotoğrafçılık

- Tacit tanıtımı

Proaktif işbirliği Memnun olmayan kişilerin yasa dışı eylemler için kar etmeye hazır olduklarında genellikle bazı durumlarda kendini gösterir. Nedenler çok farklı olabilir, finansal, ahlaki, politik vb. Bu tür bir kişiyi, elbette erişimi olmadığı sürece, gizli şirket bilgileri sağlama konusunda işbirliği yapmaya ikna etmek kolaydır.

Barındırma güvenliğinin temel sorunu, barındırılan farklı kullanıcı topluluklarından gelen verilerin ayrı olarak ayrılmasıdır. Bunu yapmanın en kolay yolu, barındırılan her topluluk için fiziksel olarak ayrı sistemler oluşturmaktır. Bu yaklaşımın dezavantajı, barındırılan her kullanıcı topluluğunun ayrı olarak yüklenen, yönetilen ve yapılandırılan yazılımı olan ayrı bir bilgisayar gerektirmesidir. Bunun, ev sahibi şirket için ölçek ekonomileri üzerinde çok az etkisi vardır.

Birkaç faktör, barındırma hizmeti sağlayıcılarının maliyetini önemli ölçüde azaltabilir. Bu faktörler, birden fazla kullanıcı topluluğunun bir ekipmanı paylaşmasına izin veren mekanizmaları ve yazılım; farklı kullanıcı toplulukları için veri paylaşan mekanizmalar; ve barındırma sağlayıcısı için tek bir yönetim arayüzü sağlamanın yolları.

İşbirliği yapmak için düşüş - genellikle bunlar davetsiz misafirlere yönelik şiddet içeren yöntemlerdir. Bu tür yöntemler korkutma, rüşvet veya şantaja dayanmaktadır. Çalışanların bükülmesi, şantaj peşinde koşan gerçek tehditlerle gerçekleştirilir. Bu, varoluştan çıkmanın en agresif yoludur, çünkü barışçıl bir ziyaret korkutma amacıyla acımasız eylemlere dönüşebilir.

Borsalar hem veri paylaşımı hem de veri değişimi için şartlara sahiptir. Örneğin, değişim, tedarikçinin başvurusunun diğer tedarikçiler tarafından gösterilmeyeceğini, ancak tüm tekliflerin başvuruyu talep eden kuruluş tarafından değerlendirileceğini garanti edebilir. Ek olarak, paylaşım, örgüt gruplarının seçmeli olarak veri alışverişinde bulunabilecekleri veya ortak oranlar sağlamak için birlikte çalışabilecekleri ilgi toplulukları tarafından da desteklenebilir.

Veri güvenliği riskleri dünyası

Bu bölüm verilerinizi tehlikeye atabilecek tehlikeli durumları ve olası saldırıları açıklamaktadır. Dağıtılmış ortamlar, yanlarında kötü niyetli bir üçüncü tarafın siteler arasında taşınırken verilerini taklit ederek bilgisayar suçu işlemesi olasılığını da beraberinde getirir. Bir veri değişikliğine saldırırken, ağdaki yetkisiz bir taraf, aktarılan verileri durdurur ve yeniden iletmeden önce bu verilerin bölümlerini değiştirir.

Vypytyvanie, izcilik - Bu, çalışanlara kesin bilgi almaları için naif sorular sormaya dayanan bir faaliyet türüdür. Verileri yanlış istihdam veya başka eylemlerle ortaya çıkarmak da mümkündür.

Telekulak - Bu, özel kişiler tarafından (gözlemciler, bilgi verenler) özel müdahale yöntemleriyle kullanılan endüstriyel casusluk veya istihbarat yöntemidir. Saçak tutma doğrudan akustik dalgaların algılanmasıyla veya belirli bir mesafedeki özel yollarla gerçekleştirilebilir.

Tekrar saldırdığınızda ağ tekrar tekrar bir dizi güvenilir veri girmiştir. Veriler güvenli bir şekilde saklanmalı ve aktarılmalıdır, böylece kredi kartı numaraları gibi bilgiler çalınamaz. İnternette ve medyada küresel ağ Hem genel taşıyıcılar hem de özel ağ sahipleri ağlarının bir bölümünü güvenli olmayan sabit hatlar, aşırı derecede korunmasız mikrodalga ve uydu kanalları veya birkaç sunucu aracılığıyla yönlendirirler. Bu durum, ilgilenen herhangi bir tarafın görebileceği değerli verileri açık bırakmaktadır.

seyretme - Bu, gözlenen faaliyetin durumu hakkında bir istihbarat yöntemidir. Bu yöntem optik cihazlar kullanılarak gerçekleştirilir. Böyle bir işlem çok zaman ve para alır, bu nedenle bu yöntem genellikle nitelikli insanlarla belli zamanlarda amaca yönelik olarak uygulanır.

hırsızlık - Bu, başkalarının kaynaklarını, belgelerini vb. Kasıtlı bir şekilde ele geçirmesidir. Kabaca konuşursak, kötü yalan söyleyen her şeyi kaçırırlar, bu nedenle gizli veri taşıyıcılarına dikkatle davranmanız gerekir.

Çarşamba günü yerel ağ Bir binanın veya kampüsün içinde, fiziksel kablolamaya erişimi olan içeridekiler, kendileri için tasarlanmayan verileri görebilir. Ağ trafiğini izlemek için ağ yakalayıcılar kolayca takılabilir. Paket koklayıcılar, kullanıcı adlarını ve şifrelerini bulmak ve çalmak için tasarlanabilir.

Dağıtılmış bir ortamda, kullanıcı önemli ve önemli bilgilere erişim kazanmak için yanlışlanır. Ek olarak, saldırganlar bağlantıları yakalayabilir. Kimlik hırsızlığı, İnternet ortamındaki insanlar için en büyük tehditlerden biri haline geliyor.

kopyalama - Genellikle değerli bilgiler içeren kopyalanmış belgeler. Erişim, çoğunlukla zayıf CRP nedeniyle yasadışı olarak elde edilir.

sahtecilik - bu, rekabetin gerçeklerinde büyük ölçüde olan verilerdeki bir değişikliktir. Değerli veriler elde etmek için her şeyi yapın.

imha - Teknik depolama ortamındaki verilerin silinmesi. Daha soyut, imha edilmiş insanlar, insanlar ve bilgi sisteminin bazı anlamları olan belgeler ve diğer unsurları alırsanız.

Uyumsuzluk başka bir kimlik sorunudur: bir kişinin dijital imzasını nasıl koruyabilirsiniz? Bilgisayar korsanları birinin dijital imzasını çalarsa, bu kişi özel imza anahtarını kullanarak gerçekleştirilen işlemlerden sorumlu olabilir. Büyük sistemlerde, kullanıcıların kullandıkları çeşitli uygulamalar ve hizmetler için birden çok şifreyi hatırlamaları gerekir.

Genellikle, kullanıcılar birden çok şifreyi çeşitli şekillerde yönetme sorununa cevap verirler. Kolayca tahmin edilebilecek şifreleri seçebilirler - örneğin bir isim, kurgusal bir karakter veya sözlükte bulunan bir kelime. Ayrıca, tüm makinelerde veya web sitelerinde aynı olmaları için şifreleri standartlaştırmayı da seçebilirler. Ayrıca bilinen şifrelerden kolayca elde edilebilecek küçük varyasyonları olan şifreleri de kullanabilirler. Karmaşık parolalara sahip kullanıcılar, onları bir saldırganın kolayca bulabileceği yerlere yazabilir veya masraflı yönetim ve destek gerektiren basitçe unutabilirler.

- Bu parolaların tümü sözlük saldırılarına karşı savunmasızdır.

- Bu, şifreli bir şifre durumunda potansiyel olarak büyük bir pozlama ile sonuçlanır.

Geçersiz bağlantı - farklı amaçlarla farklı tellerle temassız veya temaslı bağlantıyı anlamak.

durdurma - Bu, pasif alım yöntemleri ile elektromanyetik enerji sinyalleri alarak istihbarat bilgisi almaktadır. Telsiz iletişiminde veya tel iletişiminde herhangi bir sinyal araya girebilir.

Tablolara ve sütunlara yetkisiz erişim

Veriler sütun düzeyinde korunmalıdır.

Veri hatlarına izinsiz erişim

Örneğin, ortak bir ortamda, işletmeler yalnızca kendi verilerine erişebilmelidir; Müşteriler yalnızca siparişlerini görebilmelidir.Gerekli bölümlendirme verilere uygulanırsa ve uygulama tarafından eklenmezse, kullanıcılar tarafından atlanamaz. Örneğin, çalışanlar istemcilerden daha güçlü kimlik doğrulaması gerektirebilir. Veya çalışanların tüm müşteri kayıtlarını görmesine izin verirken, müşteriler yalnızca kendi kayıtlarını görebilir. Sistem yöneticisi kullanıcı işlemlerini izleyemiyorsa, kullanıcı işlemlerinden sorumlu tutulamaz. Verilerde hangi işlemleri gerçekleştirdiğini kontrol etmenin bazı güvenilir yolları olmalı.

Tacit tanıtımı - Bu, konunun erişemediği bir veri elde etme yöntemidir, ancak belirli koşullar altında bir şeyler öğrenebilir. Örneğin, PC ekranına bakın veya masanın üzerinde yatan bir belgeyi açın.

fotoğrafçılık - Fotografik malzeme üzerindeki nesnelerin görüntülerini elde etme yöntemi. Yöntemin bir özelliği, görüntüyü yorumlarken ayrıntılı veriler elde etmektir.

Kapsamlı kullanıcı yönetimi gereksinimleri

Sistemler binlerce kullanıcıyı veya yüz binlerce kullanıcıyı desteklemelidir: bu nedenle ölçeklendirilebilir olmaları gerekir. Güvenilir koruma için kimin - uygulamanın her aşamasında - gerçekten olduğunu bilmeniz gerekir. Bu problem özellikle çok seviyeli sistemlerde zorlaşır. Kullanıcı uygulamaya bağlanır ve uygulama kaydeder ve tam erişim Denetim ve sınırsız ayrıcalıklara sahip olmayan herkes için. Bu model verilerinizi tehlikeye atar - özellikle web sunucunuzun veya uygulama sunucunuzun güvenlik duvarına bağlı olduğu İnternet'te.

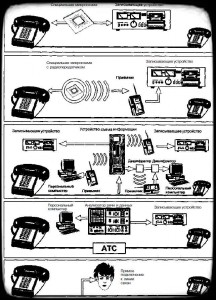

Uzmanlara göre, böyle bir liste belirli bir soyutlama düzeyinde kesişmeyen ve bağımsızdır. Bu tür yöntemlerin belirli bir örnek kümesini birlikte düşünmenizi sağlar. Şekil 1, gizli bilgi kaynaklarına genelleştirilmiş bir yetkisiz erişim yöntemi modelini göstermektedir.

Güvenlik hizmetlerinin farklı karşı-istihbaratları kullanırken, ücretlerini yakından takip ettikleri bir sır değil. Aynı zamanda, hangi bilgi edinme yönteminin yetkisiz erişime sahip olduğunu anlamak gerekir. yolu - bu, bir amacın gerçekleştirilmesine yol açan bir teknik veya prosedürdür. Yetkisiz erişim yöntemi (yetkisiz erişim yöntemi) bu bilgi üzerinde ek bir etkiye sahip olan yasadışı veri elde etmek amacıyla yapılan bir dizi eylem ve tekniktir.

Birden fazla sistem için güvenlik yönetimini ölçeklendirme

Güvenlik duvarları genellikle hacklemeye açıktır. Yüz binlerce kullanıcıyı yönetmek bir sistemde oldukça zordur. Güvenlik, birden fazla sistemde yönetilmesi gerektiğinde bu yük daha da artmaktadır. Güvenlik yönetimindeki ölçek sorunlarıyla başa çıkmak için endüstri standardı bir katalog kullanarak, kullanıcıları ve ayrıcalıkları birden fazla uygulama ve veritabanında merkezi olarak yönetebilmelisiniz. Bu, sistem yönetimi maliyetlerini azaltabilir ve iş verimliliğini artırabilir.

Günümüzde, verilere yetkisiz erişim yöntemleri farklıdır: özel teknik araçların uygulanması, gelişmiş sistemlerin kullanılması veya Şekil 1'de gösterildiği gibi diğerleri. Ek olarak, yetkisiz erişim yöntemleri doğrudan gizli veri kaynağının özellikleriyle doğrudan ilgilidir.

Bir dizi olması kaynakların Bilgi ve onlara yetkisiz erişim için bir dizi yöntem, olasılığını hesaplayabilir ve ilişkilerinin bir modelini oluşturabilirsiniz. Kaynaklara - işleme araçlarına ve insanlara birçok yöntem uygulanabilir. Örneğin, diğer yöntemler bu gibi ortak kaynakları etkilemese de, tehlikeleri daha da büyük olabilir.

Ayrıca, birden çok uygulama abonesi için ayrı veritabanları oluşturmak ve oluşturmak, bir uygulama sağlayıcısı için ekonomik bir model değildir. Her ne kadar teknik olarak mümkün olsa da, ayrı bir veritabanı modeli hızla kontrol edilemez hale gelecek. Başarılı olmak için, bir uygulama kurulumunun birkaç şirketi barındırabilmesi ve merkezi olarak yönetilmesi gerekir.

Elektronik tıbbi bilgilerin veya dijital biçimde saklanan hasta sağlığı bilgilerinin güvenliğine ilgi gösterilir. Bazen bu bilgi, hasta bakım kararlarını en iyi şekilde verebilmek için doktorlara açık olmalıdır. Hastalar sağlık bilgilerinin nasıl ve ne zaman paylaşıldığını belirleme hakkına sahiptir.

Yetkisiz erişim yönteminin tehlike derecesi, hasara bakar. Günümüzde ne kadar bilginin fiyatı olduğuna göre, edinim bilgilerinin gerçeği paranın alınmasına eşittir. Saldırganın üç hedefi var:

- rakipler için veri almak ve satmak.

- bilgi ağındaki verileri değiştirin. Yanlış bilgilendirme.

- Verileri yok et.

Şekil - 1 (görmek için resmin üstüne tıklayınız)

Şekil - 1 (görmek için resmin üstüne tıklayınız)

Elektronik sağlık bilgi güvenliği nedir?

Elektronik sağlık bilgilerinin korunması konusunda doktorların sorumluluğu vardır. Elektronik sağlık bilgilerinin kötüye kullanılması şüphesi varsa hastalar derhal doktorlarına veya doktorun idari personeline başvurmalıdır. Radyolojik görüntüler, laboratuvar test sonuçları, ilaçlar, alerjiler ve diğer klinik bilgiler giderek bilgisayarlarda depolanmakta ve görüntülenmektedir. Güvenlik ayrıca elektronik sağlık bilgilerinin bütünlüğünü korumak ve erişime ihtiyacı olanlara erişilebilirliği sağlamakla ilgilidir ve hasta bakımı için görüntüler dahil bu tür klinik verileri gözden geçirmeye yetkilidir.

Temel amaç, gizli çıkarların nesnelerinin durumu, bileşimi ve faaliyetleri hakkında kendi amaçları veya zenginleştirmeleri hakkında bilgi elde etmektir. Diğer bir amaç, bilgi ağında bulunan bilgiyi değiştirmektir. Bu yöntem bazı faaliyet alanlarında yanlış bilgi oluşumuna yol açabilir, görevlerin sonucunu değiştirebilir. Böyle bir yanlış bilgilendirme şemasını uygulamak çok zordur, çok çeşitli eylemler gerçekleştirmeniz ve birçok etkinlik gerçekleştirmeniz gerekir. En tehlikeli amaç veri imhasıdır. Görevler, eylemlerin seçimine ve niteliksel veya niceliksel özelliklerine bağlıdır.

Radyologlar tıbbi görüntüleri ve hasta bilgilerini korumak için ne yapıyor?

Radyologlar, dijital tıbbi görüntüleme ve elektronik sağlık bilgisi alma konusunda ön saflarda yer aldı. Birçok fayda tanıdılar ve riskleri ortadan kaldırmak için çalışıyorlar.

Radyolog ve hastanın görevleri nelerdir?

Sağlanmalı yedeklemeler tüm bilgisayar sistemleri, tüm elektronik verilerin uygun şekilde depolanması ve depolanması, bilgisayar bakımı, sistem kapalı kalma süresi ve kurtarma planları, olay raporları ve güvenlik sorunları.Tıbbi bilgilerinizin yetersiz olduğunu düşünüyorsanız ne yapmalısınız?

Bakım hizmeti verenler, bu tür ihlallerden etkilenen tüm kişilere, kendilerini korumak için hangi adımları atmaları gerektiği ve doktorun hangi adımları atması gerektiği, kaybı telafi etmesi ve daha fazla ihlalden kaçınması gerektiği gibi bilgileri içeren bir olay açıklaması sağlamalıdır.Teknik araçları kullanarak bilgiye yetkisiz erişim yöntemleri

Bir dizi düğüm, eleman ve iletken içeren ve aynı zamanda bilgi sinyali kaynaklarına sahip herhangi bir elektronik sistem - gizli bilgi sızıntısı kanalları vardır. Dış müdahale yolları ve sızıntı kanalları nesnel olarak bağlanmıştır. Bağlantı seçenekleri Tablo'da gösterilmektedir. 1.

Rapor, ihlalden etkilenen kişilerin sorularını yanıtlamaktan sorumlu kişinin iletişim bilgilerini içermelidir. Fiziksel garantiler, yalnızca yetkili personele doğrudan fiziksel erişime izin veren cihaz izolasyonunu; yedekleme kopyaların veri ve bakımı, acil durum acil durum protokolleri ve cihazların uygun şekilde çıkarılması.

Teknik garantiler arasında güvenlik duvarları ve güvenli modlar sanal özel ağlar veya güvenli yuva düzeyi gibi iletişim için iletişim ve şifreleme yöntemleri. Kimlik doğrulama, bir bilgisayar sisteminde bir kullanıcının kimliğini doğrulama işlemidir ve oturum açma şifreleri, dijital sertifikalar, akıllı kartlar ve biyometrik veriler kullanılarak gerçekleştirilebilir. Kimlik doğrulama yalnızca kişinin kimliğini kontrol eder. Erişim haklarını tanımlamaz.

Tablo - 1

Her kaynaktan, bir veri sızıntısı kanalı oluşmakta, spesifik parametreleri çalışılmakta ve saldırı yöntemleri laboratuarlarda test edilmektedir. Eylemler aktif ve pasif olabilir. Pasif, doğrudan temas veya bağlantı olmadan teknik bilgi sızıntısı kanallarının uygulanmasını ifade eder. Yöntemler genellikle veri odaklı. Aktif yöntemler iletişim hatlarına bağlanır. İletişim hatları olabilir:

Bu, anahtarlamalı ağlar gibi teknolojiler kullanılarak verilere fiziksel erişimi önleyerek ve fiziksel olarak elde edilse bile okunamayacak şekilde verileri şifreleyerek başarılabilir. Bilgi aktarırken, alınan bilgilerin gönderildiğini ve hiçbir şekilde değiştirilmediğini kontrol ederken verilerin bütünlüğünü korumak çok önemlidir.

Yayılmamak, iletilen iletinin, iletinin gönderildiğini ve alındığını iddia eden ve işlemin bir kaydını sağlayan taraflarca gönderildiğini ve alındığını garanti eder. Tüm kullanıcı faaliyetlerinin elektronik imzaları ve sistem denetim kayıtları ihlali olmayan yöntemlerdir.

- Kablolu (fiber optik).

- Kablosuz (Wi-Fi).

İletişim hatlarına yetkisiz erişim yöntemleri

Genellikle, telefon hatları veya fiber optik hatlar iletişim hatları olarak kullanılır. Telefon hatlarını dinleme yolları Şekil 2'de gösterilmiştir.

Çizim - 2

Telefon hattıyla doğrudan temas gerektirmeyen hat dinleme sistemleri de vardır. Bu tür sistemler endüktif veri alma yöntemleri kullanır. Bu tür sistemler yaygın olarak kullanılmamaktadır, çünkü zayıf bir düşük frekanslı sinyalin birkaç yükseltilmesi aşamasının ve ek olarak harici bir güç kaynağının içeriğinden dolayı çok büyüklerdir.

Ancak bugün, fiber optik hatlar daha geniş bir uygulama alanına sahiptir. Böyle bir kanal hakkındaki bilgiler, manyetik ve elektriksel parazitlerden etkilenmeyen, titreşimli bir ışık akışı şeklinde iletilir. Ayrıca, bu kanal üzerinden verilerin yakalanması zordur, bu da iletim güvenliğini arttırır. Bu durumda, transfer hızı Gigabayt / saniye'ye ulaşır. Böyle bir iletişim kanalına bağlanmak için koruyucu kablo katmanlarını çıkarın. Sonra yansıtıcı kılıfı boşaltırlar ve bilgiyi çıkarmak için kabloyu özel bir açıyla bükerlerler. Aynı zamanda, sinyal gücü gözle görülür biçimde düşecektir. Ayrıca iletişim kanalına temas etmeden de bağlanabilirsiniz, ancak bunun için belli bir bilgi ve eğitim seviyesine sahip olmanız gerekir.

Kablosuz iletişim hatlarına yetkisiz erişim yöntemleri

Yüksek frekanslı UHF ve VHF bantları kullanarak verilerin taşınması, geleneksel kablolu kanalların yerleştirilmesinin zor olduğu bilgilerin ve bir bilgisayar ağının transferini gerçekleştirmeyi mümkün kılar. Bu tür iletişim kanallarında bilgi aktarımı 2 Mbit / s hıza kadar mümkündür. Aynı zamanda, parazitlenme olasılığı ve bilgilerin ele geçirilmesi olasılığı vardır. Veri durdurma, daha fazla analiz ve şifre çözme ile elektromanyetik radyasyon durdurma temelinde çalışır. Bu tür kanallardaki bilgilerin ele geçirilmesi kendine has özelliklere sahiptir:

- veri kaynak ile doğrudan temas olmadan elde edilebilir;

- sinyal yılın / günün saatinden etkilenmez;

- veri alımı gerçek zamanlı olarak gerçekleşir;

- durdurma gizlice uygulanır.

- kesişme aralığı yalnızca yayılma dalgalarının özelliği ile sınırlıdır.

Yetkisiz erişime karşı koruma

Bilgilerin nasıl saklanacağına dair bir bisiklet var. Zırhlı bir kasaya yerleştirilmiş, tüm ağlarla bağlantısı kesilmiş ve enerjisinin kesilmiş olduğu bir bilgisayardaki tek bir kopyada olmalıdır. Hafifçe söylemek gerekirse, bu yöntem çok acımasız, ancak bu gibi durumlar olmuştur. Verileri yetkisiz erişime karşı korumak için, hangi erişimin yetkili olduğunu ve neyin izin verilmediğini anlamanız gerekir. Bunun için ihtiyacınız:

- bilgileri bir bilgisayarda işlenen veya depolanan sınıflara ayırma

- kullanıcıları veri erişim sınıflarına ayırma

- bu sınıfları belirli veri paylaşım ilişkilerinde düzenleyiniz.

İzinsiz erişime karşı veri koruma sistemleri aşağıdaki işlevlerin uygulanmasını desteklemelidir:

- kimlik doğrulama

- kimlik

- bilgisayarlara kullanıcı erişiminin sınırlandırılması

- bilgi erişim yeteneklerine kullanıcı erişiminin sınırlandırılması

- yönetim:

- kayıt defteri işleme

- kaynaklara erişim haklarının belirlenmesi

- bilgisayar koruma sistemi lansmanı

- demonte bilgisayar koruma sistemleri

- NSD girişimlerinin sonucu

- etkinlik kaydı:

- erişim ihlali

- kullanıcı girişi / çıkış

- koruma sistemlerinin sağlığı ve bütünlüğünün kontrolü

- önleyici bakım ve acil durumlar sırasında bilgi güvenliğinin sağlanması

Kaynaklara erişim kullanıcılarının hakları, erişimde kullanıcının kimliğinin kontrol edildiği temelde tabloları tanımlar. Kullanıcı istenen erişim haklarını alamazsa, yetkisiz erişim olgusu kaydedilir ve belirli işlemler yapılır.

Kullanıcı doğrulama ve tanımlama

Kullanıcının sistem kaynaklarına erişmesi için bu işlemi yapması gerekir:

- kimlik - kullanıcıya sistem adını veya diğer tanımlayıcıyı sağlama süreci

- kimlik doğrulama - tanımlayıcı ve parola veya diğer bilgilere dayanarak kullanıcı sistemi tarafından onaylanma süreci (bkz.)

Buna dayanarak, bu prosedürler için yapmanız gerekenler:

- bir doğrulama programı vardı

- kullanıcının benzersiz bilgileri vardı

Kullanıcının kimlik verilerini saklamanın iki şekli vardır, dahili mi (veri tabanında kayıt) mı yoksa harici mi (kart). Sistem tarafından tanımlanması gereken herhangi bir bilgi taşıyıcısı için, kimlik doğrulama sisteminde bir yazışma vardır:

- ID i - sistem için kullanıcı adına eşdeğer olan i-th kullanıcısının sabit tanımlayıcısı

- K i - kullanıcı doğrulama verileri

İki tipik kimlik doğrulama ve tanımlama şeması vardır. İlk şeması:

Bu şemada, E i = F (ID i, K i), nerede harcanabilir Ki, Ki'yi E i ve ID'ye geri yüklemek için Tı'nın karmaşıklığının belirli bir eşiği olarak kabul edilir. Bir çift Kı ve Kj için, E değerlerinin olası tesadüfü. Bu durumla bağlantılı olarak, olasılık yanlış kimlik doğrulama sistem kullanıcıları belirli bir eşiği P 0 geçmemelidir. Uygulamada, aşağıdaki değerler verilmiştir: T 0 = 10 20 ... 10 30, P 0 = 10 - 7 ... 10 - 9.

Böyle bir şema için, bir doğrulama ve tanımlama protokolü vardır:

- Kullanıcı kimliğini sağlar

- E = F (ID, K) değerini hesaplar

Başka bir düzende E = F (Si, Ki,), burada S, kullanıcı kimliği oluşturulurken belirtilen rastgele bir vektördür. F - bir yönü olan bir fonksiyon harcanabilir K i, E ve S i için değerler.

İkinci kimlik doğrulama ve tanımlama şeması için protokol:

- Kullanıcı sisteme kimliğini gösterir.

- Eğer böyle bir ID varsa, ID = ID i ise, kullanıcının tanımlaması başarılı olur, aksi halde yoktur.

- Kimlik tahsis vektör S

- Kimlik doğrulama algoritması, kullanıcıdan kimlik doğrulayıcısına girmesini ister.

- E = F (S, K) değerini hesaplar

- E = E 1 ise kimlik doğrulama geçilir, aksi takdirde gönderilmez.

İkinci şema UNIX OS'de kullanılmıştır. Kullanıcı adını (Giriş) bir tanımlayıcı olarak ve şifreyi bir onaylayıcı olarak girer. F işlevi bir DES şifreleme algoritmasıdır. (Cm).

Son zamanlarda, biyometrik kimlik belirleme ve doğrulama yöntemleri ivme kazanıyor, bu da aşağıdakilere katkıda bulunuyor:

- Eşitliklerine göre yüksek vekalet derecesi

- Bu işaretlerin zor tahrif edilmesi

Kullanıcının işaretleri olarak kullanılabilir:

- parmak izleri

- retina ve iris deseni

- el şekli

- kulak şekli

- yüz şekli

- ses özellikleri

- el yazısı

Kayıt sırasında, kullanıcının biyometrik özelliklerini göstermesi gerekir. Taranan görüntü, veritabanında bulunan görüntü ile karşılaştırılır. Göz tanıma sistemleri Bu özellikleri tekrarlama olasılığına sahiptir - 10 -78. Bu sistemler diğer biyometrik sistemler arasında en güvenilir sistemlerdir. Bu tür sistemler savunma ve askeri alan bölgelerinde kullanılır. Parmak izi tanıma sistemleri en yaygın olanı. Kitlenin nedeni parmak izleri için geniş bir taban olmasıdır. Polise teşekkürler. Yüz ve ses tanıma sistemleri ucuzluklarından dolayı en uygun fiyatlı. Bu tür sistemler, örneğin ağlarda uzaktan tanımlama için kullanılır.

Denekleri tanımlamak için biyometrik özelliklerin kullanılmasının standartlar biçiminde henüz uygun düzenleyici destek almadığı belirtilmelidir. Dolayısıyla, bu tür sistemlerin kullanımına yalnızca ticari veya resmi bir sır oluşturan veri işlemenin olduğu yerlerde izin verilir.

Kullanıcıların karşılıklı kimlik doğrulaması

Bilgi alışverişine giren tarafların karşılıklı kimlik doğrulaması gerekir. Böyle bir işlem genellikle bir takas oturumunun başında uygulanır. Kimlik doğrulama için yollar vardır:

- zaman damgası mekanizması ( zaman fişi)

- istek-cevap mekanizması

İstek-cevap mekanizması, kullanıcının A kullanıcısının B gönderdiği verilerin sahte olmadığından emin olmak istediği bir durumu belirtir. Bunun için A kullanıcısı öngörülemeyen bir öğe gönderir - x sorgusuB kullanıcısı önceden belirlenmiş bir işlemi gerçekleştirmeli ve sonucu A kullanıcısına göndermelidir. A kullanıcısı sonucu neyin çıkması gerektiğini kontrol eder. Bu yöntemin dezavantajı, talep ile cevap arasındaki deseni geri yükleyebilmenizdir.

Zaman damgası mekanizması, gönderilen her mesaj için zamanın kaydedilmesini içerir. Bu durumda, ağ kullanıcısı ne kadarını belirleyebilir güncel değil mesaj. Her iki durumda da, ek şifreleme gereklidir.

Ayrıca var el sıkışma mekanizmasıönceki iki mekanizmaya dayanır ve taraflarca mübadele için kullanılan anahtarların karşılıklı olarak doğrulanmasından oluşur. Bu ilke, ana bilgisayar ve benzeri ağlar arasında bir bağlantı oluşturmak için kullanılır.

Örnek olarak, aynı gizli anahtarı paylaşan iki kullanıcı olan A ve B'yi, K AB olarak düşünün.

- A kullanıcısı mekanizmayı başlatır ve B kullanıcısına ID A'sını açık bir biçimde gönderir.

- B kullanıcısı ID A alır, daha fazla kullanım için K AB anahtarını bulur

- A Kullanıcısı, bir PG jeneratörü kullanarak bir S dizisi oluşturur ve bunu B kullanıcısına kriptogram şeklinde E K AB S olarak gönderir.

- B kullanıcısı bu şifreyi çözer.

- Her iki kullanıcı da S işlevini tek yönlü işlev kullanarak f sırasını değiştirir.

- B kullanıcısı f (S) mesajını şifreler ve E K AB (f (S)) kriptogramını A kullanıcısına gönderir.

- A Kullanıcısı böyle bir şifrenin kodunu çözer ve f (S) kaynağını karşılaştırır ve şifresini çözer. Eşitleri varsa, B kullanıcısının A kullanıcısı için güvenilirliğini kanıtlar.

B kullanıcısı, A'nın gerçekliğini de aynı şekilde kanıtlar. Bu mekanizmanın avantajı, iletişim katılımcılarının mekanizma sırasında herhangi bir gizli bilgi almamasıdır.

DLP sistemini de kullanabilirsiniz. Bu tür sistemler, korunan bilgi sisteminin verileri ile örtüşen veri akışlarının analizine dayanmaktadır. Bir imza tetiklendiğinde, sistemin aktif elemanı tetiklenir ve bir paketin, akışın, oturumun iletimi engellenir. Bu tür sistemler iki yönteme dayanmaktadır. İlki, biçimsel bilgi işaretlerini analiz eder. Örneğin, etiketler, karma işlevlerin değeri vb. Bu yöntem, yanlış pozitiflerden (ilk türdeki hatalardan) kaçınmanıza izin verir, ancak bunun için, belgelerin ek sınıflandırma ile işlenmesi gerekir. Başka bir yol içerik analizidir. Yanlış pozitiflere izin verir, ancak gizli verilerin yalnızca işlenen belgeler arasında aktarılmasının algılanmasını sağlar. Bu tür sistemlerin asıl görevi, gizli bilgilerin bilgi sistemi dışına aktarılmasını önlemektir. Bu sızıntı kasıtlı veya kasıtsız olabilir. Uygulama, olayların% 75'inin kasıtlı olarak meydana gelmediğini, ancak çalışanların kendilerinin hataları, ihmali veya dikkatsizliği nedeniyle ortaya çıktığını göstermektedir. Bu sızıntıları tespit etmek zor değildir, özel saldırıları tespit etmek daha zordur. Mücadelenin sonucu birçok parametreye dayanıyor ve% 100 başarı garanti etmek mümkün değil.

Özetle, NSD'nin erişimi olan kasıtlı bir tehdit olduğu belirtilmelidir. Bunu yapmanın birçok yolu vardır. Bilgi güvenliği hizmetinin, bilgi sisteminin yanı sıra bilgi sisteminin kullanıcılarını da dikkatle izlemesi gerekir. Teknolojinin gelişmesiyle birlikte, yetkisiz erişime yönelik yeni yöntemler ve bunların uygulanışı ortaya çıkmaktadır. Yetkili makamların, zamanla eski hale geldiği ve yeni saldırıları önleme yeteneğini kaybettiği için bilgi sistemi koruma sistemini güncellemek ve iyileştirmek için kaynaklar tahsis etmesi gerekiyor. Mutlak bir koruma olmadığı unutulmamalıdır, ancak bunun için çaba sarfedilmesi gerekir.

tanıtım

Bilgiyi yetkisiz erişime karşı koruma önlemleri bir parçası departman bağlılığı ve mülkiyeti ne olursa olsun, işletmenin (kurum, şirket vb.) yönetim, bilimsel, endüstriyel (ticari) faaliyetleri ve yerleşik gizlilik modunu sağlamak için diğer önlemlerle birlikte gerçekleştirilir. Bilgilerin AÜ'de işlenmesi ve depolanması sırasında yetkisiz erişime karşı korunmasını organize etme uygulaması, bilgi güvenliğini sağlamak için aşağıdaki prensipleri ve kuralları dikkate almalıdır:

Bilgi güvenliği düzeyinin, yürürlükteki yasalar uyarınca korunmaya tabi bilgilerin korunmasına ilişkin yasal hükümler ve yasal gerekliliklere uygunluğu, Bilgi işlemin özelliklerine (işleme teknolojisi, özel işlemin çalışma koşulları) ve gizlilik düzeyine uygun olarak, elektrik santralinin güvenlik sınıfının seçimi.

Gizli bilgi ve belgelerin korunacak bir bilgi listesi biçiminde tanımlanması, zamanında ayarlanması.

Bilginin korunmasına ilişkin en önemli kararlar, AU'nun sahibi olan işletme (organizasyon, şirket) yönetimi tarafından alınmalıdır.

Deneklere erişim yetkisi seviyelerinin ve bu hakkın verildiği kişilerin çevrelerinin belirlenmesi prosedürünün belirlenmesi.

Erişim kontrol kurallarının oluşturulması ve tasarımı, yani erişim konularına erişim nesnelerine erişim haklarını düzenleyen bir dizi kural.

NPP'nin mevcut mevzuat uyarınca korunmaya tabi bilgilerin işlenmesinde güvenlik düzeyini korumak için kullanıcıların kişisel sorumluluğunu oluşturmak.

Korunan NES'in bulunduğu tesisin (bölge, binalar, mülkler, bilgi taşıyıcılarının depolama tesisleri) bulunduğu tesisin fiziki güvenliğinin sağlanması, uygun direkler, teknik koruma araçları veya bilgisayar ekipmanının çalınmasını, büyük ölçüde engelli veya erişim yetkisini engelleyen başka yollarla SVT ve iletişim hatlarına.

Bilgi güvenliği hizmetinin organizasyonu (sorumlu kişiler, AS yöneticisi), bilgi işlemlerinin, şifrelerin, anahtarların muhasebeleştirilmesi, saklanması ve yayınlanması, DI'nin yetkisiz erişim bilgilerinin kontrol bilgilerinin tutulması, (şifre, anahtarların oluşturulması, erişim kontrol kurallarının sürdürülmesi) AS'ye dahil olan yeni yazılımların kabul edilmesi, ve ayrıca gizli bilgilerin işlenmesi sürecini kontrol eder.

Korunan bilgilerin güvenlik seviyesinin sistematik ve operasyonel kontrolü, bilgi güvenliği araçlarının koruyucu fonksiyonlarının doğrulanması. Bilgi güvenliği araçları, bilgi güvenliği gerekliliklerine uygunluklarını belgeleyen bir sertifikaya sahip olmalıdır.

Bilgi Güvenliği Araçları- Bir mühendislik, elektrik, elektronik, optik ve diğer cihazlar ve cihazlar, cihazlar ve teknik sistemler ile kaçak önleme ve korunan bilgilerin güvenliğini de içeren çeşitli bilgi güvenliği sorunlarını çözmek için kullanılan diğer gerçek unsurlar kümesidir.

Genel olarak, uygulama yöntemine bağlı olarak, kasıtlı eylemleri önleme konusunda bilgilerin korunmasını sağlama araçları, gruplara ayrılabilir: teknik (donanım), yazılım, karma donanım ve yazılım ve örgütsel.

Teknik (donanım) araçlar- Bunlar, bilgi koruma görevlerini çözmek için donanım olarak tasarlanmış çeşitli cihazlardır (mekanik, elektromekanik, elektronik ve diğerleri). Fiziksel penetrasyonu önlerler veya penetrasyon gerçekleştiyse, gizlenmesi de dahil olmak üzere bilgiye erişimi engeller. Görevin ilk kısmı kilitler, pencerelerdeki ızgaralar, güvenlik alarmları, vb. İle çözülür. İkincisi, gürültü üreten, tarama yapan ağ filtreleridir.

radyo alıcıları ve potansiyel bilgi kaçağı kanallarını "tıkayan" veya tespit edilmelerini sağlayan birçok cihaz. Teknik araçların avantajları güvenilirlikleri, öznel faktörlerden bağımsızlığı ve değişime karşı yüksek dirençleri ile ilgilidir.

Donanım koruması, çeşitli elektronik, elektronik-mekanik, elektronik-optik aygıtları içerir. Şimdiki zaman

zamandan beri, çeşitli amaçlar için önemli sayıda donanım geliştirilmiştir, ancak aşağıdakiler en yaygın olanlardır:

güvenlik detaylarını saklamak için özel kayıtlar: şifreler, kodları, boyunları veya gizlilik seviyelerini belirleme;

onu tanımlamak için bir kişinin bireysel özelliklerini (ses, parmak izi) ölçen cihazlar;

veri çıkışının adresini periyodik olarak kontrol etmek için iletişim hattındaki bilgilerin iletimini kesmek için planlar

bilgileri şifrelemek için aygıtlar (şifreleme yöntemleri).

Yazılım araçları, kullanıcıları tanımlayan, erişimi kontrol eden, bilgileri şifreleyen, artıkları kaldıran programlar içerir

geçici dosyalar, test sistemi izleme gibi (çalışan) bilgiler

koruma, vb. Yazılım araçlarının avantajları - çok yönlülük, esneklik, güvenilirlik, kurulum kolaylığı, değiştirme ve geliştirme yeteneği. Dezavantajları - sınırlı ağ işlevselliği, dosya sunucusu ve iş istasyonu kaynaklarının bir kısmının kullanımı, kazara veya kasıtlı değişikliklere karşı yüksek hassasiyet, bilgisayar türlerine (donanımlarına) bağlı olma olasılığı.

Karma donanım ve yazılım, donanım ve yazılımla aynı işlevleri ayrı ayrı uygular ve ara özelliklere sahiptir.

Örgütsel araçlar örgütsel olarak teknik (bilgisayarlarla binaların hazırlanması, buna erişimi kısıtlama şartlarını dikkate alan bir kablo sisteminin kurulması vb.) Ve örgütsel ve yasal (belirli bir işletmenin yönetimi tarafından belirlenen ulusal yasalar ve çalışma kuralları) oluşur. Örgütsel araçların avantajları, birçok farklı sorunu çözmenize izin vermeleri, uygulanması kolay, ağdaki istenmeyen eylemlere hızlı bir şekilde yanıt vermeleri ve değişiklik ve geliştirme için sınırsız olanaklara sahip olmalarıdır.

Yazılımın dağıtım derecesine ve kullanılabilirliğine göre tahsis edilir. Ek bilgi güvenliği gerektiren durumlarda diğer araçlar kullanılır.

.Uçak bilgi sızıntı kanalları

Olası bilgi sızıntısı kanalları - sistemin elemanlarına erişim ve bileşenlerinin yapısını değiştirme ile ilgili kanallar. İkinci grup şunları içerir:

diğer kullanıcıların dosyalarından kasıtlı veri okuma;

artık bilgilerin okunması, yani görevleri tamamladıktan sonra manyetik ortamda kalan verilerin okunması;

medya kopyalamak;

terminal bilgilerine erişmek için kasıtlı kullanım

kayıtlı kullanıcılar;

İşleme sistemlerinde kullanılan bilgilere şifreleri ve erişim denetiminin diğer ayrıntılarını çalarak kayıtlı bir kullanıcı olarak gizlenerek;

"Kapaklar", delikler ve "boşluklar" olarak adlandırılan bilgilere erişimin kullanılması, yani sistem genelinde yazılım bileşenlerinin kusurundan kaynaklanan erişim kontrol mekanizmasının atlanması yeteneği ( işletim sistemleri, veritabanı yönetim sistemleri vb.) ve otomatik veri işleme sistemlerinde kullanılan programlama dillerinin belirsizlikleri.

.Uçakta bilgi güvenliği yöntemleri

Bilgilerin saklanması ve iletilmesinin basit yollarının varlığında, kasıtlı erişime karşı aşağıdaki korunma yöntemleri henüz değerlerini kaybetmemişlerdir: erişim kısıtlaması; erişim kontrolü; erişimin ayrılması (ayrıcalıklar); bilginin kriptografik dönüşümü; erişim kontrolü ve muhasebe; yasal önlemler.

Bu yöntemler tamamen örgütsel olarak veya teknik araçlarla gerçekleştirildi.

Otomatik bilgi işlemenin ortaya çıkmasıyla birlikte fiziksel depolama ortamı yeni tiplerle desteklendi ve işlemesi için teknik araçlar daha karmaşık hale geldi.

Bu bağlamda, eski olanlar gelişiyor ve bilgisayar sistemlerinde yeni bilgi koruma yöntemleri ortaya çıkıyor:

arızaları, donanım arızalarını ve insan hatalarını ve ayrıca yazılım hatalarını tespit etmek ve teşhis etmek için fonksiyonel kontrol yöntemleri;

bilginin güvenilirliğini arttırma yöntemleri;

acil durumlardan bilgi koruma yöntemleri;

ekipmanın iç montajı, iletişim hatları ve teknolojik kontroller için erişim kontrol yöntemleri;

bilgiye erişimi ayırt etme ve kontrol etme yöntemleri;

kullanıcıların, teknik ekipmanların, ortamların ve belgelerin tanımlanması ve onaylanması;

Bilgiyi yetkisiz erişime karşı koruma yöntemleri 4 türe ayrılabilir

2.1 Fiziksel ve veri erişimi

Verilere erişimi kontrol etme kuralları, yukarıdaki tanımlama şartlarını yerine getirmek için mevcut olan tek yöntemdir. En iyi erişim kontrolü politikası “gerekli minimum ayrıcalıklar” politikasıdır. Başka bir deyişle, kullanıcı yalnızca çalışması için gerekli olan bilgilere erişebilir. Gizli (veya eşdeğeri) ve üstü olarak sınıflandırılan bilgiler değiştirilebilir ve periyodik olarak onaylanabilir.

Bir seviyede (en azından gizli veya eşdeğeri olarak kaydedilmiş), değişiklikleri kontrol etmenin yanı sıra erişimi kontrol etmek ve kontrol etmek için bir sistem olmalıdır. Veri ve programlardaki tüm değişikliklerin sorumluluğunu tanımlayan kurallara sahip olmalısınız. Veri ve programlar gibi kaynaklara yetkisiz erişim girişimlerinin belirlenmesi için bir mekanizma kurulmalıdır. Kaynak sahibine, birim yöneticilerine ve güvenlik personeline, gizli kalma ihtimalini önlemek için olası ihlaller konusunda bildirimde bulunulmalıdır.

2 Giriş kontrol donatımı

Dahili kurulum, iletişim hatları ve teknolojik kontrollere erişimi kontrol etmek için ekipmanın açılmasını izlemek için ekipman kullanılır. Bu, ekipmanın ve teknolojik ünitelerin ve kontrol panellerinin iç kurulumunun, sensörün monte edildiği kapaklar, kapılar veya kapaklarla kapatıldığı anlamına gelir. Sensörler, ekipman açıldığında tetiklenir ve toplama devreleri vasıtasıyla izleme cihazına merkezi olarak beslenen elektrik sinyalleri sağlar. Böyle bir sistemin kurulumu, yazılım indirmeleri, bir bilgisayar kontrol paneli ve teknik ekipmanın harici kablo konektörleri dahil olmak üzere, donanıma yönelik tüm teknolojik yaklaşımların tamamen örtüşmesiyle anlamlıdır. hesaplama sistemi. Bilgi güvenliğinin etkinliği için artan gereksinimleri olan sistemler için ideal durumda, mekanik kilidin altındaki kapakları sensörle kapatmanız veya aktivasyonu kontrol etmeniz önerilir. personel fonları giriş - kullanıcı terminalleri.

Ekipmanın açılmasını kontrol etmek sadece bilgiyi yetkisiz erişime karşı korumak amacıyla değil, aynı zamanda bilgisayar sisteminin normal şekilde çalışmasını sağlamak için teknolojik disiplini sağlamak için de gereklidir, çünkü çoğu zaman ana görevlere paralel olarak çalışırken ekipmanın onarılması veya engellenmesi ve bunların yanlışlıkla bağlanmayı unutmaları kablo veya uzaktan kumanda bilgisayarı bilgi işlem programını değiştirdi. Bilgileri yetkisiz erişime karşı koruma açısından, ekipman açma kontrolü aşağıdaki işlemlere karşı korur:

değişim ve yıkım şematik diyagram bilgisayar sistemleri ve donanımları;

yetkisiz bir cihazın bağlanması;

teknolojik paneller ve kontroller kullanılarak bilgisayar sisteminin algoritmasındaki değişiklikler;

izinsiz programların indirilmesi ve sisteme "virüs" yazılımlarının dahil edilmesi;

terminallerin yetkisiz kişilerce kullanılması, vb.

Ekipman açma kontrol sistemlerinin asıl görevi, ekipman süresince standart olmayan ve teknolojik yaklaşımların tümü için operasyon süresi boyunca üst üste gelmektir. Sistemin çalışması sırasında ikincisinin gerekli olması durumunda, onarım veya bakım için çıkarılmış olan ekipmanın çalışmaya başlamadan önce korunacak olan bilgi alışverişinin çalışma devresinden bağlantısı kesilir ve bilgi güvenliğinden sorumlu kişilerin gözetimi ve kontrolü altında çalışma devresine girilir.

2.3 Şifreleme Bilgi Dönüşümü

Şifreleme kullanarak veri koruma, olası çözümler güvenlik problemleri. Şifreli veriler yalnızca şifresini çözmeyi bilen biri tarafından kullanılabilir ve bu nedenle şifreli verileri çalmak, yetkisiz kullanıcılar için kesinlikle anlamsızdır. Şifreleme, yalnızca bilgilerin gizliliğini değil aynı zamanda orijinalliğini de sağlar. Bireysel mesajları veya tüm dosyayı şifreleyerek gizlilik sağlanır. Bilginin doğruluğu, yazarın kimliğini doğrulamak için alıcı tarafından kontrol edilen tüm bilgileri içeren özel bir kod ile şifreleme ile onaylanır. Sadece bilginin kaynağını sertifikalandırmaz, aynı zamanda değişmezliğini de garanti eder. Bilginin basit bir dönüşümü bile çok etkili bir yoldur ve anlamını vasıfsız suçluların çoğundan gizlemeyi mümkün kılar.

Günümüzde şifreleme, uydulardan iletilen bilgilerin gizliliğini ve kimlik doğrulamasını sağlamanın bilinen tek yoludur. DES veri şifreleme standardının niteliği, algoritmasının halka açık bir şekilde bulunabileceği, sadece anahtarın gizli olması gerektiğidir. Dahası, aynı şifreler şifrelenmek, bilgilerin şifresini çözmek için kullanılmalıdır, aksi takdirde okunması imkansız olacaktır.

Şifrelemenin prensibi metni bir anahtarla kodlamaktır. Geleneksel şifreleme sistemlerinde, aynı anahtar kodlama ve kod çözme için kullanılmıştır. Yeni ortak anahtar sistemlerinde veya asimetrik şifrelemede, anahtarlar eşleştirilir: biri kodlama için, diğeri kod çözme bilgisi için kullanılır. Böyle bir sistemde, her kullanıcı benzersiz bir anahtar çiftine sahiptir. "Açık" denilen bir anahtar herkes tarafından bilinir ve mesajları kodlamak için kullanılır. "Gizli" olarak adlandırılan diğer anahtar kesinlikle gizli tutulur ve gelen mesajların şifresini çözmek için kullanılır. Böyle bir sistemi uygularken, bir başkasına mesaj göndermesi gereken bir kullanıcı mesajı, ikincisinin ortak anahtarıyla şifreleyebilir. Sadece özel gizli anahtarın sahibi şifresini çözebilir, bu nedenle durdurma tehlikesi ortadan kalkar. Bu sistem aynı zamanda sahte dijital imzalara karşı koruma sağlamak için de kullanılabilir.

İnternet ve intranet güvenlik şifrelemesinin pratik kullanımı, geleneksel simetrik ve yeni asimetrik şemaları birleştirir. Genel anahtar şifreleme, daha sonra gerçek verileri şifrelemek için kullanılan gizli bir simetrik anahtar müzakere etmek için kullanılır. Şifreleme en sağlar yüksek seviye veri güvenliği Hem donanımda hem de yazılımda farklı şifreleme algoritmaları kullanılır.

4 Kontrol ve erişim kontrolü

Bilgisayar bilgisine yetkisiz erişim kanallarının engellenmesi için, belirtilenlerin yanı sıra, başka koruma yöntemleri de uygulanabilir. PC'yi çok kullanıcılı modda kullanırken, programa bir kontrol ve erişim kontrolü programı uygulamak gerekir. Genellikle kullanıcıların kendileri tarafından geliştirilen birçok benzer program vardır. Bununla birlikte, PC yazılımı çalışmasının özellikleri, klavyesinin yardımı ile yeterince yetenekli bir davetsiz misafir programcısının böyle bir korumayı kolayca atlayabileceği şekildedir. Bu nedenle, bu önlem yalnızca vasıfsız davetsiz misafirlere karşı koruma sağlamak için etkilidir. Bir yazılım ve donanım kompleksi, profesyonel bir ihlalciye karşı korunmaya yardımcı olacaktır. Örneğin, ücretsiz bir PC yuvasına takılan özel bir elektronik anahtar ve yalnızca kullanıcı tarafından bilinen algoritmaya göre elektronik anahtarla etkileşime giren PC uygulama programlarına gömülü özel program parçaları. Bir anahtarın yokluğunda, bu programlar çalışmaz. Ancak, böyle bir anahtarın kullanılması elverişli değildir, çünkü PC sistem birimini her açmanız gerekir. Bu bağlamda değişken kısmı - şifre - anahtarın kendisi olan ayrı bir cihaza verilir ve okuyucu ön panele kurulur. sistem birimi veya uzak ayrı bir cihaz olarak gerçekleştirilir. Bu şekilde, PC'yi ve program kontrolünü ve erişim kontrolünü engelleyebilir ve önyükleyebilirsiniz.

Bu tür yetenekler, örneğin, ABD'deki iki firmanın en popüler elektronik anahtarlarına sahiptir: Rainbow Technologies (RT) ve Yazılım Güvenliği (SSI): İç piyasada bir dizi elektronik anahtar sunulmaktadır: NovexKey - NOVEX, HASP ve Plug - ALADDIN, vb. Bunların arasında büyük bir bölüm, bir yazılım ürününün yetkisiz kopyalanmasına karşı koruma, diğer bir deyişle yaratılışının telif hakkını korumaktır. Bununla birlikte, görüntüleme kanalları, dokümantasyon, yazılım ve bilgi taşıyıcıları, sahte elektromanyetik radyasyon ve bilgi toplama her zaman korunmaz. Bunların örtüşmesi, hali hazırda bilinen yöntem ve yöntemlerle sağlanır: bilgisayarı korumalı bir odaya yerleştirmek, bilgi taşıyıcılarını metal dolaplara ve kasalara kaydetmek ve depolamak, şifrelemek.

Erişim kontrolü sistemi (DDS), entegre bir bilgi güvenliği sisteminin ana bileşenlerinden biridir. Bu sistemde, aşağıdaki bileşenler ayırt edilebilir:

erişim konusunun onaylanması için araçlar;

bir bilgisayar sisteminin teknik cihazlarına erişimin farklılaştırılması için araçlar;

programlara ve verilere erişimin farklılaştırılması için araçlar;

yetkisiz eylemleri engelleme araçları;

olay günlüğü araçları;

görev operatörü erişim kontrol sistemi.

Erişim kontrol sisteminin etkinliği büyük ölçüde kimlik doğrulama mekanizmalarının güvenilirliği ile belirlenmektedir. Özellikle önemli olan, kriptografi yöntemleri kullanılarak her zaman var olan uzak işlemlerin etkileşimindeki kimlik doğrulamadır. Kimlik doğrulama mekanizmalarını çalıştırırken, temel görevler:

tanımlayıcıların üretilmesi veya üretilmesi, muhasebeleştirilmesi ve depolanması, tanımlayıcıların kullanıcıya aktarılması ve bilgisayar sistemindeki doğrulama prosedürlerinin doğruluğu üzerinde kontrol (CS). Erişim özellikleri (şifre, kişisel kod vb.) İhlal edildiğinde, acilen izin verilenler listesinden çıkarılmalıdır. Bu işlemler erişim kontrol sisteminin işletmecisi tarafından gerçekleştirilmelidir.

Büyük dağıtılmış QC'lerde, tanımlama özelliklerini ve şifreleme anahtarlarını oluşturma ve sağlama sorunu önemsiz bir iş değildir. Örneğin, gizli şifreleme anahtarlarının dağıtımı korumalı bilgisayar sisteminin dışında yapılmalıdır. Kullanıcı kimliği değerleri sistemde açık bir şekilde saklanmamalı ve iletilmemelidir. Tanımlayıcıların girilmesi ve karşılaştırılması sırasında, şifre setine ve SRD'nin keylogger'ları ve simülatörleri gibi kötü niyetli programların etkisine karşı casusluğa karşı özel koruma önlemleri almak gerekir. Teknik araçlara erişimin sınırlandırılması aracı, teknik araçların dahil edilmesi, işletim sisteminin yüklenmesi, bilgilerin girdi-çıkışı, anormal cihazların kullanılması gibi izinsiz eylemleri önler. Erişim kontrolü, donanım ve yazılım kullanılarak DDS operatörü tarafından gerçekleştirilir. Böylece, SRD'nin operatörü, anahtarların güç kaynağı kilitlerinden doğrudan teknik bir cihaza veya ayrı bir odada bulunan tüm cihazlara kullanımını kontrol edebilir, cihaza güç kaynağının engellenmesini veya işletim sisteminin yükünü engelleyerek uzaktan kumanda edebilir. Donanım veya yazılım düzeyinde, operatör, belirli bir kullanıcının kullanabileceği araçların teknik yapısını değiştirebilir.

Programlara ve verilere erişimi farklılaştırma araçları en yoğun şekilde kullanılır ve birçok açıdan DDS'nin özelliklerini belirler. Bu araçlar donanım yazılımıdır. Bilgi güvenliği birimi yetkilileri tarafından kurulurlar ve kullanıcının yetkisi değiştiğinde veya program ve bilgi yapısı değiştiğinde değişir. Dosyalara erişim, erişim yöneticisi tarafından yönetilir. Veritabanı dosyalarındaki kayıtlara ve bireysel kayıt alanlarına erişim, veritabanı yönetim sistemleri aracılığıyla da düzenlenir.

DDS'nin verimliliği, harici depolama aygıtlarında depolanan dosyaların şifrelenmesinin yanı sıra, silindiklerinde dosyaları tamamen silerek ve geçici dosyaları silerek artırılabilir. Saldırgan, örneğin yetkisiz fotokopi yoluyla makine taşıyıcısına erişim sağlasa bile, şifreleme anahtarı olmadan bilgilere erişemez.

Dağıtılmış CS'lerde, alt sistemler arasındaki erişim, örneğin uzak LAN'lar güvenlik duvarları tarafından kontrol edilir. Güvenli ve korumasız bilgisayar sistemleri arasındaki alışverişi kontrol etmek için bir güvenlik duvarı kullanılmalıdır. Aynı zamanda, korumasız bir QS'den korumalı bir sisteme erişim ve korumalı bir sistemden korumasız bir sisteme erişim düzenlenir. Güvenlik duvarının işlevlerini uygulayan bilgisayarın, işyeri operatörü KSZI'ye yerleştirilmesi önerilir.

Erişim konularının izinsiz eylemlerini engelleme araçları DDS'nin ayrılmaz bir parçasıdır. Erişim konusunun özelliklerine veya eylemlerinin algoritmasına bu konu için izin verilmiyorsa, davetsiz misafirin CS'sinde daha fazla çalışmaya CSIS operatörünün müdahalesinden önce son verilir. Engelleme aracı, erişim özelliklerinin otomatik seçimini hariç tutar veya büyük ölçüde karmaşıklaştırır.

Etkinlik kayıt araçları aynı zamanda DRS'nin zorunlu bir bileşenidir. Olay günlükleri OVC'de bulunur. Bu tür kayıtlar, sisteme giriş yapan ve sistemden çıkış yapan kullanıcılar, tüm yetkisiz eylemler gerçekleştirme girişimleri, belirli kaynaklara erişim, vb. Hakkındaki verileri kaydeder. Günlük, belirli olayları kaydetmek ve içeriğini görevli ve görevli ve üst düzey yetkililerdeki operatör tarafından periyodik olarak analiz etmek üzere yapılandırılır. OBI'dan kişiler tarafından. Derginin programlanması ve analiz edilmesi sürecinin otomatikleştirilmesi önerilir.

DDS'nin doğrudan yönetimi, bir kural olarak CS'nin görev yöneticisinin işlevlerini yerine getiren CIPS'nin görev operatörü tarafından gerçekleştirilir. İşletim sistemini yükler, CS'nin gerekli konfigürasyonunu ve çalışma modlarını sağlar, DDS yetkilerine girer ve kullanıcıların özniteliklerini girer, kullanıcının CN kaynaklarına erişimini kontrol eder ve yönetir.

.Bilgisayar sistemlerinde bilgi güvenliği araçları

1 APS SZI Türleri

Yukarıdakilerin hepsinden, bilgilerin yazılım ve donanım koruması birkaç türe ayrılabilir:

Bilgileri yetkisiz kopyalardan korumak için yazılım ve donanım.

Veri taşıyıcılarında depolanması sırasında ve iletişim kanalları üzerinden iletimi sırasında, kriptografik ve kısa yoldan bilgi koruma (bilgi maskeleme araçları dahil) yazılım ve donanım araçları.

Erişim kurallarının ihlali durumunda kullanıcı programının yazılım ve donanım kesintileri.

Aşağıdakileri içeren verileri silmek için kullanılan yazılım ve donanım araçları:

Yazılım ve donanım, bilgilere yetkisiz erişime çalışırken alarm verme anlamına gelir.

Yazılım ve yazılımın ve teknik yer imlerinin etkilerini algılamak ve yerelleştirmek için kullanılan yazılım ve donanım araçları.

2 "Stack-N" sabit manyetik disklerdeki bilgilerin hızlı şekilde imha edilmesi için cihaz

Sert manyetik diskler üzerine kaydedilmiş bilgilerin silinmesi sırasında hem sömürülen hem de sömürülmeyen hızlı bir şekilde (acil) silinmesi için tasarlanmıştır.

"Stack" serisinin ürünlerinin temel özellikleri:

mümkün olan azami bilgi imha hızı;

performansı düşürmeden istendiği sürece eğilmiş halde olma kabiliyeti;

otonom güç kaynağına sahip uzaktan kumandalı sistemlerde uygulama imkanı;

hareketli parça yok;

manyetik bir ortama kaydedilmiş bilgilerin silinmesi, fiziksel tahribatı olmadan ortaya çıkar, ancak diskin daha sonraki kullanımı tekrar sorunludur.

Cihaz, üç temel model şeklinde üretilmektedir: “Stack-HCl”, “Stack-НС2”, “Stack-HA1”.

“Stack-HCl” modeli, elden çıkarılmadan önce çok sayıda sabit diskten bilgilerin hızlı bir şekilde silinmesi için bir iş yeri yaratmayı amaçlamaktadır. Sadece ağ güç kaynağına sahiptir, bir sonraki silme işleminden sonra “Hazır” moduna kısa bir geçiş süresiyle karakterizedir. Modelin maliyeti düşüktür ve yönetimi son derece kolaydır (Şekil 1).

“Stack-NS2” modeli bilgisayar verileri için sabit bilgi kasalarının oluşturulmasına odaklanmıştır, sadece ağ güç kaynağına sahiptir. HDD'nin sıcaklık koşullarını koruyan, kendi kendini test eden sistemler ile donatılmıştır ve ayrıca bir uzaktan başlatma modülü ile de donatılabilir (Şekil 2).

“Stack-HAl” modeli, bilgisayar verileri için taşınabilir bilgi kasalarının oluşturulmasına odaklanmıştır, bir ağa ve özerk bir güç kaynağına sahiptir. Kendinden test sistemi ve uzaktan başlatma modülü ile donatılmıştır.

Cihaz, çalışma odasına (145x105x41mm) uyan ve benzer özelliklere sahip diğer ortam türlerinden gelen bilgileri silmek için kullanılabilir.

Ürün, manyetik ortama kaydedilmiş faydalı ve servis bilgilerinin silinmesini sağlar. Bu nedenle, taşıyıcı sadece özel ekipmanla birlikte kullanılabilir. Ayrıca, bazı durumlarda ana ünitenin yanlış hizalanması mümkündür.

Stack-HC1 (2) 'in temel özelliklerini listeleriz:

Bir cihazın “Hazır” moduna geçme süresi maksimum 7–10 s'dir.

Güç kaynağı ürünleri - 220 V, 50 Hz.

Maksimum termal güç çıkışı 8 watt'tır.

"şarj" / "silme" döngüsünde - en az 0,5 saat.

Boyutlar - 235x215x105 mm.

Stack-HA1'in ana özelliklerini listeleriz:

Bir cihazın “Hazır” moduna geçme süresi en fazla 15 ... 30 s'dir.

Tek bir diskteki bilgilerin silinme süresi 300 ms'dir.

Güç kaynağı - 220 V, 50 Hz veya harici batarya 12 V.

Ürünün sürekli çalışmasına izin verilen süre:

"Hazırlık" modunda - sınırlı değil;

“Şarj” / “Sil” döngüsünde - 0,5 saatte en az 30 kez.

Boyutlar - 235x215x105 mm.

3 LAN Bağlantı Dedektörü (LAN) FLUKE

Karşı önlemler bilgisayar ağları - Arka planda gözlem yapma ve çalışma becerisi gerektiren çok özel bir görev. Bu tür bir hizmette, çeşitli araçlar kullanılır:

el osiloskopu;

“serbest hat” üzerindeki operasyon için geçiş bağlantılarının analizi ile zaman alanı reflektometresi;

ağ trafiği analizörü / protokol analizörü;

özel bir tespit yazılımı paketi olan bir bilgisayar;

taşınabilir spektral analizör.

Bu cihazlar, osiloskoplara, spektral analizörlere, multimetrelere, arama alıcılarına, röntgen cihazlarına ve diğer karşı önlem cihazlarına ek olarak kullanılır, gözlemi karşılama komutları için bir cihazdır (Şekil 2). Temel Enstrüman, yüksek kaliteli bir zaman alanlı reflektometrenin fonksiyonları da dahil olmak üzere bir kablo tarayıcısının tüm fonksiyonlarını sağlar. Trafik analizi yetenekleri, ağ kesintilerini, korsan saldırılarını tespit etmede ve izlemede ve yerel bir ağda gizlenmiş gözetim cihazlarının varlığını tespit etmede önemlidir. Lanmeter ayrıca ağ denetimleri ve denetimlerinde kullanılır.

FLUKE DSP-2000 \\ DSP-4000 kablo analizörü ve FLUKE 105B parametre metre, karşı denetim incelemeleri yapmak ve bir LAN sayacını tamamlamak için de gerekli araçlardır.

Denetimler sırasında, ağa ortak bir değerlendirmeye bağlı olan bir osiloskop, genellikle sinyallerin şeklini ve bunların varlığını izlemenizi sağlar. Ağda dağınık bir spektruma sahip yetkisiz gözlem cihazlarının kullanılması durumunda, osiloskop bu gerçeğin hızlı bir şekilde belirlenmesini ve ayrıca gerilimlerin, radyo frekansı gürültüsünün varlığının ve geçici bağlanma hakkında sınırlı bilgilerin bulunmasını sağlayacaktır.

Bir ağın radyo frekansı spektrumunu hızla görüntülemek için taşınabilir bir spektrum analizörü kullanılır. Test edilen ağdaki tipik görünüme karşılık gelmeyen sinyaller için gözlem yapılmalıdır. Tüm ağ teli kombinasyonları, harici sinyallerin varlığı için (bir osiloskop ve bir spektral analizör kullanarak) iyice kontrol edildiğinde, her belirli segmentte (veya kablo girişinde) meydana gelen herhangi bir aktiviteyi izlemek için bir ağ trafiği analizörü kullanılır. Bu, özel yazılım kullanımının, yetkisiz izlemenin veya güvenlik ihlalinin bir göstergesi olarak hizmet edebilecek herhangi bir ağ trafiği anomalisinin tanımlanmasının amacıdır.

Ağ trafiği analizörü genellikle yalnızca paket başlıklarını değerlendirir ve kullanıcıya verileri bir programdan diğerine aktarma (PING), bir rota izleme (Rota İzleme), DNS’yi görüntüleme ve bulunan veya etkin ağ adreslerinin listelerini sağlama gibi birkaç temel ağ işlevi sağlayabilir. Bu bakış açısına göre karşı uzman, daha sonra fiziksel listeye göre kontrol edilebilen tüm ağ nesnelerinin bir listesini alır.

Karşı önlem uzmanı ağ kesimini kesebilir (genellikle yönlendiriciyi veya düğmeyi kapatarak) ve tüm kabloların bağlantısını kesebilir. Bu, bir grup bilgisayarı ve kabloların bir kısmını ağın geri kalanından izole eder ve incelemenin geri kalanı için uygun "kapak" sağlar. Fiziksel kablolar gözetim cihazları veya anormallikler için kontrol edilebilir.

4 Bilgi güvenliği sistemi Gizli Net 6.0

Net, bilgileri yetkisiz erişime karşı korumak için onaylı bir araçtır ve otomatik sistemlerin düzenleyici belgelerin gerekliliklerine uygun hale getirilmesine izin verir:

98-FZ ("Ticari Sırlarda")

№152-ФЗ ("Kişisel veriler hakkında")

485485-1-ФЗ ("Devlet Sırlarında")

STO BR (Rusya Merkez Bankası Standardı)

Rusya'nın FSTEC sertifikaları, aşağıdakileri korumak için Secret Net'in Secret Net NSD'sini kullanmaya izin veriyor:

1B sınıfı dahil olmak üzere otomatik sistemlerdeki gizli bilgiler ve durum sırları;

k1 sınıfına dahil kişisel veri bilgi sistemleri dahil.

Ağdaki iş istasyonları ve sunucuların güvenliği için çeşitli koruma mekanizmaları kullanılır:

güçlü tanımlama ve kimlik doğrulama;

yetkili ve seçici erişim kontrolü;

kapalı yazılım ortamı;

kriptografik veri koruması;

diğer koruma mekanizmaları.

Güvenlik yöneticisine, güvenlik politikası gerekliliklerinin yerine getirilmesinin merkezi olarak kontrol edilmesini ve izlenmesini sağlayan tüm koruyucu mekanizmaları yönetmek için tek bir yol sunulur.

Bilgi sistemindeki güvenlik olaylarıyla ilgili tüm bilgiler tek bir kayıt defterine kaydedilir. Güvenlik yöneticisi, kullanıcıların derhal yasa dışı eylemlerde bulunma girişimlerini bilir.

Uzak iş istasyonlarının rapor oluşturma, ön işleme günlükleri ve operasyonel yönetimi için araçlar vardır.

Gizli Ağ sistemi üç bileşenden oluşur: müşteri tarafı, güvenlik sunucusu ve yönetim alt sistemi (Şekil 3).

Secret Net sisteminin bir özelliği, sunucu bölümünün güvenlik sistemi verilerinin merkezi olarak depolanmasını ve işlenmesini sağladığı ve istemci bölümünün bir iş istasyonunun veya sunucunun kaynaklarını koruduğu ve kontrol bilgilerini kendi veritabanında sakladığı istemci-sunucu mimarisidir.

Güvenlik sisteminin istemci kısmı (hem bağımsız hem de ağ), ağ üzerinde bir iş istasyonu veya herhangi bir sunucuda (güvenlik sunucusu dahil), önemli bilgiler içeren bir bilgisayara yüklenir.

Müşteri bölümünün temel amacı:

bilgisayar kaynaklarının yetkisiz erişime karşı korunması ve kayıtlı kullanıcıların haklarının tasviri;

bir iş istasyonunda veya bir ağ sunucusunda meydana gelen olayların kaydı ve bilgilerin bir güvenlik sunucusuna aktarılması;

bir güvenlik yöneticisinin merkezi ve merkezi olmayan kontrol eylemlerinin uygulanması.

Secret Net istemcileri donanım destek araçlarıyla donatılmıştır (kullanıcıları elektronik tanımlayıcılarla tanımlamak ve harici medyadan indirmeleri yönetmek için).

Güvenlik sunucusu, özel bir bilgisayara veya etki alanı denetleyicisine kurulur ve aşağıdaki görevleri sağlar:

oracle 8.0 Personal Edition DBMS yönetiminde çalışan ve koruma sisteminin çalışması için gerekli bilgileri içeren koruma sisteminin merkezi veritabanının (CDB) tutulması;

tüm Secret Net istemcilerinden gelen olaylar hakkındaki bilgileri tek bir günlüğe toplamak ve işlenen bilgileri yönetim alt sistemine aktarmak;

yönetim alt sistemi ile etkileşim ve idari komutların güvenlik sisteminin istemci kısmına aktarılması.

Gizli Net yönetim alt sistemi güvenlik yöneticisinin işyerinde kurulur ve aşağıdaki özellikleri sunar:

kullanıcı doğrulama

korunan bilgilere ve cihazlara erişim kontrolü sağlamak.

güvenilir bilgi ortamı.

gizli bilgi dağıtım kanallarının kontrolü.

gizli bilgi sızıntılarını hariç tutan merkezi politikalara dayanarak bilgisayar cihazlarının ve yabancılaştırılabilir depolama ortamlarının kontrolü.

güvenlik politikalarının merkezi yönetimi, yetkisiz erişim olaylarına hızlı bir şekilde yanıt vermenizi sağlar.

operasyonel izleme ve güvenlik denetimi.

ölçeklenebilir koruma sistemi, çok sayıda şubesi olan bir organizasyonda Secret Net (ağ seçeneği) kullanma yeteneği.

Gizli Net 6 Dağıtım Seçenekleri

Çevrimdışı mod - az sayıda (20-25'e kadar) iş istasyonunu ve sunucuyu korumak için tasarlanmıştır. Ek olarak, her makine yerel olarak yönetilir.

Ağ modu (merkezi yönetim ile) - Active Directory ile bir etki alanı ağında dağıtım için tasarlanmıştır. Bu seçenek merkezi yönetim araçlarına sahiptir ve kuruluş genelinde güvenlik ilkeleri uygulamanıza izin verir. Ağ seçeneği Secret Net, karmaşık bir etki alanı ağında başarıyla dağıtılabilir.

Secret Net'te uygulanan kontrol şeması bilgi güvenliğini gerçek bir alan adına göre yönetmenize ve ağ yöneticisi ile güvenlik yöneticisi arasındaki güçlerin katı bir şekilde tamamen ayrılmasını sağlamanıza izin verir.

3.5 Elektronik kilit "Sable"

Bilgisayar kaynaklarını yetkisiz erişime karşı korumak için tasarlanmıştır.

Elektronik kilit (EZ) "Sobol", Rusya FSTEC tarafından onaylanmıştır. 14.03.2008 tarih ve 1574 sayılı Sertifika, ürünün Rusya Devlet Teknik Komisyonu Yönerge Belgesinin “Bilgilere yetkisiz erişime karşı korunması” gerekliliklerine uygun olduğunu onaylar. Bölüm 1. Bilgi güvenliği araçlarının yazılımı. Açıklanamayan yeteneklerin yokluğu üzerindeki kontrol seviyesine göre sınıflandırma "ve 1B dahil bir güvenlik sınıfına sahip otomatik sistemler için koruma sistemleri geliştirirken kullanmanıza izin verir.

Sobol elektronik kilidi, bağımsız bir bilgisayarı koruyan bir cihaz olduğu kadar yerel alan ağının bir parçası olan bir iş istasyonunu veya sunucuyu da kullanılabilir.

Aşağıdaki koruma mekanizmaları kullanılır:

kullanıcı kimliği ve kimlik doğrulaması; PC'ye erişim girişimlerinin kaydı;

çıkarılabilir medyadan işletim sistemi yükleme yasağı; Yazılım ortamının bütünlüğünün kontrolü.

bütünlük izleme yazılımı ortamı

bütünlük kontrolü sistem kaydı , Windows

bekçi saati

pC'ye erişim girişimlerinin kaydı

yapılandırma kontrolü

Kullanıcıları tanımlama ve doğrulama ile PC'ye erişme girişimlerinin kaydı, kullanılan işletim sisteminin tipine bağlı değildir.

Elektronik kilit "Sobol" eylemi sisteme giriş yaparken kişisel tanımlayıcı ve kullanıcı şifresini kontrol etmekten ibarettir. Kayıt dışı bir kullanıcı sistemde oturum açmaya çalışırsa, elektronik kilit girişimi kaydeder ve donanım 4 cihaza kadar kilitlenir (örneğin: FDD, CD-ROM, ZIP, LPT, SCSI portları). Elektronik kilit, kişisel tanımlayıcıları kullanarak tanımlama ve geliştirilmiş (iki faktörlü) kullanıcı doğrulama kullanır. Aşağıdakiler, kullanıcılar için kişisel tanımlayıcı olarak kullanılabilir:

eToken PRO (Java).

athena ASEDrive IIIe USB V2 USB Okuyucu ile eToken PRO akıllı kartı.

İşletim sistemini yükleme sabit disk sadece kayıtlı tanımlayıcının sunumundan sonra gerçekleştirilir. Kullanıcının servis kayıt bilgisi (isim, numara atanmış kişisel tanımlayıcı, vb.) Elektronik kilidin geçici olmayan hafızasında saklanır. Elektronik kilit, kayıtları geçici olmayan özel bir belleğe kaydedilen sistem kaydını tutar. Sistem günlüğü, kullanıcıların girişlerini, giriş girişimlerini, yetkisiz erişim girişimlerini ve sistem güvenliği ile ilgili diğer olayları kaydeder. Aşağıdaki bilgileri saklar: olayın tarihi ve saati, kullanıcının adı ve olayın türü ile ilgili bilgiler (örneğin, kullanıcının giriş yapmış olması, giriş yapmadı) doğru şifre, kayıtlı olmayan bir kullanıcı kimliğinin sunulması, giriş denemesi sayısını ve diğer olayları aşma).

Bu nedenle, elektronik kilit "Sobol", PC'ye erişim girişimleri hakkında yöneticiye bilgi sağlar.

Sobol kompleksinde kullanılan bütünlük izleme mekanizması, dosyaların ve fiziksel özelliklerin değişmezliğinin izlenmesini sağlar zor sektörler işletim sistemini yüklemeden önce diski takın. Bunun için kontrol edilecek nesnelerin bazı referans değerleri hesaplanır ve bu nesnelerin her biri için önceden hesaplanmış referans değerleriyle karşılaştırılır. İzlenecek nesnelerin listesi bütünlük kontrol şablonu yönetim programını kullanarak izlenen her bir dosyaya giden yolun göstergesi ve izlenen her bir sektörün koordinatları ile üretilir. Bütünlük izleme, aşağıdaki dosya sistemlerini kullanan işletim sistemlerinin kontrolü altında çalışır: NTFS5, NTFS, FAT32, FAT16, FAT12, UFS, EXT2 ve EXT3. Yönetici, izlenen dosyaların bütünlüğü ihlal edilirse kullanıcıların sisteme girmesini engelleyecek olan elektronik kilidin çalışma modunu ayarlama yeteneğine sahiptir. Disketten ve CD diskinden önyükleme yasağının alt sistemi, işletim sistemi yönetici dışındaki tüm kullanıcılar için bu çıkarılabilir medyadan önyüklenmesini yasaklar. Yönetici, bireysel bilgisayar kullanıcılarının işletim sistemini çıkarılabilir medyadan başlatmasına izin verebilir.

“Sable” elektronik kilidini ayarlamak için, yönetici minimum kullanıcı şifresi uzunluğunu, maksimum başarısız kullanıcı girişi sayısını belirleme, kullanıcı ekleme ve silme, kullanıcının bilgisayardaki çalışmasını engelleme, kişisel tanımlayıcıların yedek kopyalarını oluşturma yeteneğine sahiptir.

Sable elektronik kilit, şifreleme anahtarları ve dijital imza oluşturmak için Gizli Ağ bilgi güvenliği sisteminin bir parçası olarak kullanılabilir. Ek olarak, Sobol EZ’yi Secret Net’in bir parçası olarak kullanırken, yeteneklerinin tek bir merkezi yönetimi sağlanmaktadır. Gizli Net yönetim alt sistemi sayesinde, bir güvenlik yöneticisi çalışanların kişisel tanımlayıcılarının durumunu yönetebilir: elektronik tanımlayıcıları atayabilir, geçici olarak engelleyebilir, çalışanların kuruluşun otomatik sistemindeki bilgisayarlara erişimini kontrol etmenize izin veren boşluklarını kaldırabilir.

Temel elektronik kilit seti "Sable-PCI" şunları içerir (Şekil 4):

denetleyici "Sable-PCI";

bellek okuyucuya dokunun;

iki DS-1992 tanımlayıcısı;

fDD ile önyüklemeyi engelleme arabirimi;

cD-ROM'dan önyüklemeyi kilitlemek için arayüz;

izlenen programların listelerini oluşturmak için yazılım;

dokümantasyon.

6 Kurumsal Bilgi Güvenliği Sistemi Gizli Disk Sunucusu NG

Gizli bilgileri korumak için tasarlanmıştır, kurumsal veritabanları (Şekil 5).

Sistem, Windows NT 4.0 Server / Workstation / 2000 Professional SP2 / XP Professional / Server 2000 SP2 / Server 2003’te çalışacak şekilde tasarlanmıştır. Güçlü şifreleme algoritmaları kullanarak şeffaf bilgi şifreleme yönteminin kullanılması, ilk veri şifreleme sırasında çalışmayı bırakmanıza izin vermez.

Çok çeşitli sürücüler için destek, kişisel korumanızı sağlar sabit sürücüler sunucular, herhangi bir disk dizisi (SAN, yazılım ve donanım RAID dizileri) ve çıkarılabilir sürücüler.

Sistem sadece gizli verileri güvenilir bir şekilde korumakla kalmaz aynı zamanda varlıklarını da gizler.

Secret Disk Server NG'i kurarken, seçilen mantıksal sürücüler şifrelenir. Ağdaki kullanıcılar için erişim hakları belirlendi windows kullanarak NT.

Şifreleme, çekirdek sistem sürücüsü (çekirdek modu sürücüsü) tarafından programlı olarak gerçekleştirilir.

128 bitlik anahtar uzunluğuna sahip yerleşik veri dönüştürme algoritmasına ek olarak, Gizli Disk Sunucusu NG, harici şifreleme koruma modüllerini, örneğin sertifikalı Rus şifreleme şifreleme kriptoPro CSP sürüm 2.0 / 3.0 ve 256 anahtar şifresi uzunluğundaki en güçlü Rus şifreleme algoritması GOST 28147-89'u kullanan Signal-COM CSP'yi bağlamanızı sağlar biraz. Şifreleme hızı çok yüksektir, bu nedenle çok az kişi işlem sırasında hafif bir yavaşlama olduğunu fark edecektir.

Şifreleme anahtarları, güvenli bölümlerle çalışmadan önce (veya sunucuyu yüklerken), Gizli Disk Sunucusu NG sürücüsüne girilir. Bu amaçla, bir PIN kodu ile korunan mikroişlemci kartları (akıllı kartlar) kullanılır. Kodu bilmeden kartı kullanamazsınız. Yanlış kod girme üç girişimde kartı engeller. Sunucu çalışırken, akıllı kart gerekmez ve güvenli bir yere gizlenebilir.

Sistem çalışması sırasında, şifreleme anahtarları rAM sunucu ve takas dosyasında diske asla almak (takas dosyası). PIN kodu ve şifreleme anahtarları kullanıcı tarafından üretilir. Üretilirken, fare hareketi yörüngesi ve herhangi bir tuşa basma zaman özellikleri tarafından üretilen bir rasgele sayı dizisi kullanılır: Disk Sunucusu NG, bir “alarm” sinyalini tetiklemek için açık bir arayüze sahiptir ve çeşitli sensörlerin ve erişim kontrol cihazlarının odaya (kapıların, pencerelerin, hareketlerin açılması için sensörler) bağlanmasına izin verir , hacim değişiklikleri, elektronik ve şifreli kilitler).

Korumalı diskleri bağladığınızda otomatik olarak başlayabilir gerekli programlar ve yapılandırma dosyasında listelenen hizmetler. Sunucuyu akıllı kart göstermeden başlattıktan veya başka bir bilgisayardaki diskleri okumaya çalıştıktan sonra, korunan bölümler okunamayan biçimlendirilmemiş alanlar olarak “görünür” olacaktır. Bir tehlike ortaya çıktığında, korunan bölümleri “görünmez” hale getirerek bilgileri anında “yok edebilirsiniz”. Kurulum CD'si içerir, evrensel cihaz akıllı kartlarla (harici), bir dizi kabloyla, özel bir Hardlock kartla, Rusça belgelerde, 3 akıllı kartla çalışmak için.

7 Gizli Disk Gizlilik Koruma Sistemi

Disk, çok çeşitli bilgisayar kullanıcıları için gizli bilgilerin korunması için bir sistemdir: yöneticiler, yöneticiler, muhasebeciler, denetçiler, avukatlar vb.

Gizli Disk sistemini kurarken, bilgisayarda yeni bir sanal mantıksal disk (bir veya daha fazla) belirir. Ona yazılan her şey otomatik olarak şifrelenir ve okunduğunda şifresi çözülür. Bu mantıksal diskin içeriği özel bir kapta - şifreli bir dosyada. Gizli disk dosyası, bilgisayarın sabit diskinde, sunucuda, Zip, Jaz, CD-ROM veya manyeto-optik gibi çıkarılabilir ortamlarda bulunabilir Disk, böyle bir diskin veya bilgisayarın çıkarılması durumunda bile verileri korur. Gizli bir diskin kullanılması, başlatılan tüm uygulamalara şifreleme işlevlerinin yerleştirilmesine eşdeğerdir.

Gizli bir diskin bağlanması ve şifrelenmiş verilerle çalışılması ancak giriş yapan kullanıcının donanım doğrulamasından ve doğru şifreden sonra mümkündür. Kimlik doğrulama için elektronik bir tanımlayıcı kullanılır - bir akıllı kart, elektronik anahtar veya anahtarlık. Gizli diski bağladıktan sonra işletim "görünür" hale gelir windows sistemi başkaları gibi sabit diskve üzerine kaydedilmiş dosyalar herhangi bir program tarafından kullanılabilir. Elektronik bir tanımlayıcı olmadan ve şifreyi bilmeden, gizli diski bağlayamazsınız - yabancılar için, sadece isteğe bağlı bir adla şifrelenmiş bir dosya olarak kalır (örneğin, game.exe veya girl.tif).

Herhangi bir fiziksel disk gibi, yerel bir ağda paylaşmak için korumalı bir disk sağlanabilir. Diski çıkardıktan sonra, üzerine kaydedilmiş tüm dosya ve programlara erişilemez hale gelecektir.

Ana özelliklerin listesi:

Gizli verilerin profesyonel şifreleme algoritmaları kullanılarak korunması (harici şifreleme kitaplıklarına bağlanma yeteneği).

Kullanıcı tarafından şifreleme anahtarlarının üretilmesi.

Elektronik anahtarlıklar, akıllı kartlar, PCMCIA kartlar veya elektronik anahtarlar üzerinden kullanıcı donanım doğrulaması.

Çift koruma. Her gizli disk, bu diske erişmek için kişisel bir elektronik kullanıcı kimliği ve şifre ile korunmaktadır.

Şifreli arşivlerle çalışın. Bilgiler kendiniz gibi sıkıştırılabilir ve şifrelenebilir (bir elektronik tanımlayıcı kullanarak),

bu yüzden meslektaşları ile güvenli alışverişi için (bir şifre ile).

Bilgisayarı Kilitle Gizli Diski, e-kimliği devre dışı bıraktığınızda, belirli bir tuş bileşimine veya kullanıcının uzun süre hareketsiz kalmasına bastığınızda ekranı kapatmanızı ve klavyeyi kilitlemenizi sağlar. Sistemi engellerken gizli diskler devre dışı bırakılmaz, çalışan uygulamalarkorumalı verileri kullanarak normal çalışmaya devam edin, ağdaki gizli diske erişimi paylaşan diğer kullanıcıların çalışmaları rahatsız olmaz.

Baskı altında çalışma şekli. Acil bir durumda, özel bir acil durum şifresi girebilirsiniz. Bu durumda, sistem bir süre için diski bağlar, elektronik tanımlayıcıdaki özel şifreleme anahtarını tahrip eder (ileride diske erişmeyi imkansız kılar) ve bilinenlerden birini simüle eder windows hataları.

Elektronik tanımlayıcının kaybı (veya kasıtlı olarak hasar görmesi) veya şifre kaybı olması durumunda veri kurtarma yeteneği.

Basit ve kullanışlı bir kullanıcı arayüzü.

Şifreleme algoritmalarındaki farklılıklar (ihtiyaçlara bağlı olarak, yerleşik algoritmalardan biri kullanılabilir):

128 bitlik anahtar uzunluğuna sahip dahili kodlama algoritması;

windows 95, 98'de yerleşik 40 bit anahtar uzunluğuna sahip RC4 şifreleme algoritması (ABD dışı sürümler için);

256 bitlik anahtar uzunluğuna sahip GOST 28147-89 şifreleme algoritması (Krypton kartı veya Krypton kartı için yazılım emülatörü).

Krypton kurulu devlet sırlarının korunması için onaylanmıştır ve talep üzerine ANKAD tarafından sağlanır.

DeLuxe versiyon - donanım korumalı çizme atkısı bilgisayar.

8 Accord-AMDZ yazılım ve donanım kompleksi

SZI NSD Accord-АМДЗ, IBM ile uyumlu bilgisayarlar için güvenilir bir önyükleme (АМДЗ) donanım modülüdür - cihazları ve bilgi kaynaklarını yetkisiz erişime karşı koruyan yerel bir ağın sunucuları ve iş istasyonları.

Kompleks, Rusya’nın FSTEC’inin (Devlet Teknik Komisyonu) yürürlükteki belgelerine uygun olarak yetkisiz erişime karşı bilgi koruma sistemlerinin kurulması için geçerlidir. “Bilgiye yetkisiz erişime karşı koruma. Bölüm 1. Bilgi güvenliği araçlarının yazılımı. Açıklanamayan yeteneklerin yokluğu üzerindeki kontrol seviyesine göre sınıflandırma "- 3. kontrol seviyesine göre," Otomatik sistemler. Bilgiye yetkisiz erişime karşı koruma. Otomatik sistemlerin ve bilgi güvenliği gerekliliklerinin sınıflandırılması "1D güvenlik sınıfında ve kullanıcıların tanımlanması / doğrulanması, FSTEC yönetim dokümanının gerekliliklerini karşılayan otomatik sistemler yaratılırken bir bilgisayarın (PC) yazılım ve donanım ortamının bütünlüğünün izlenmesi için kullanılması" Otomatik sistemler Bilgiye yetkisiz erişime karşı koruma. Otomatik sistemlerin sınıflandırılması ve bilgi güvenliği gereklilikleri "1B sınıfı dahil.

Kompleks, aşağıdakilere dayanarak bir bilgisayarın (PC) yetkisiz erişime karşı korunmasının temel işlevlerini sağlayan bir donanım ve yazılım kümesidir:

kişisel kullanıcı tanımlayıcılarının kullanılması;

şifre mekanizması;

işletim sisteminin yüklenmesinin çıkarılabilir medyadan bloke edilmesi;

donanım ve yazılımın bütünlüğünün izlenmesi (ortak dosyalar, uygulama yazılımı ve veriler) PC;

pC’de (PC) kurulu işletim sistemlerinin güvenilir önyükleme modunun sağlanması.

Tanımlama ve doğrulama araçları, bir PC'nin (PC) donanım ve yazılım bütünlüğünün izlenmesi için araçlar, kullanıcı işlemlerinin kaydedilmesinin yanı sıra yönetim araçları (ürün yazılımı ayarları) ve denetim (kayıt ile çalışmak) da dahil olmak üzere kompleksin yazılım kısmı geçici olmayan bellekte (ENP) saklanır. ) kompleksin imalatında denetleyici. Kompleksin yönetim ve denetim tesislerine erişim sadece BI yöneticisine sağlanmaktadır.

Bir PC (PC) 'nin donanım ve yazılım bütünlüğünün kontrolü, kullanıcıların tanımlanması ve doğrulanması, PC (PC) üzerine kurulu işletim sistemini yüklemeden önce kompleksin kontrolörü tarafından gerçekleştirilir. Sistem yazılımını değiştirirken kontrol cihazının değiştirilmesi gerekli değildir. Bu, koruma seviyesini düşürmeden özel denetleyici programlama modu için destek sağlar.

Kompleks, yerel PC'nin bir parçası olarak yetkisiz erişime karşı ve iş istasyonlarında yerel ağın yetkisiz erişime karşı kapsamlı bir koruma sisteminin bir parçası olarak, yerel kompleksin konfigürasyonu, işletimi izlemesi ve kontrolü dahil, temel koruma işlevlerinin uygulanmasını sağlar.

Temel Özellikler:

PC kaynaklarının (PC) üzerinde çalışmasına izin verilmeyen kişilere karşı koruma, PC kullanıcılarının (PC), DS 199x kişisel tanımlayıcıları tarafından - işletim sistemi (OS) yüklenmeden önce tanımlanması.

Klavyeden girilen (parolanın uzunluğu kullanıcı tarafından kaydedildiğinde BI yöneticisi tarafından ayarlanır), işletim sistemi (OS) yüklenmeden önce parola korumalı olarak, en fazla 12 karakterden oluşan bir parola ile bir PC'nin (PC) kullanıcı kimlik doğrulaması.

Yabancı ortamdan önyüklemeyi kilitle.

Adım adım kontrol algoritması uygulayarak işletim sistemini yüklemeden önce donanımın, yazılımın, koşullu olarak bir bilgisayarın (PC) sürekli bilgisinin bütünlüğünün izlenmesi. Bu, yıkıcı yazılım etkilerinin (RPT) kullanılmasına karşı koruma sağlar.

destek dosya sistemleri FAT 12, FAT 16, FAT 32, NTFS, HPFS, EXT2FS, EXT3FS, FreeBSD, Sol86FS, QNXFS, MINIX, VMFS. Bu özellikle işletim sistemi MS DOS, Windows, QNX, OS / 2, UNIX, LINUX, BSD, vSphere vb.

16 kullanıcıya kadar PC'ye (PC) kaydolun.

Kontrol cihazının geçici olmayan belleğine yerleştirilen izlenen olayların sistem günlüğüne kaydedilmesi.

Kullanıcı cihazının seviyesine bağlı olarak çevresel cihazların fiziksel anahtarlama kontrol sinyalleri olasılığı, yabancı fiziksel ortam ve veri işleme cihazlarındaki bilgi giriş / çıkışını yönetmenize olanak tanır.

Kompleksin donanım yazılımının yönetimi (kullanıcıların ve kişisel tanımlayıcıların kaydı, bütünlük kontrolü için dosyaların atanması, PC donanımının kontrolü, sistem günlüğünün görüntülenmesi).

Programların ve verilerin bütünlüğünün izlenmesi, izinsiz değişikliklerden korunma.

Bilgisayarda (PC) meydana gelen olaylara ilişkin verilerin LAN'a yetkisiz erişime karşı korunması açısından kaydedilmesi, toplanması, saklanması ve yayınlanması.

Kullanıcıların ve PC programlarının (PC) donanım cihazlarına yetki düzeylerine uygun olarak erişiminin farklılaştırılması.

Accord-АМДЗ farklı kontrol cihazlarına uygulanabilir. Bu olabilir: veya PCI-X - Accord-5MX kontrolörleri veya Accord-5.5 (Şekil 6B) ekspres - Accord-5.5.e kontrolörleri veya Accord-GX (Şekil 6A)

Mini PCI-express - Accord-GXM (Şekil 6B) PCI-express yarım kart - Accord-GXMH denetleyici

9 IP Safe-PRO donanım ve yazılım

Genel ağlar (İnternet dahil) temelinde oluşturulan güvenli sanal özel IP ağları oluşturmak için tasarlanmıştır.

İki Ethernet arabirimli IBM PC uyumlu bir bilgisayara dayanmaktadır ( temel yapılandırma) FreeBSD işletim sistemi ile (Şekil 7).

Ek özellikler:

statik yönlendirme ve güvenlik duvarı işlevleri (sahteciliğe karşı koruma, adreslere göre veri işleme, portlar, protokoller vb.);

g.703, G.704, V.35, RS-232, vb. gibi arayüz standartlarını destekleme yeteneği;

sıcak yedekleme sistemi;

senkron ve asenkron modlarda çalışır.

IPsec-ESP ailesi protokolü tünel modunda (aşağıdaki Güvenlik hizmetleriyle birlikte kullanılır: gizlilik ve veri bütünlüğü, veri kaynağı kimlik doğrulaması, yerel kurumsal ağların topolojisinin gizlenmesi, trafik analizine karşı koruma) kullanılan (Güvenlik Yükünü Kapsayan, RFC 2406).

Anahtar sistem simetriktir (merkezi ve merkezi olmayan yönetim imkanı ile).

Kriptoalgoritmalar - GOST 28147, RC5, 3DES, DES, SHA-1, MD5.

10 Donanım yazılımı şifreleme kompleksi CONTINENT 3.6 (Şek. 8)

Kompleks, arasında açık iletişim kanalları aracılığıyla iletilen bilgilerin (GOST 28147-89 uyarınca) şifreleme korumasını sağlar. oluşturan parçalar Yerel bilgisayar ağları, bölümleri ve bireysel bilgisayarlar olabilen VPN'ler.

Her paketin benzersiz bir anahtarda şifrelenmesini gerçekleştiren modern anahtar düzeni, ele geçirilen verilerin şifresini çözme ihtimaline karşı garantili koruma sağlar.

Genel ağlar tarafından izinsiz girişlere karşı koruma sağlamak için Continent 3.6, alınan ve iletilen paketlerin çeşitli kriterlere göre (gönderen ve alıcı adresleri, protokoller, port numaraları, ek paket alanları vb.) Filtrelenmesini sağlar. Ağ yapısını gizlemek için VoIP, video konferans, ADSL, Çevirmeli ve uydu iletişim kanalları, NAT / PAT teknolojisi desteği sağlar.

APKS Kıta 3.6'nın temel özellikleri ve özellikleri:

.İletilen verilerin GOST 28147-89’a göre şifreli olarak korunması

Continental APK 3.6'da, her paketin şifrelemesini benzersiz bir tuşa uygulayan modern bir anahtar şema uygulanmaktadır. Bu, kesişmeleri durumunda şifre çözülmelerine karşı yüksek derecede veri koruması sağlar.