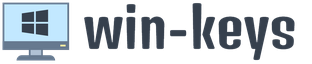

Bilgiye yetkisiz erişim (NSD) - bilgisayar yardımları veya otomatik sistemler olan belirli fonların uygulanmasıyla erişim kontrol kurallarını ihlal eden verilere erişimdir. Uzmanlara göre, yetkisiz erişim yöntemleri şunlardır:

- İşbirliği için sapma

- Proaktif işbirliği

- Vypytyvanie, izcilik

- Telekulak

- hırsızlık

- seyretme

- Sahte (değiştir)

- kopyalama

- imha

- durdurma

- Geçersiz bağlantı

- fotoğrafçılık

- Tacit giriş

Proaktif işbirliği Genellikle, tatmin olmamış kişilerin kar amacı için yasadışı eylemlere gitmeye hazır olduğu durumlarda belirli durumlarda kendini gösterir. Sebepler çok farklı olabilir, finansal, ahlaki, politik ve benzerleridir. Böyle bir kişinin, bir girişimi olmadığı sürece, bir işletmenin gizli bilgilerinin sağlanmasında işbirliği yapma konusunda ikna edilmesi kolaydır.

Bu hizmet için en iyi güvenlik uygulamaları hakkında bilgi edinin ve tedarikçinin en iyi uygulamaların nasıl uygulandığını gösterebileceğinden emin olun. Bir kuruluşta dijital verilerin korunmasından sorumlu olanlar, kuruluşunuzun karaborsa değerini iyi değerlendirmek için bir suçlu gibi düşünmelidir. Bir kuruluşun ağının bakımı veya kullanımına dahil olan herkesin verilerin değerini bilmesini sağlamak ve bu nedenle verilerin, kuruluşun saldırganlar için kolay bir görev olmadığını garanti etmesinin sağlanmasının ne kadar önemli olduğunu temin etmek.

İşbirliği için sapma - genellikle bunlar davetsiz misafirlerin şiddetli yöntemleridir. Bu tür yöntemler, sindirme, rüşvet veya şantaja dayanmaktadır. Çalışan eğilme, şantaj peşinde koşmakla gerçek tehditler tarafından gerçekleştirilir. Bu, varoluşun en saldırgan yolu, çünkü barışçıl bir ziyaret, sindirme amacıyla şiddet eylemlerine dönüşebilir.

Fiziksel güvenlik, ekipmanlara ve bilgilere erişim haklarına sahip olmayan kullanıcılardan korunmanın bir yoludur. Mantıksal güvenlik, bir sistemi, verileri ve programları bilinmeyen insanlara veya programlara erişme girişimlerinden korumak için bir kaynak topluluğudur.

Bilgiye yönelik tehditlerle mücadele etmek için her iki koruma şekli gereklidir. Bu yüzden herkesin nasıl davrandığını ve nasıl geliştirileceğini bilmek önemlidir. Fiziksel güvenlik, şirkete yakın bir yerde gerçekleştirilmekte ve deprem, sel ve yangın gibi yerel veya çevresel felaketlerden kaynaklanan hasarların önlenmesini dikkate almaktadır. Bu nedenle, geçmiş iklim olayları vakalarının incelenmesi, çalışanları, ekipmanları, verileri ve alanı korumak için fiziksel koruma yöntemlerini planlarken önemlidir.

Vypytyvanie, izcilik - Bu, çalışanın naif sorularının belirli bilgileri almasını istemek üzerine kurulu bir faaliyet türüdür. Verilerin yanlış istihdam veya diğer eylemlerle ortaya çıkarılması da mümkündür.

Telekulak - Özel kişiler tarafından (gözlemciler, muhabirler) özel müdahale araçları tarafından kullanılan endüstriyel casusluk veya istihbarat için bir yöntemdir. Dinleme, akustik dalgaların algılamasıyla veya belli bir mesafede özel araçlarla gerçekleştirilebilir.

Buna ek olarak, yetkisiz kişilerin önemli şirket verilerinin ve bilgilerinin bulunduğu bölgelere erişimini önlemek için yöntemler tartışılmaktadır. Bunu yapmanın bir yolu, rozetlerin, parolaların ve dijital imzaların kullanımı gibi çalışan tanımlama yeteneklerini dağıtmaktır.

İyi bir fiziksel güvenceye sahip olmak için, tarih, zaman ve sorumlu kayıtlara göre bir şirketin ekipman, malzeme ve çalışanlarının giriş ve çıkışını kontrol etmek önemlidir. Ziyaretçiler bir şirkete girdiklerinde, yalnız gitmemeli, ideal olarak bazı çalışanlar tarafından hedefe götürülmeli ve sisteme kayıtlı olmalıdırlar.

seyretme - Gözlenen aktivitenin durumu hakkında bir zeka yöntemi. Bu yöntem optik cihazlar kullanılarak gerçekleştirilir. Böyle bir süreç çok fazla zaman ve para gerektirmektedir, bu nedenle bu yöntem genellikle belirli zamanlarda, nitelikli insanlarla uygulanmaktadır.

hırsızlık - Bu, diğer insanların kaynaklarının, belgelerinin ve diğerlerinin kasıtlı olarak ele geçirilmesidir. Kabaca konuşmak gerekirse, kötü olan her şeyi kaçırıyorlar, bu yüzden gizli veri taşıyıcılarını dikkatli bir şekilde ele almanız gerekiyor.

Bu tür koruma, uygulamalara, verilere, işletim sistemlerine, parolalara ve günlük dosyalarına donanım ve yazılım güvenlik duvarları, şifreleme, virüsten koruma ve diğer anti-hacker uygulamaları ve şirketin iç kaynaklarına olası izinsiz girişler aracılığıyla erişimi denetler.

Mantıksal güvenlik, görevlerini gerçekleştirmek, bir parola ile kimlik doğrulaması yapmak ve oturum açmak için her kullanıcının özel gereksinimlerine erişmenizi sağlar. Bu nedenle, hiçbir çalışan pozisyonu ile ilgili olmayan görevleri gerçekleştiremez. Bu mekanizmaları geliştirmek için işletim sistemlerini ve protokolleri sürekli güncellemek önemlidir.

kopyalama - Genellikle değerli bilgiler içeren kopyalanmış belgeler. Zayıf CRP'den dolayı yasadışı yoldan erişim elde edilir.

sahtecilik - Bu, rekabet gerçeklerinde büyük ölçekli olan verilerdeki bir değişikliktir. Değerli veriler elde etmek için her şeyi hazırlayın.

imha - Teknik depolama ortamındaki verilerin silinmesi. Daha soyut, tahrip olmuş ve insanlara, ve bilgi sisteminin belge ve diğer unsurlarına sahipseniz.

Bilgiyi korumak, büyük kayıplara yol açabilecek birçok mevcut tehdit nedeniyle şirketler için büyük bir problemdi. Şirketler genellikle bu konulara ayrı ayrı ilgilenmektedir, ancak iki bölüm birbirine yaklaştıkça, bazı tehditler daha hızlı tanımlanabilir ve kontrol edilebilir. Güvenlik risklerini azaltmanın yanı sıra zaman ve para tasarrufu sağlar.

Entegrasyon aynı zamanda bir denetimin yapılmasına yardımcı olur, çünkü şirkette meydana gelen tüm eylemleri izlemek, soruşturmaları geliştirmek ve olası sorunları izlemek için kullanılabilir. Bu iki bölüm, farklı amaçlarla da olsa, aynı amaç için çalışır. Bu nedenle, yakınsamayı gerçekleştirmek için gerekli tüm güvenlik çözümlerini bulmak için birlikte çalışan tüm bileşenlerinin önemini bilmek önemlidir. Bu olduğunda, farklı bölümler arasındaki iletişim gelişir ve daha fazla çalışan karar alma sürecine katılabilir.

Geçersiz bağlantı - Farklı amaçlar için farklı tellere temassız veya temassız bağlantıyı anlayın.

durdurma - Bu, pasif alma yöntemleri ile elektromanyetik enerjinin sinyallerini alarak zeka bilgisi elde etmektir. Telsiz iletişimindeki veya tel iletişimindeki herhangi bir sinyal, engellemeye tabidir.

Şu anda başka hiçbir güvenlik çözümü, mikrofonlara kötü niyetli erişimi önlemek için yerleşik teknolojilere sahip değildir. Kullanıcının ses verilerine erişimi kontrol etmek için, mikrofondaki tüm istekleri kontrol etmek gerekir. işletim sistemi ve güvenilmez bir program tarafından yetkilendirilmemiş veya çalıştırılmamış olanları engelleyin. Şirkete göre, mikrofonu çıkarmak ya da bir kasetle kaplamak sorunu çözmüyor, çünkü saldırganlar hoparlörleri veya diğer yöntemleri kullanarak cihazın etrafındaki sesleri kaydedebiliyorlar.

Tacit giriş - Bu, konuya erişim sağlamayan verilerin elde edilmesi için bir yöntemdir, ancak belirli koşullar altında bir şeyler öğrenebilir. Örneğin, PC ekranına bakın veya masadaki bir belgeyi açın.

fotoğrafçılık - Fotoğraf malzemesinde nesnelerin görüntülerini elde etme yöntemi. Yöntemin bir özelliği, görüntüyü yorumlarken ayrıntılı veri elde etmektir.

Bu nedenle, Kaspersky Lab uzmanları yeni bir yaklaşım geliştirdiler - patent aldılar. Kullanıcı gizliliği bizim için çok önemlidir ve bu nedenle kullanıcıların dijital yaşamlarına kötü amaçlı erişimden kurtulmalarını sağlayan teknolojiler geliştiriyoruz.

Çevrimiçi koruma yazılımını yükleyin ve güncelleyin.

Bu mektupları almayı durdurmak için, adrese aboneliğinizi iptal etmek için bir istek gönderin elektronik posta. Kişisel bilgilerin paylaşılması. Gerekirse, kişisel verileriniz bir ülkeden diğerine aktarılabilir. Diğerleri, sitenin performansı ve işlevlerinin yanı sıra tercihlerinizle de ilgilidir. Sizinle ilgili olarak pazarlama amaçlı kullanılabilecek ve ziyaret ettiğiniz siteleri hatırlamayan bilgiler toplamazlar. E-posta adresiniz veya diğer hesaplarınızla ilişkili olmayan bir kullanıcı adı ve şifre seçin. Birden fazla çevrimiçi hesap için aynı giriş bilgisini kullanmak, biri bunlardan birine erişebiliyorsa, başka herkese de erişebilecekleri anlamına gelir. Kullanıcı adınız eşleşirse veya e-posta adresinize benzerse, değiştirin. Her ikisi de kişisel veri ve bilgi elde etmek için kullanılır hesap. E-postalar, dosyalarınızdaki bilgileri ayıklayıp aktaran virüsler içerebilir. kurmak son sürüm antivirüs yazılım ve bilgisayarınızı düzenli olarak taramak için kullanın. Güvenlik duvarı, bilginin akışını bilgisayarınızdan kontrol eden bir donanım veya yazılım aygıtıdır. İnternete sürekli bağlı yüksek hızlı bir bağlantınız varsa, bir güvenlik duvarı kullanmak özellikle önemlidir.

Şüpheli etkinlik için hesabınızı izleyin.

- Şifreniz hesabınızın anahtarıdır.

- Antivirüs yazılımı.

- Bilgisayar virüsleri tuş vuruşlarını kaydedebilir ve kaydedebilir.

- Güvenlik koruması.

Uzmanlara göre, böyle bir liste belirli bir soyutlama seviyesinde kesişmez ve bağımsızdır. Bu tür metotların bir takım örneklerini birlikte düşünmenizi sağlar. Şekil 1, gizli bilgilerin kaynaklarına yetkisiz erişim için genelleştirilmiş bir yöntem modelini göstermektedir.

Farklı karşı istihbarat kullanırken, özel servislerin kendi hizmetlerini yakından izledikleri bir sır değildir. Aynı zamanda, hangi bilgi alma yönteminin yetkisiz erişim olduğunu anlamak gerekir. yolu - Bu, bir hedefin gerçekleşmesine yol açan bir teknik veya prosedürdür. İzinsiz erişim yöntemi (yetkisiz erişim yöntemi), yasa dışı olarak bu bilgiler üzerinde ek bir etki elde etmek amacıyla bir dizi eylem ve tekniktir.

Hesap sahibi, örneğin iş yerinde veya bir arkadaşının evinde yeni bir bilgisayar kullanıyorsa, bu hesaba giriş yapabilmeleri için kimliklerini doğrulamaları gerekir. Kimliğinizi hızlı bir şekilde doğrulamak için, aşağıdakileri kontrol etmenizi öneririz.

Telefon numaranız veya adresiniz gibi hesap bilgilerinizi onaylamanız gerekebilir. Gizli sorunun ve verdiğiniz cevabın hatırlanması kolay, ancak tahmin edilmesi zor olduğundan emin olun.

- İletişim bilgilerinizin güncellendiğinden emin olun.

- Güvenlik sorunuzu kontrol edin.

Günümüzde, verilere yetkisiz erişim yöntemleri farklıdır: özel teknik araçların uygulanması, gelişmiş sistemlerin kullanımı veya Şekil 1'de gösterildiği gibi diğerleri. Ayrıca, yetkisiz erişim yöntemleri, gizli verilerin kaynağının özellikleriyle doğrudan ilişkilidir.

Bir kümeye sahip olmak kaynakların bilgi ve bunlara yetkisiz erişim için bir yöntem seti, olasılık hesaplayabilir ve onların ilişkilerinin bir modelini oluşturabilirsiniz. Kaynaklar - işleme araçları ve insanlar için birçok yol uygulanabilir. Diğer yöntemler, örneğin, bu tür ortak kaynakları etkilemese de, tehlikeleri daha da büyük olabilir.

Bu bilgiyi farklı bir formatta almak için lütfen. Aynı zamanda, pek çok insan, bu konuda çok fazla bilginin bilgisayar veri tabanlarında saklandığından ve bilmedikleri kişi veya kuruluşların buna erişebildiğinden endişe duymaktadır. Yazarlar ve yönetmenler, her şeye gücü yeten bilgisayarların insanların düşüncelerini ve eylemlerini kontrol ettiği fütüristik toplumların korkunç resimlerini boyadı. Bu korkular genellikle iyi bir hikayenin ilgisi için abartılıyor. Ancak, toplumun bilgi çağında insan haklarının korunmasını sağlamak için bazı önemli meseleleri ele alması gerekiyor ve bu bölüm bu konuların çoğuna değiniyor.

Yetkisiz erişim yönteminin tehlike derecesi, hasara bakar. Bugün ne kadar bilginin fiyatının olduğuna göre, edinme bilgisinin gerçeği paranın alınmasına eşittir. Saldırganın üç hedefi vardır:

- rakipler için veri almak ve satmak.

- bilgi ağındaki verileri değiştirin. Yanlış bilgilendirme.

- Verileri yok et.

Şekil - 1 (izlemek için resmin üzerine tıklayın)

Şekil - 1 (izlemek için resmin üzerine tıklayın)

Bilgilerin sağlanması

İnsanlardan sürekli kendileri hakkında bilgi vermeleri istenir. Bir video hazırlamak veya kütüphaneden bir kitap çıkarmak için kişisel bir bilgi formu doldurun. Mükellefler ve kamu hizmeti kullanıcıları kişisel bilgi sağlamalıdır. Benzer şekilde, bankalar ve büyük perakende mağazaları, bir müşteriye sadece gelir, meslek ve medeni durum hakkında bilgi sahibi olmaları durumunda kredi kartı sağlamaktadır. Sağlık hizmetleri her hasta için veri toplar ve saklar.

Bunlar insanların çoğunun bilgisayar veri tabanlarına girdiği kişisel bilgi vermesi gereken durumlardan sadece birkaçıdır. Yetkililer ve diğer kuruluşların bu veri tabanlarına erişimleri ve bu veritabanlarına bağlanması endişe kaynağıdır. Bu, veri profillerinin oluşturulmasına veya aleyhine kullanılabilecek kişilerin durumlarına yol açabilir.

Ana amaç, kendi çıkarları ya da zenginleşmesi için gizli menfaatlerin objelerinin durumu, kompozisyonu ve faaliyetleri hakkında bilgi edinmektir. Bir başka amaç da bilgi ağında bulunan bilgileri değiştirmek. Bu yöntem, belirli faaliyet alanlarında yanlış bilgilere yol açabilir, görevlerin sonucunu değiştirebilir. Böyle bir yanlış bilgilendirme şemasını uygulamak çok zordur, çok çeşitli eylemler gerçekleştirmeniz ve çok sayıda etkinlik sağlamanız gerekir. En tehlikeli hedef veri yıkımıdır. Görevler, eylemlerin seçimine, nitel ve nicel özelliklerine bağlıdır.

Bu bilgisayar korsanlığı genellikle büyük veritabanlarına yetkisiz erişim sağlayan ve hatta dosyaları değiştirebilen kullanıcılar tarafından yapılır, bu tür eylemler tamamen yasa dışıdır. Mahremiyetle ilgili kaygılar meşru olsa da, bilgi sağlanması birçok yönden yararlıdır ve modern toplumun etkili bilgiye ihtiyacı vardır.

İstatistik Kanada

İnsanların bu bilgi çağında karar vermek için daha fazla bilgi ve tedavi becerisine ihtiyaçları vardır, kişisel bilgilerin korunması büyük önem taşımaktadır. Veri sahipleri, sadece yetkili kişilerin veritabanlarına erişebilmeleri için sıkı güvenlik prosedürleri uygulamak için teşvik edilir; Belirli bir devlet teşebbüsünün veya ajansının çeşitli sektörleri arasında veri aktarımı için artık daha güvenli telekomünikasyon kanalları mevcut; Bilgisayar virüslerinin yayılmasını önlemek için daha sıkı prosedürler vardır. İstatistik Kanada’da, sağlanan bilgilerin korunması ve güvenliği büyük bir endişe kaynağı olmaya devam etmektedir.

Teknik araçlarla bilgiye yetkisiz erişim yöntemleri

Bir dizi düğüm, eleman ve iletken içeren ve aynı zamanda bilgi sinyal kaynağı olan herhangi bir elektronik sistem - gizli bilgilerin sızıntısı kanalları vardır. Yetkisiz erişim ve sızıntı kanalları yöntemleri nesnel olarak bağlanır. Bağlama seçenekleri Tabloda gösterilmiştir. 1.

Bu endişenin her zaman dikkate alındığından emin olmak için, amacımıza ulaşmak için bir dizi değer geliştirdik. Tüm İstatistikler Kanada çalışanları gizliliği yemin eder ve ayrıcalıkları ihlal ettiği için ağır bir şekilde cezalandırılır.

İstatistik Yasasına uygun olarak toplanan bilgiler, Bilgiye Erişim Yasası veya diğer mevzuatlara göre açıklanamaz. Kanada Gümrük ve Vergi Dairesi, Kanada Kraliyet Monteli Polis ve mahkemeler, soruşturmalarda verilen cevaplara erişemez.

Tablo - 1

Her kaynaktan, bir veri sızıntısı kanalı oluşturulmakta, özel parametreleri araştırılmakta ve laboratuarlarda atak yöntemleri test edilmektedir. Eylemler aktif ve pasif olabilir. Pasif, doğrudan temas veya bağlantı olmaksızın teknik bilgi sızıntısı kanallarının uygulanmasını ifade eder. Yöntemler genellikle veri odaklıdır. Aktif yöntemler iletişim hatlarına bağlanır. İletişim hatları şunlar olabilir:

- Kablolu (fiber optik).

- Kablosuz (Wi-Fi).

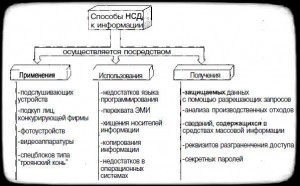

İletişim hatlarına yetkisiz erişim yöntemleri

Çoğu zaman, telefon hatları veya fiber optik hatlar iletişim hatları olarak kullanılır. Telefon hatlarını dinlemenin yolları Şekil 2'de gösterilmiştir.

Çizim - 2

Bir telefon hattı ile doğrudan temas gerektirmeyen hat dinleme sistemleri de vardır. Bu tür sistemler, endüktif veri alma yöntemlerini kullanır. Bu tür sistemler yaygın olarak kullanılmamaktadır, zira bunlar, zayıf bir düşük frekanslı sinyalin birkaç amplifikasyonu aşamasına ve ek olarak bir harici güç kaynağına bağlı olarak çok büyüktür.

Ancak bugün, fiber optik hatlar daha geniş bir uygulama alanına sahiptir. Böyle bir kanal ile ilgili bilgi, manyetik ve elektriksel parazitten etkilenmeyen, titreşen ışık akısı formunda iletilir. Ayrıca bu kanal üzerinden veriyi engellemek daha zordur, bu da transferin güvenliğini arttırır. Bu durumda aktarım hızı Gigabayt / saniyeye ulaşır. Böyle bir iletişim kanalına bağlanmak için koruyucu kablo katmanlarını çıkarın. Daha sonra, yansıtıcı kılıfı boşaltırlar ve bilgileri çıkarmak için kabloyu özel bir açıyla bükerler. Aynı zamanda, sinyal gücü belirgin şekilde düşecektir. İletişim kanalına iletişimsiz bağlanabilirsiniz, ancak bunun için belirli bir düzeyde bilgi ve eğitime sahip olmanız gerekir.

Kablosuz iletişim hatlarına yetkisiz erişim yöntemleri

Yüksek frekanslı UHF ve VHF bantları kullanılarak veri aktarımı, bilginin iletimini ve geleneksel kablolu kanalları koymanın zor olduğu bir bilgisayar ağını gerçekleştirmeyi mümkün kılar. Bu iletişim kanallarında, bilgi aktarımı 2 Mbit / s hıza kadar mümkündür. Aynı zamanda parazit ve bilgi ihlali olasılığı vardır. Veri müdahale, daha fazla analiz ve şifre çözme ile elektromanyetik radyasyon müdahale temelinde çalışır. Bu tür kanallar hakkında bilginin kesilmesi kendi özelliklerine sahiptir:

- veriler, kaynak ile doğrudan temas etmeden elde edilebilir;

- sinyal yılın / günün zamanından etkilenmez;

- veri alımı gerçek zamanda gerçekleşir;

- kesişme gizlice uygulanır.

- müdahale aralığı sadece yayılma dalgalarının özelliği ile sınırlıdır.

Yetkisiz erişime karşı koruma

Bilgilerin nasıl saklanacağı hakkında bir bisiklet var. Zırhlı bir kasada bulunan, tüm ağlardan kopan ve enerjisiz olan bir bilgisayarda bir kopya halinde olmalıdır. Bu yöntem, hafifçe söylemek gerekirse, çok acımasızdır, ancak böyle vakalar olmuştur. Verileri yetkisiz erişime karşı korumak için, hangi erişimin yetkilendirildiği ve hangilerinin dikkate alınmadığını anlamanız gerekir. Bunun için ihtiyacınız var:

- bilgileri bir PC'de işlenen veya depolanan sınıflara ayırma

- kullanıcıları veri erişim sınıflarına ayırma

- bu sınıfları belirli veri paylaşımı ilişkilerinde düzenlemek

Yetkisiz erişime karşı veri koruma sistemleri aşağıdaki işlevlerin uygulanmasını desteklemelidir:

- kimlik doğrulama

- kimlik

- bilgisayarlara kullanıcı erişiminin sınırlandırılması

- bilgi üzerinden yeteneklere kullanıcı erişiminin sınırlandırılması

- yönetim:

- kayıt defteri işleme

- kaynaklara erişim haklarının belirlenmesi

- bilgisayar koruma sistemi lansmanı

- demonte bilgisayar koruma sistemleri

- NSD teşebbüslerine sonuç

- etkinlik kaydı

- erişim ihlalleri

- kullanıcı girişi / çıkış

- sağlık sistemlerinin kontrolü ve koruma sistemlerinin bütünlüğü

- bakım çalışmaları ve acil durumlarda bilgi güvenliğini sağlamak

Kullanıcıların kaynaklara erişim hakları, erişimi olan kullanıcının kimlik doğrulamasının kontrol edildiği tabloları tanımlar. Kullanıcı talep edilen erişim haklarını alamıyorsa, yetkisiz erişim gerçeği kaydedilir ve belirli eylemler gerçekleştirilir.

Kullanıcı doğrulama ve tanımlama

Kullanıcının sistem kaynaklarına erişmesi için süreçten geçmesi gerekir:

- kimlik - kullanıcıya bir isim veya başka bir tanımlayıcı sağlama süreci

- kimlik doğrulama - kullanıcı sistemi tarafından tanımlayıcı ve şifre veya diğer bilgilere dayanarak doğrulama işlemi (bkz.)

Buna dayanarak, bu işlemler için yapmanız gerekenler:

- bir kimlik doğrulama programı vardı

- kullanıcının benzersiz bilgileri vardı

Kullanıcının tanımlama verilerinin saklanması için iki biçim vardır, dahili (veri tabanına kayıt) veya harici (kart). Kimlik doğrulama sisteminde, sistem tarafından tanımlanması gereken herhangi bir bilgi taşıyıcısına bir yazışma vardır:

- ID i - sistem için kullanıcı adıyla eşdeğer olan i-th kullanıcısının sabit tanıtıcısı

- K i - kullanıcı kimlik doğrulama verileri

İki tipik kimlik doğrulama ve tanımlama şeması vardır. İlk şema:

Bu şemada, E i = F (ID i, K i), burada harcanabilir K i, K i'den E i'ye ve ID i'ye geri kazandırmak için T'nin karmaşıklığı için belirli bir eşik olarak kabul edilir. Bir çift K i ve K j için E. değerlerinin olası tesadüfleri. Bu durumla bağlantılı olarak, olasılık yanlış kimlik doğrulama Sistem kullanıcıları belirli bir eşiği geçmemelidir P 0. Pratikte, bu değerler verilmiştir: T 0 = 10 20 ... 10 30, P 0 = 10 -7 ... 10 -9.

Böyle bir program için bir kimlik doğrulama ve tanımlama protokolü vardır:

- Kullanıcı kimliğini sağlar

- E = F (ID, K) değerini hesaplar.

Başka bir şemada, S, kullanıcı ID'si oluşturulurken belirtilen rastgele bir vektör olan E i = F (S i, K i). F - bir yönü olan bir işlev harcanabilir E i ve S i için K i değerleri.

İkinci kimlik doğrulama ve tanımlama şeması için protokol:

- Kullanıcı sisteme kimliğini gösterir

- Eğer böyle bir ID varsa, ID = ID i, o zaman kullanıcı tarafından tanımlama başarılı olur, aksi halde yoktur.

- Kimlik vektör S tahsis edilir

- Kimlik doğrulama algoritması kullanıcıdan kimlik doğrulayıcısını girmesini ister.

- E = F (S, K) değerini hesaplar.

- E = E 1 ise, o zaman kimlik doğrulama geçer, aksi halde değil.

İkinci şema UNIX OS'de kullanılır. Kullanıcı adını (Giriş) bir tanımlayıcı olarak ve şifreyi bir doğrulayıcı olarak girer. Fonksiyon F bir DES şifreleme algoritmasıdır. (Cm).

Son zamanlarda, biyometrik kimlik belirleme ve kimlik doğrulama yöntemleri hız kazanıyor, buna katkıda bulunuyor:

- Benzersizliklerine göre yüksek derecede vekaletname

- Bu işaretlerin zor tahrif edilmesi

Kullanıcının belirtileri kullanılabilir:

- parmak izleri

- retina ve iris modeli

- kol şekli

- kulak şekli

- yüz şekli

- ses özellikleri

- el yazısı

Kayıt yaparken, kullanıcının biyometrik özelliklerini göstermesi gerekir. Taranan görüntü, veritabanında bulunan görüntü ile karşılaştırılır. Göz tanımlama sistemleri Bu özellikleri tekrar etme olasılığı var - 10 -78. Bu sistemler diğer biyometrik sistemler arasında en güvenilir olanlardır. Bu sistemler savunma ve askeri bölgelerin bölgelerinde kullanılmaktadır. Parmak izi tanıma sistemleri en yaygın olanı. Kitlenin sebebi büyük bir parmak izi veritabanı olmasıdır. Polise teşekkürler. Yüz ve ses tanıma sistemleri ucuzluğu nedeniyle en uygun fiyatlı. Bu tür sistemler, örneğin ağlarda, uzaktan tanımlama için kullanılır.

Konuların tanımlanması için biyometrik özelliklerin kullanımının henüz standartlar şeklinde yeterli düzenleyici desteği almadığı belirtilmelidir. Bu nedenle, bu tür sistemlerin kullanılmasına yalnızca ticari veya resmi bir sır teşkil eden veri işleme olduğunda izin verilir.

Karşılıklı Kullanıcı Doğrulaması

Bilgi değişimine giren tarafların karşılıklı kimlik doğrulamasına ihtiyaçları vardır. Böyle bir süreç genellikle bir değişim seansının başlangıcında uygulanır. Kimlik doğrulaması için yollar vardır:

- zaman damgası mekanizması ( zaman fişi)

- istek-cevap mekanizması

İstek-cevap mekanizması, kullanıcı A'nın B kullanıcısı tarafından gönderilen verilerin sahte olmadığından emin olmak istediği bir duruma işaret eder. Bunun için A kullanıcısı öngörülemeyen bir ürün gönderir - sorgu XB kullanıcısı üzerinde önceden belirlenmiş bir işlem yapmalı ve sonucu A kullanıcısına göndermelidir. Kullanıcı A, sonuçtan çıkmış olanı kontrol eder. Bu yöntemin dezavantajı, istek ve cevap arasındaki deseni geri yükleyebilmenizdir.

Zaman damgası mekanizması, gönderilen her mesajın zamanını kaydetmeyi içerir. Bu durumda, ağ kullanıcısı ne kadarını belirleyebilir güncel değil mesaj Her iki durumda da, ek şifreleme gereklidir.

Ayrıca var el sıkışma mekanizmasıönceki iki mekanizmaya dayanır ve tarafların değişim için kullandığı anahtarların karşılıklı olarak doğrulanmasını içerir. Bu ilke, ana bilgisayar ve benzeri ağlar arasında bir bağlantı oluşturmak için kullanılır.

Örnek olarak, aynı gizli anahtarı paylaşan iki kullanıcı, A ve B'yi, K AB'yi düşünün.

- A kullanıcısı, mekanizmayı başlatır ve kullanıcı kimliğine A kimlik kimliğini A açık formda gönderir.

- B kullanıcısı ID A alır, daha fazla kullanım için K AB anahtarını bulur.

- A kullanıcısı bir PG jeneratörü kullanarak bir S dizisi üretir ve bunu bir kriptogram E K AB S şeklinde kullanıcı B'ye gönderir.

- B kullanıcısı bu şifrelemeyi çözer.

- Her iki kullanıcı da tek yönlü fonksiyon f kullanarak S dizisini değiştirir.

- Kullanıcı B, f (S) mesajını şifreler ve E K AB (f (S)) kullanıcı A'ya şifreleme gönderir

- A kullanıcısı böyle bir kriptogramın kodunu çözer ve f (S) kaynağını karşılaştırır ve şifresi çözülür. Eşittirlerse, kullanıcı A için kullanıcı A'nın özgünlüğü kanıtlanır.

B kullanıcısı, aynı şekilde A'nın gerçekliğini kanıtlar. Bu mekanizmanın avantajı, iletişim katılımcılarının mekanizma sırasında herhangi bir gizli bilgi almamasıdır.

DLP sistemini de kullanabilirsiniz. Bu tür sistemler, korunan bilgi sisteminin verileriyle örtüşen veri akışlarının analizine dayanmaktadır. Bir imza tetiklendiğinde, sistemin aktif elemanı tetiklenir ve bir paketin, akışın, oturumun aktarımı engellenir. Bu tür sistemler iki yönteme dayanmaktadır. İlk, bilgilerin resmi özelliklerini analiz eder. Örneğin, etiketler, hash işlevlerinin değeri, vb. Bu yöntem, yanlış pozitiflerden (ilk tür hatalarından) kaçınmanıza olanak tanır, ancak bunun için, belgelerin ek bir sınıflandırma ile işlenmesi gerekir. Başka bir yol içerik analizi. Yanlış pozitiflere izin verir, ancak sadece işlenmiş belgeler arasında gizli verilerin aktarımını tespit etmeye izin verir. Bu tür sistemlerin ana görevi, gizli verilerin bilgi sistemi dışına aktarılmasını engellemektir. Bu sızıntı kasıtlı veya kasıtsız olabilir. Uygulama, olayların% 75'inin amacına uygun olarak gerçekleşmediğini, ancak çalışanların kendisinin hata, ihmal veya dikkatsizlikten kaynaklandığını göstermektedir. Bu tür sızıntıları tespit etmek zor değil, özel saldırıları tespit etmek daha zordur. Mücadelenin sonucu birçok parametreye bağlıdır ve% 100 başarı elde etmek imkansızdır.

Özetle, NSD'nin erişimi olan kasıtlı bir tehdit olduğu unutulmamalıdır. Bunu yapmanın birçok yolu var. Bilgi güvenliği hizmeti, bilgi akışının yanı sıra bilgi sisteminin kullanıcılarını dikkatle izlemelidir. Teknolojinin gelişmesiyle, yeni yetkisiz erişim yöntemleri ve uygulamaları ortaya çıkmaktadır. Yetkililer, zaman aşımına uğradığı ve yeni saldırıları önleme yeteneğini yitirdiği için bilgi sistemi koruma sistemini güncellemek ve geliştirmek için kaynakları tahsis etmelidir. Mutlak bir koruma olmadığı unutulmamalıdır, ancak bunun için çaba sarf edilmelidir.

Bilginin depolanması için en güvenilir yöntemle ilgili bir benzetme vardır: Bilgi, bir ağda, tüm ağlardan kopan ve enerjisiz olan bir zırhlı kasadaki bir kopyada olmalıdır.

Bu tür bilgilerle çalışmanın, onu hafif ve sakıncalı hale getirmek olduğu açıktır. Aynı zamanda, programları ve verileri yetkisiz erişimden (NSD) korumak istiyorum. Ve erişim yetkisine sahip olmak için, kime izin verildiğine ve neyin yapılmadığına karar vermelisiniz.

Bunun için ihtiyacınız var:

- bilgisayarda saklanan ve işlenen bilgileri sınıflandırmak;

- bu bilginin kullanıcı sınıflarına girmesi;

- alınan bilgi ve kullanıcı sınıflarını, birbirleriyle belirli bir yazışmada bulunmak.

Çeşitli bilgi sınıflarına kullanıcı erişimi, bir şifre sistemine göre yapılmalıdır;

- sıradan şifreler;

- gerçek kilitler ve anahtarlar;

- özel kullanıcı tanımlama testleri;

- pC, disketler, yazılım için özel tanımlama algoritmaları.

Yetkisiz erişime karşı bilgi koruma sistemleri aşağıdaki işlevleri sağlar:

- kimlik, yani Eşsiz özelliklerin atanması - sistemin daha sonra kimlik doğrulaması gerçekleştirdiği tanımlayıcılar;

- kimlik doğrulama, ör. referans tanımlayıcılarla karşılaştırmaya dayalı kimlik doğrulama;

- pC'ye kullanıcı erişiminin sınırlandırılması;

- kullanıcı erişiminin, kaynakların (program, veri, vb.) üzerinden işlemlerle sınırlandırılması;

- yönetim:

- korunan kaynaklara erişim haklarının belirlenmesi,

- kütüklerin işlenmesi,

- bir güvenlik sisteminin bir PC'ye kurulması,

- koruma sisteminin PC'den çıkarılması;

- etkinlik kaydı

- kullanıcı oturumu

- kullanıcı oturumu

- erişim ihlalleri;

- yetkisiz erişim girişimine tepki;

- koruma sistemlerinin bütünlüğünü ve çalışabilirliğini izlemek;

- bakım çalışmaları sırasında bilgi güvenliğini sağlamak;

- acil durumlarda bilgi güvenliği.

Kullanıcıların programlara ve verilere erişme hakları, kaynaklara erişimin kontrolü ve sınırlandırılmasına dayanan tabloları tanımlar. Erişim yazılım koruması ile kontrol edilmelidir. İstenen erişim, tablodaki erişim hakları ile eşleşmezse, güvenlik sistemi yetkisiz erişim gerçeği kaydeder ve uygun yanıtı başlatır. Kullanıcı tanımlama ve kimlik doğrulama

Kaynaklara erişmeden önce, kullanıcının iki aşamalı bir bilgisayar sistemi sunma sürecinden geçmesi gerekir:

- kimlik - kullanıcı, talebi üzerine sistemi (adı) tanımaktadır;

- kimlik doğrulama - kullanıcı, diğer kullanıcılar tarafından bilinmeyen, sisteme kendini (örneğin bir şifre) hakkında benzersiz bilgiler girerek kimliği doğrular.

Kullanıcı tanımlama ve kimlik doğrulama prosedürlerini yürütmek için sahip olmanız gerekir:

- kimlik doğrulama programları;

- benzersiz kullanıcı bilgisi.

Kullanıcı bilgilerini depolamanın iki türü vardır: harici (örneğin, bir plastik kart veya kullanıcının kafası) ve dahili (örneğin, veritabanında bir kayıt). Doğal olarak, kafada saklanan bilgiler ve veri tabanındaki bilgiler semantik olarak aynı olmalıdır. Ali Baba'nın açgözlü kardeşi Kasim ile yaşanan sıkıntı, dış ve iç biçimler arasındaki uyumsuzluk nedeniyle tam olarak meydana geldi: sim-sim, bezelye, pirinç vb. İle özdeş değil.

Kullanıcı tanımlama ve kimlik doğrulaması için veri yapıları ve protokolleri düşünün.

Aşağıdaki kullanıcı veri yapısı, tanımlama için kullanılan hemen hemen her temel bilgi taşıyıcısına karşılık gelir:

- ID i - isana benzer olan ve kullanıcıyı tanımlamak için kullanılan i-th kullanıcısının sabit tanıtıcısı;

- K i - değiştirilebilen ve kimlik doğrulama için kullanılabilecek kullanıcı kimlik doğrulama bilgileri (örneğin, şifre P i = K i).

Bu nedenle plastik kartlar, değişmemiş bilgiler ID i ve K i içeren kartın dosya yapısındaki bir nesne gibi taşıyıcılar tahsis edilir.

Anahtar taşıyıcıdaki toplam bilgi, i-th kullanıcısının birincil kimlik doğrulama bilgisi olarak adlandırılabilir. Dahili kimlik doğrulama nesnesinin sistemde uzun bir süre (belirli bir kullanıcının çalışma süresinden daha uzun) olmaması gerektiği açıktır. Örneğin, kimlik doğrulama programının veritabanında saklananlarla karşılaştırmak için bir değişkene girildiği şifreyi girdiniz. Bu değişken, oturumu bitirdiğinizden daha geç sıfırlanacak şekilde sıfırlanmalıdır. Uzun süreli depolama için, verileri güvenli bir biçimde kullanın.

İki tipik kimlik ve kimlik doğrulama şeması düşünün.

Şema 1

Burada, E i = F (ID i, K i), burada "kurtarılamazlık" K, çözeltinin bir eşik karmaşıklığı Tı 'nin E i ve İ id. Ek olarak, K i ve K j çifti için, karşılık gelen E değerlerinin denk gelmesi mümkündür. Bu bağlamda, olasılık yanlış kimlik doğrulama Kullanıcılar belirli bir eşik değerini P 0 geçmemelidir. Uygulamada, T 0 = 10 20 ... 10 30, P 0 = 10 -7 ... 10 -9.

Kimlik doğrulama ve doğrulama protokolü (şema 1 için).

- E = F (ID, K) değerini hesaplar.

Şema 2 (değiştirilmiş). Bilgisayar sistemi depolar:

Burada E i = F (S i, K i), burada S, kullanıcı kimliği oluşturulurken belirtilen rastgele bir vektördür; F, E i ve S i üzerinde K i değerinin "kurtarılamazlığı" özelliğine sahip bir fonksiyondur.

Kimlik doğrulama ve doğrulama protokolü (şema 2 için).

- Kullanıcı kimliğini sunar.

- Eğer i = 1 ... n varsa, ID = ID i ise, kullanıcı kimlik doğrulaması başarılı oldu. Aksi halde, kullanıcının çalışmasına izin verilmez.

- Kimlik vektör S tahsis edilir

- Kimlik doğrulama modülü, kullanıcıyı kimlik doğrulayıcısı K. için yönlendirir.

- E = F (S, K) değerini hesaplar.

- E = E i ise, kimlik doğrulama başarılı oldu. Aksi halde, kullanıcının çalışmasına izin verilmez.

İkinci kimlik doğrulama şeması UNIX OS'de kullanılır. Kullanıcı adı (Giriş tarafından talep edilen) bir tanımlayıcı olarak kullanılır ve kullanıcı şifresi (Şifre tarafından istenir) bir doğrulayıcı olarak kullanılır. Fonksiyon F bir DES şifreleme algoritmasıdır. Tanımlama ve kimlik doğrulama standartları, Etc / passwd dosyasında bulunur.

Bilgiyi geri kazanmak için tanımlama ve kimlik doğrulama şemalarının stabilitesi için gerekli bir gereklilik olduğuna dikkat edilmelidir ki, K, olası bir değerler kümesinden bir rastgele eşlenebilir seçimdir.

Bir parola uygulamanın en basit yöntemi, sunulan parolayı bellekte saklanan orijinal değerle karşılaştırmaya dayanır. Değerler eşleşirse, şifre otantik olarak kabul edilir ve kullanıcı yasaldır. Korumasız bir kanalı göndermeden önce şifre şifrelenmelidir. Hırsız, herhangi bir şekilde meşru kullanıcının şifresini ve kimlik numarasını tanırsa, sisteme erişim kazanacaktır.

Parola P'nin açık formu yerine, tek yönlü işlev f (P) kullanılarak elde edilen ekranı göndermek daha iyidir. Bu dönüşüm, parolanın ekran tarafından açıklanmamasını sağlamalıdır. Böylece düşman çözülemez bir sayısal problemle karşılaşır.

Örneğin, f fonksiyonu aşağıdaki gibi tanımlanabilir:

f (P) = E P (ID),

p şifredir, ID tanımlayıcıdır, E P şifre ile şifre kullanılarak gerçekleştirilen şifreleme prosedürüdür.

Uygulamada şifre birkaç harfden oluşmaktadır. Ancak kısa bir şifre, kaba kuvvet saldırısına karşı savunmasızdır. Böyle bir saldırıyı önlemek için, f fonksiyonu farklı şekilde belirlenir:

f (P) = E P + K (ID),

burada K anahtar (tablet Toch-hafıza, USB-anahtar, vb.)

Kullanıcı tanımlama ve kimlik doğrulama prosedürleri sadece kullanıcı tarafından saklanan gizli bilgilere (şifre, özel anahtar, kişisel tanımlayıcı, vb.) Dayandırılabilir. Son zamanlarda, biyometrik tanımlama ve kimlik doğrulaması giderek daha yaygın hale gelmektedir ve potansiyel bir kullanıcıyı, bir kişinin fizyolojik parametrelerini ve özelliklerini, davranışlarını ölçerek güvenli bir şekilde tanımlamanızı sağlar.

Ana avantajları biyometrik yöntemler kimlik ve kimlik doğrulama:

- biyometrik özelliklerin, özgünlüklerinden dolayı yüksek doğruluk derecesi;

- biyometrik özelliklerin yetenekli bir insandan ayrılmazlığı;

- biyometrik özelliklerin tahrif edilmesi zorluğu.

Potansiyel bir kullanıcıyı tanımlamak için kullanılabilecek biyometrik özellikler kullanılır:

- iris ve retina paterni;

- parmak izi;

- el geometrisi;

- yüz şekli ve boyutu;

- yüz termogramı;

- kulak şekli;

- ses özellikleri;

- el yazısı imzanın biyomekanik özellikleri;

- "klavye el yazısı" nın biyomekanik özellikleri.

Kayıt yaparken, kullanıcının karakteristik biyometrik özelliklerinin bir veya birkaç kez göstermesi gerekir. Bu işaretler (otantik olarak bilinir) sistem tarafından meşru bir kullanıcının kontrol "görüntüsü" olarak kaydedilir. Bu kullanıcı resmi elektronik biçimde saklanır ve ilgili yasal kullanıcının kimliğine bürünen herkesin kimliğini doğrulamak için kullanılır.

İris ve retina için tanımlama sistemleri iki sınıfa ayrılabilir:

- iris desenini kullanarak;

- retina kan damarlarının çizimini kullanarak.

Bu parametreleri tekrarlama olasılığı 10 -78 olduğundan, bu sistemler tüm biyometrik sistemler arasında en güvenilir olanlardır. Bu tür araçlar, örneğin Amerika Birleşik Devletleri'nde askeri ve savunma tesisleri bölgelerinde kullanılmaktadır.

Parmak izi tanıma sistemleri en yaygın olanlarıdır. Bu tür sistemlerin yaygın kullanımının temel nedenlerinden biri, geniş parmak izi veri bankalarının varlığıdır. Dünyadaki bu tür sistemlerin ana kullanıcıları polis, çeşitli hükümet kuruluşları ve bazı bankalardır.

Geometrik El Tanımlama Sistemleri genellikle duvarlara monte edilen el tipi tarayıcıları kullanın. Kullanıcıların büyük çoğunluğunun bu tip sistemi tercih ettiğine dikkat edilmelidir.

Yüz ve ses tanıma sistemleri Modern bilgisayarların çoğu video ve ses olanaklarına sahip olduğundan, ucuzluklarından dolayı en kolay erişilebilirler. Bu sınıfın sistemleri telekomünikasyon ağlarında uzaktan tanımlama için yaygın olarak kullanılmaktadır.

El yazısı imza dinamikleri ile tanımlama sistemleri Abone olmanın her bir çabasının yoğunluğunu, imzanın her bir unsurunu yazmanın sıklık özelliklerini ve bir bütün olarak imzanın imzasını dikkate alınız.

"Klavye el yazısı" nın biyomekanik özelliklerine göre tanımlama sistemleri klavyede yazarken tuşlara basma ve bırakma anlarının farklı kullanıcılar için önemli ölçüde farklı olması gerçeğine dayanmaktadır. Setin ("klavye stili") bu dinamik ritmi, oldukça güvenilir bir tanımlama aracı oluşturmanıza olanak tanır.

Otomatik sistemlere erişim konularının tanımlanmasında biyometrik parametrelerin kullanılmasının, özellikle standartlar şeklinde henüz yeterli düzenleyici destek almadığı belirtilmelidir. Bu nedenle, biyometrik tanımlama sistemlerinin kullanılmasına yalnızca ticari ve resmi sırlar oluşturan kişisel verileri işleyen ve depolayan sistemlerde izin verilir.

Karşılıklı Kullanıcı Doğrulaması

Genellikle, bir bilgi değişimine giren tarafların karşılıklı kimlik doğrulamasına ihtiyacı vardır. Bu işlem iletişim oturumunun başında gerçekleştirilir.

Kimlik doğrulama için aşağıdaki yöntemler kullanılır:

- istek-cevap mekanizması;

- zaman damgası mekanizması ("zaman damgası").

İstek-cevap mekanizması. Eğer A kullanıcısı, B kullanıcısı tarafından alınan mesajların yanlış olmadığından emin olmak istemezse, B'ye gönderilemeyen bir iletiye - X sorgusuna (örneğin, bazı rasgele sayılara) gönderilen iletide yer alır. Cevap verirken, B kullanıcısı bu numara üzerinde önceden belirlenmiş bir işlem yapmalıdır (örneğin, bazı işlevler f (X) 'i hesaplayın). Bu, B kullanıcısı isteğin hangi rastgele X sayısının geleceğini bilmediği için önceden yapılamaz. B eyleminin sonucuyla bir yanıt aldıktan sonra, A kullanıcısı B'nin özgün olduğundan emin olabilir. Bu yöntemin dezavantajı, istek ve cevap arasında bir örüntü oluşturma olasılığıdır.

Zaman damgalama mekanizması her mesaj için zaman kaydı anlamına gelir. Bu durumda, ağın her kullanıcısı gelen mesajın ne kadar "eski" olduğunu ve kabul etmeyeceğini belirleyebilir, çünkü yanlış olabilir.

Her iki durumda da, yanıtın saldırgan tarafından gönderilmediğinden emin olmak için kontrol mekanizmasını korumak için şifreleme kullanılmalıdır.

Zaman damgaları kullanırken bir sorun var. izin verilen zaman gecikmesi oturumu doğrulamak için Sonuçta, ilke olarak "geçici damga" olan bir mesaj anında iletilemez. Ek olarak, alıcının ve gönderenin bilgisayar saati tamamen senkronize edilemez.

Karşılıklı kimlik doğrulaması için genellikle kullanın el sıkışma prosedürüYukarıdaki mekanizmalara dayanır ve tarafların kullandığı anahtarların karşılıklı doğrulanmasını içerir. Başka bir deyişle, taraflar birbirlerini, doğru anahtarlara sahip olduklarını kanıtladıklarında, meşru ortaklar olarak tanırlar. "El sıkışma" prosedürü uygulanır bilgisayar ağları Kullanıcılar, kullanıcı ve ana bilgisayar arasında, ana bilgisayarlar arasında, vb. iletişim kurulurken.

Örnek olarak, iki kullanıcı A ve B için “el sıkışma” prosedürünü göz önünde bulundurun. Simetrik bir kriptosistemin kullanılmasına izin verin. A ve B kullanıcıları aynı gizli anahtar K AB'yi paylaşır.

- A kullanıcısı, kullanıcı kimliğini A açık bir biçimde kullanıcı B'ye göndererek bir "tokalaşma" başlatır.

- Kimlik numarası A'yı alan kullanıcı B, veri tabanında K AB gizli anahtarını bulur ve onu şifreleme sistemine girer.

- Bu arada, A kullanıcısı bir rastlantısal-rastgele jeneratörü PG kullanarak rastgele bir S dizisi üretir ve bunu bir Kriptogram E K AB (S) formunda B kullanıcısına gönderir.

- B kullanıcısı bu şifrelemeyi çözer ve S dizisinin orijinal görünümünü ortaya çıkarır.

- Daha sonra her iki kullanıcı da tek yönlü fonksiyon f kullanarak S dizisini dönüştürür.

- Kullanıcı B, f (S) mesajını şifreler ve E K AB (f (S)) kullanıcı A'ya şifreleme gönderir.

- Son olarak, A kullanıcısı bu şifrelemenin şifresini çözer ve alınan mesajı f "(S) orijinal f (S) ile karşılaştırır. Eğer bu mesajlar eşitse, A kullanıcısı kullanıcı B'nin gerçekliğini tanır.

A kullanıcısı, B kullanıcısını aynı şekilde doğrular. Bu prosedürlerin her ikisi de, genellikle bilgisayar ağlarındaki iki taraf arasındaki herhangi bir iletişim oturumunun başlangıcında gerçekleştirilen "el sıkışma" prosedürünü oluşturur.

“El sıkışma” modelinin avantajı, iletişim iş ortaklarının hiçbirinin kimlik doğrulama prosedürü sırasında herhangi bir gizli bilgi almamasıdır.

Bazen tüm iletişim oturumu sırasında kullanıcılar göndericilerin sürekli olarak doğrulanmasını isterler. Sürekli kimlik doğrulamanın en basit yöntemlerinden birini düşünün.

M mesajını göndermek için kullanıcı A şifreli E K'yi (ID A, M) iletir. Alıcı şifresini çözer ve bir çifti (ID A, M) ortaya çıkarır. Alınan ID A kayıtlı olanla eşleşirse, alıcı bu mesajı dikkate alır.

Tanımlayıcılar yerine önceden hazırlanmış ve her iki tarafça bilinen gizli şifreleri kullanabilirsiniz. Devam: Sıfır bilgi transferine sahip tanımlama protokolleri

literatür

- Romanlar Yu.V., Timofeev PA, Shangin V.F. Bilgisayar sistemlerinde ve ağlarda bilgi güvenliği. Ed. VF Shangin. - 2. baskı, Pererab. ve ekle. - M .: Radyo ve iletişim, 2001. - 376 pp., Ill.