Neoprávnený prístup k informáciám (NSD) - je prístup k údajom, ktoré porušujú pravidlá kontroly prístupu s implementáciou určitých finančných prostriedkov, ktoré sú počítačovými pomôckami alebo automatizovanými systémami. Podľa odborníkov sú neoprávnené metódy prístupu:

- Odklon od spolupráce

- Proaktívna spolupráca

- Vypytyvanie, skauting

- odpočúvania

- krádež

- sledovanie

- Fake (zmeniť)

- kopírovanie

- zničenie

- zachytenie

- Nelegálne spojenie

- fotografovanie

- Tacit úvod

Proaktívna spolupráca Často sa prejavuje v určitých situáciách, keď sú nespokojní ľudia pripravení ísť na nelegálne konanie kvôli zisku. Dôvody môžu byť veľmi odlišné, sú to finančné, morálne, politické a tak ďalej. Je ľahké presvedčiť takú osobu, aby spolupracovala pri poskytovaní dôverných informácií podniku, ak samozrejme nemá prístup.

Získajte informácie o najlepších bezpečnostných postupoch pre túto službu a uistite sa, že dodávateľ dokáže preukázať, ako sa uplatňujú osvedčené postupy. Tí, ktorí sú zodpovední za ochranu digitálnych údajov v rámci organizácie, by mali považovať za zločince dobré využitie čiernej trhovej hodnoty vašej organizácie. Zabezpečiť, aby všetci, ktorí sa podieľali na údržbe alebo používaní siete organizácie, poznali hodnotu údajov, a preto je dôležité zabezpečiť, aby údaje pomohli zabezpečiť, aby organizácia bola pre útočníkov skľučujúcou úlohou.

Odklon od spolupráce - zvyčajne ide o násilné metódy na strane votrelcov. Takéto metódy sú založené na zastrašovaní, úplatkárstve alebo vydieraní. Ohýbanie zamestnancov sa vykonáva reálnymi hrozbami pri výkone vydierania. Toto je najagresívnejšia cesta, pretože mierová návšteva sa môže stať násilným konaním s cieľom zastrašiť.

Fyzická bezpečnosť je spôsob, ako chrániť zariadenia a informácie od používateľov, ktorí nemajú prístupové práva k nim. Aj keď je logická bezpečnosť súbor prostriedkov na ochranu systému, údajov a programov pred pokusmi o prístup k neznámym osobám alebo programom.

Obe formy ochrany sú potrebné na boj proti ohrozeniu informácií. Preto je dôležité vedieť, ako všetci vystupujú a ako ich zlepšovať. Fyzická bezpečnosť sa vykonáva v tesnej blízkosti firmy a zohľadňuje predchádzanie škodám spôsobeným miestnymi alebo environmentálnymi katastrofami, ako sú zemetrasenia, záplavy a požiare. Preto je štúdium prípadov minulých klimatických udalostí dôležité pri plánovaní metód fyzickej ochrany na ochranu zamestnancov, zariadení, údajov a miesta.

Vypytyvanie, skauting - Ide o typ činnosti, ktorá sa zakladá na tom, že sa od zamestnancov vyžadujú naivné otázky na získanie určitých informácií. Je tiež možné získať údaje falošným zamestnaním alebo inými činnosťami.

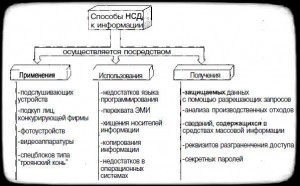

odpočúvania - je to metóda priemyselnej špionáže alebo inteligencie, ktorú používajú špeciálni ľudia (pozorovatelia, informátori) špeciálnymi prostriedkami odpočúvania. Odposlúch možno realizovať priamo vnímaním akustických vĺn alebo špeciálnymi prostriedkami na diaľku.

Okrem toho sa zaoberá metódami na zabránenie prístupu neoprávnených osôb do oblastí, kde sa nachádzajú dôležité firemné údaje a informácie. Jedným zo spôsobov, ako to urobiť, je nasadenie schopnosti identifikácie zamestnancov, ako napríklad používanie odznakov, hesiel a digitálnych podpisov.

S cieľom mať dobrú fyzickú bezpečnosť je dôležité kontrolovať vstup a výstup zariadení, materiálov a ľudí spoločnosti podľa dátumu, času a zodpovedných záznamov. Keď návštevníci vstúpia do spoločnosti, nemali by ísť sami, v ideálnom prípade by ich mali sprevádzať niektorí zamestnanci do cieľa a byť zapísaní do systému.

sledovanie - Je to spôsob inteligencie o stave sledovanej aktivity. Táto metóda sa vykonáva pomocou optických zariadení. Takýto proces trvá veľa času a peňazí, takže táto metóda sa zvyčajne vykonáva účelovo, v určitých časoch s kvalifikovanými ľuďmi.

krádež - Ide o úmyselné zabavenie zdrojov iných osôb, dokumentov atď. Zhruba povedané, uniesú všetko, čo je zlé, takže musíte starostlivo zaobchádzať s dôvernými dátovými nosičmi.

Tento typ ochrany zabezpečuje prístup k aplikáciám, údajom, operačnému systému, heslám a súborom protokolov prostredníctvom hardvérových a softvérových firewallov, šifrovania, antivírusových a iných anti-hackerových aplikácií a možných narušení vnútorných zdrojov spoločnosti.

Logická bezpečnosť umožňuje prístup ku konkrétnym potrebám každého používateľa pri vykonávaní svojich úloh, pri overovaní pomocou hesla a prihlásenia. Preto žiadny zamestnanec nemôže vykonávať povinnosti, ktoré nesúvisia s jeho pozíciou. Na zlepšenie týchto mechanizmov je dôležité neustále aktualizovať operačné systémy a protokoly.

kopírovanie - Zvyčajne sa kopírujú dokumenty obsahujúce cenné informácie. Prístup sa získava nelegálne, často kvôli zlej CRP.

falšovaniu - ide o zmenu v údajoch, ktoré majú v reálnom živote veľký rozsah. Vytvorte všetko, aby ste získali cenné údaje.

zničenie - Vymazanie údajov na technických pamäťových médiách. Ak budete brať viac abstrakt, zničený, a ľudí, dokumenty a ďalšie prvky informačného systému, ktoré majú nejaký význam.

Ochrana informácií bola pre spoločnosti veľkým problémom kvôli mnohým existujúcim hrozbám, ktoré by mohli viesť k veľkým stratám. Spoločnosti sa tieto problémy ešte často venujú samostatne, ale vzhľadom na to, že sa obe oddelenia približujú k sebe, je možné niektoré hrozby identifikovať a kontrolovať rýchlejšie. Okrem znižovania bezpečnostných rizík pomáha šetriť čas a peniaze.

Integrácia tiež pomáha vykonávať audit, pretože je k dispozícii na monitorovanie všetkých krokov, ktoré sa uskutočnili v spoločnosti, na zlepšenie vyšetrovania a na monitorovanie možných problémov. Tieto dve oddelenia pracujú na rovnaký účel, hoci rôznymi spôsobmi. Preto, aby sme dosiahli svoju konvergenciu, je dôležité uznať dôležitosť všetkých jej zložiek, ktoré spolupracujú na hľadaní potrebných bezpečnostných riešení. Keď sa to stane, zlepší sa komunikácia medzi rôznymi oddeleniami a viac zamestnancov sa môže podieľať na rozhodovaní.

Nelegálne spojenie - pochopiť bezkontaktné alebo kontaktné spojenie s rôznymi drôtmi na rôzne účely.

zachytenie - získava sa inteligenčná informácia prijímaním signálov elektromagnetickej energie pasívnymi spôsobmi prijímania. Akékoľvek signály v rádiovej komunikácii alebo v drôtovej komunikácii podliehajú odpočúvaniu.

V súčasnosti žiadne iné bezpečnostné riešenie neobsahuje zabudované technológie na zabránenie škodlivému prístupu k mikrofónom. Na kontrolu prístupu k audio dátam používateľa je potrebné kontrolovať všetky požiadavky na mikrofón v systéme operačný systém a blokovať tie, ktoré neboli povolené alebo spustené nespolehlivým programom. Podľa spoločnosti jednoduché odpojenie mikrofónu alebo jeho zakrytie páskou nevyrieši problém, pretože útočníci môžu nahrávať zvuky okolo zariadenia prostredníctvom reproduktorov alebo iných metód.

Tacit úvod - Jedná sa o metódu získavania údajov, ktorému subjekt nemá prístup, ale za určitých okolností sa môže naučiť niečo. Pozrite sa napríklad na obrazovku počítača alebo otvorte dokument ležiaci na stole.

fotografovanie - spôsob získania obrázkov objektov na fotografickom materiáli. Funkciou metódy je získanie podrobných údajov pri interpretácii obrázka.

To je dôvod, prečo špecialisti Kaspersky Lab vyvinuli nový prístup - patentovali ho. Ochrana súkromia používateľov je pre nás veľmi dôležitá a preto vyvíjame technológie, ktoré umožňujú užívateľom digitálny život, aby sa zbavili škodlivého prístupu.

Nainštalujte softvér na ochranu online a aktualizujte ho.

Ak chcete tieto písmená prestať dostávať, pošlite žiadosť o zrušenie odberu na adresu elektronická pošta, Zdieľanie osobných informácií. V prípade potreby môžete svoje osobné údaje preniesť z jednej krajiny do druhej. Ostatné súvisia s výkonom a funkciami stránky, ako aj s vašimi preferenciami. Nezhromažďujú o vás informácie, ktoré sa môžu používať na marketingové účely, a nepamätá si stránky, ktoré ste navštívili. Vyberte používateľské meno a heslo, ktoré nie sú spojené s vašou e-mailovou adresou alebo inými účtami. Použitie rovnakých prihlasovacích informácií pre viaceré online účty znamená, že ak má niekto prístup k jednému z nich, bude mať prístup aj k iným. Ak sa vaše používateľské meno zhoduje alebo je podobné vašej e-mailovej adrese, zmeňte ho. Obidva sa používajú na získanie osobných údajov a informácií účet, E-maily môžu obsahovať vírusy, ktoré môžu extrahovať a prenášať informácie zo súborov. inštalovať najnovšiu verziu antivírus softvér a používajte ho na pravidelné vyhľadávanie vášho počítača. Brána firewall je hardvérové alebo softvérové zariadenie, ktoré riadi tok informácií z počítača a do počítača. Je obzvlášť dôležité používať bránu firewall, ak máte vysokorýchlostné pripojenie, ktoré je neustále pripojené k internetu.

Pozrite sa na podozrivú aktivitu vášho účtu.

- Vaše heslo je kľúčom k vášmu účtu.

- Antivírusový softvér.

- Počítačové vírusy môžu zaznamenávať a zaznamenávať stlačenia klávesov.

- Bezpečnostná ochrana.

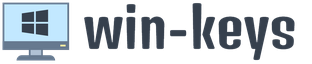

Podľa odborníkov je takýto zoznam neprestupujúci a nezávislý na určitej úrovni abstrakcie. Umožňuje vám vziať do úvahy určitý súbor vzoriek takýchto metód. Obrázok 1 znázorňuje zovšeobecnený model metód neoprávneného prístupu k zdrojom dôverných informácií.

Nie je žiadnym tajomstvom, že špeciálne služby pozorne sledujú svoje oddelenia, pričom používajú rôzne kontrarozviedky. Súčasne je potrebné pochopiť, akým spôsobom získania informácií je neoprávnený prístup. spôsob - je to technika alebo postup, ktorý vedie k dosiahnutiu cieľa. Metóda neoprávneného prístupu (metóda neoprávneného prístupu) je súbor akcií a techník na účely získavania nelegálnych údajov s dodatočným vplyvom na tieto informácie.

Ak vlastník účtu používa nový počítač, napríklad v práci alebo v dome svojho priateľa, bude musieť skontrolovať svoju totožnosť skôr, ako sa môže prihlásiť do tohto účtu. Ak chcete rýchlo overiť vašu identitu, odporúčame vám skontrolovať nasledovné.

Možno budete musieť potvrdiť informácie o vašom účte, napríklad telefónne číslo alebo adresu. Uistite sa, že tajná otázka a odpoveď, ktorú ste uviedli, sú ľahko zapamätateľné, ale ťažko sa odhadnúť.

- Skontrolujte, či sú vaše kontaktné informácie aktualizované.

- Skontrolujte bezpečnostnú otázku.

V súčasnosti sú metódy neoprávneného prístupu k údajom odlišné: implementácia špeciálnych technických prostriedkov, použitie vyspelých systémov alebo iné, ako je znázornené na obr. Okrem toho metódy neoprávneného prístupu priamo súvisia so zvláštnosťami zdroja dôverných údajov.

Sada súborov zdrojov informácie a súbor metód na neoprávnený prístup k nim, môžete vypočítať pravdepodobnosť a vytvoriť model ich vzťahu. Mnoho spôsobov sa vzťahuje na zdroje - nástroje na spracovanie a ľudí. Napriek tomu, že iné metódy napríklad neovplyvňujú takéto bežné zdroje, ich nebezpečenstvo môže byť ešte väčšie.

Ak chcete získať tieto informácie v inom formáte, prosím. Súčasne mnohí ľudia majú obavy, že príliš veľa informácií o nich je uložených v počítačových databázach a že ľudia alebo organizácie, o ktorých nevedia, majú prístup k nim. Spisovatelia a režiséri maľovali hrozivé obrazy futuristických spoločností, v ktorých všemocný počítač ovláda myšlienky a činy ľudí. Tieto obavy sú často prehnané v záujme dobrého príbehu. Spoločnosť však musí riešiť niektoré dôležité otázky s cieľom zabezpečiť ochranu ľudských práv v informačnom veku a táto kapitola sa zaoberá mnohými z týchto otázok.

Stupeň nebezpečenstva spôsobu neoprávneného prístupu skúma poškodenie. Podľa toho, koľko informácií dnes má svoju cenu, skutočnosť, že informácie o získavaní sa rovnajú prijatiu peňazí. Útočník má tri ciele:

- získať údaje pre konkurentov a predávať.

- zmeniť údaje v informačnej sieti. Dezinformácie.

- Zničte dáta.

Obrázok - 1 (kliknite na obrázok na prezeranie)

Obrázok - 1 (kliknite na obrázok na prezeranie)

Poskytovanie informácií

Ľudia sú neustále požiadaní, aby poskytovali informácie o sebe. Ak chcete vytvoriť video alebo odstrániť knihu z knižnice, vyplňte osobný informačný formulár. Daňoví poplatníci a používatelia verejných služieb musia poskytovať osobné údaje. Podobne banky a veľké maloobchodné obchody poskytujú zákazníkovi kreditnú kartu len vtedy, ak má informácie o príjmoch, povolaní a rodinnom stave. Zdravotnícke služby zhromažďujú a uchovávajú údaje pre každého pacienta.

Toto sú len niekoľko príkladov situácií, v ktorých ľudia musia poskytovať osobné informácie, z ktorých väčšina bola vložená do počítačových databáz. Je znepokojujúce, že orgány a iné organizácie majú prístup k týmto databázam a pripájajú sa k nim. Môže to viesť k vytvoreniu dátových profilov alebo informačných listov osôb, ktoré môžu byť použité na škodu.

Hlavným cieľom je získať informácie o stave, zložení a činnosti predmetov dôverných záujmov na vlastné účely alebo obohatenie. Ďalším cieľom je zmeniť informácie, ktoré existujú v informačnej sieti. Táto metóda môže viesť k dezinformácii v určitých oblastiach činnosti, k zmene výsledkov úloh. Je veľmi ťažké zaviesť takýto systém dezinformácie, musíte vykonať celý rad akcií a zabezpečiť veľa udalostí. Najnebezpečnejším cieľom je zničenie údajov. Úlohy závisia od výberu akcií, ako aj od ich kvalitatívnych alebo kvantitatívnych charakteristík.

Tento hacking sa zvyčajne vykonáva používateľmi, ktorí získavajú neautorizovaný prístup k veľkým databázam a môžu dokonca upravovať súbory, takéto akcie sú úplne nezákonné. Aj keď sú obavy z ochrany súkromia legitímne, poskytovanie informácií je užitočné mnohými spôsobmi a moderná spoločnosť potrebuje efektívne informácie.

Štatistiky Kanada

Ľudia potrebujú čoraz viac informácií a liečebných zručností pri rozhodovaní v tomto informačnom veku, ochrana osobných informácií je naďalej mimoriadne dôležitá. Majitelia údajov sa vyzývajú, aby uplatňovali striktné bezpečnostné postupy, aby mali k databázam prístup len oprávnené osoby. sú teraz k dispozícii oveľa bezpečnejšie telekomunikačné kanály na prenos údajov medzi rôznymi odvetviami daného štátneho podniku alebo agentúry; existujú prísnejšie postupy na zabránenie šírenia počítačových vírusov. V štatistike Kanady zostáva ochrana a bezpečnosť poskytovaných informácií hlavným problémom.

Metódy neoprávneného prístupu k informáciám pomocou technických prostriedkov

Každý elektronický systém, ktorý obsahuje súbor uzlov, prvkov a vodičov a súčasne má zdroj informačného signálu - existujú kanály úniku dôverných informácií. Metódy neoprávneného prístupu a únikových kanálov sú objektívne spojené. Možnosti prepojenia sú uvedené v tabuľke. 1.

Aby sme zaistili, že sa tento záujem vždy berie do úvahy, vyvinuli sme na dosiahnutie nášho cieľa množstvo hodnôt. Všetci zamestnanci v štatistike Kanada prisahajú tajomstvo a sú prísne potrestaní za porušenie výsad.

Informácie zozbierané v súlade so zákonom o štatistike nemôžu byť zverejnené v súlade so zákonom o prístupe k informáciám alebo inými právnymi predpismi. Kanadská colná a daňová agentúra, Kráľovská kanadská pripravená polícia a súdy nemajú prístup k odpovediam poskytnutým pri vyšetrovaniach.

Tabuľka - 1

Z každého zdroja sa vytvára kanál úniku dát, pričom sa skúmajú jeho špecifické parametre a testujú sa metódy útokov v laboratóriách. Akcie môžu byť aktívne a pasívne. Pasívne sa týka implementácie technických kanálov úniku informácií bez priameho kontaktu alebo pripojenia. Metódy sú obvykle orientované na dáta. Aktívne metódy sú prepojené s komunikačnými linkami. Komunikačné linky môžu byť:

- Káblové (optické vlákna).

- Bezdrôtové pripojenie (Wi-Fi).

Metódy neoprávneného prístupu k komunikačným linkám

Často sa ako komunikačné linky používajú telefónne linky alebo vláknové optické linky. Spôsoby počúvania telefónnych liniek sú znázornené na obr.

Kreslenie - 2

Existujú aj linky na počúvanie, ktoré nevyžadujú priamy kontakt s telefónnou linkou. Takéto systémy používajú metódy indukčného vyhľadávania údajov. Takéto systémy nie sú široko používané, pretože sú veľmi veľké kvôli obsahu niekoľkých stupňov zosilnenia slabého nízkofrekvenčného signálu a navyše externého zdroja energie.

Dnes však majú optické linky širší rozsah implementácie. Informácie o takom kanáli sa prenášajú vo forme pulzujúceho svetelného toku, ktorý nie je ovplyvnený magnetickým a elektrickým rušením. Tiež prostredníctvom tohto kanála je ťažšie zachytiť údaje, čo zvyšuje bezpečnosť prenosu. V tomto prípade prenosová rýchlosť dosahuje gigabajty za sekundu. Ak sa chcete pripojiť k takému komunikačnému kanálu, odstráňte vrstvy ochranného kábla. Potom vykrútia reflexný plášť a ohýba kábel v špeciálnom uhle, aby odstránil informácie. Súčasne sa spotreba signálu výrazne zníži. Môžete sa tiež pripojiť k komunikačnému kanálu bez kontaktu, ale na to potrebujete určitú úroveň znalostí a školení.

Metódy neoprávneného prístupu k bezdrôtovým komunikačným linkám

Preprava dát pomocou vysokofrekvenčných pásiem UHF a VHF umožňuje realizáciu prenosu informácií a počítačovej siete, kde je ťažké umiestniť bežné káblové kanály. V takých komunikačných kanáloch je prenos informácií možný rýchlosťou až 2 Mbit / s. Súčasne existuje pravdepodobnosť rušenia a odpočúvania informácií. Zachytenie údajov funguje na základe elektromagnetického vyzaľovania s ďalšou analýzou a dešifrovaním. Zachytenie informácií o takýchto kanáloch má svoje vlastné charakteristiky:

- údaje možno získať bez priameho kontaktu so zdrojom;

- signál nie je ovplyvnený časom roka / dňa;

- príjem údajov sa uskutočňuje v reálnom čase;

- zachytenie sa vykonáva tajne.

- rozsah odpočúvania je obmedzený iba charakteristikou šírenia vln.

Ochrana pred neoprávneným prístupom

K dispozícii je bicykel o tom, ako uchovávať informácie. Mal by byť v jednej kópii na počítači, ktorý je umiestnený v pancierovom trezore, odpojený od všetkých sietí a vypnutý. Táto metóda, povedzme mierne, je veľmi krutá, avšak boli také prípady. Ak chcete chrániť údaje pred neoprávneným prístupom, musíte pochopiť, aký prístup sa považuje za povolený a čo nie. Pre to potrebujete:

- rozdeliť informácie do tried, ktoré sú spracovávané alebo uložené v počítači

- rozdeliť používateľov na triedy prístupu k údajom

- usporiadanie týchto tried v určitých vzťahoch na zdieľanie údajov

Systémy ochrany údajov pred neoprávneným prístupom by mali podporovať implementáciu nasledujúcich funkcií:

- overenie pravosti

- identifikácia

- vymedzenie prístupu používateľov k počítačom

- vymedzenie prístupu používateľov k funkciám prostredníctvom informácií

- správa:

- spracovanie lodného denníka

- určenie prístupových práv k zdrojom

- spustenie počítačového ochranného systému

- demontovaných počítačových ochranných systémov

- Záver k pokusom NSD

- registrácia podujatia:

- porušenia prístupu

- prihlásenie / odhlásenie používateľa

- kontrolu zdravia a integrity systémov ochrany

- zabezpečenie informačnej bezpečnosti počas údržbárskych prác a havarijných situácií

Práva používateľov prístupu k zdrojom opisujú tabuľky, na základe ktorých sa overuje autentifikácia používateľa pri prístupe. Ak používateľ nemôže získať požadované prístupové práva, zaregistruje sa neoprávnený prístup a vykonajú sa určité kroky.

Overenie a identifikácia používateľa

Aby mal používateľ prístup k systémovým zdrojom, musí prejsť procesom:

- identifikácia - proces poskytovania používateľovi meno alebo iný identifikátor

- overenie pravosti - proces potvrdenia používateľským systémom na základe identifikátora a hesla alebo iných informácií (pozri,)

Na základe týchto postupov je potrebné:

- bol tu program autentifikácie

- používateľ mal k dispozícii jedinečné informácie

Existujú dve formy ukladania identifikačných údajov používateľa, či už interné (záznam v databáze) alebo externá (karta). V systéme autentifikácie existuje korešpondencia s akýmkoľvek nosičom informácií, ktorý potrebuje identifikáciu systémom:

- ID i - konštantný identifikátor i-tého používateľa, ktorý pre systém zodpovedá užívateľskému menu

- K i - údaje o autentifikácii používateľa

Existujú dve typické schémy autentifikácie a identifikácie. Prvá schéma:

V tejto schéme Ei = F (ID i, K i), kde postrádateľný K i sa považuje za určitú prahovú hodnotu pre zložitosť T0 na obnovenie K i na E i a ID i. Pre pár K i a K j je možná zhoda hodnôt E. V súvislosti s touto situáciou je pravdepodobnosť falošné overovanie používatelia systému by nemali prekročiť určitú hraničnú hodnotu P 0. V praxi sú tieto hodnoty uvedené: T 0 = 10 20 ... 10 30, P 0 = 10 -7 ... 10-9.

Pre takúto schému existuje autentifikačný a identifikačný protokol:

- Používateľ poskytne svoje ID

- Vypočíta hodnotu E = F (ID, K)

V inej schéme E i = F (S i, K i), kde S je náhodný vektor, ktorý je špecifikovaný pri vytváraní ID užívateľa. F - funkcia, ktorá má aspekt postrádateľný Hodnoty K i pre E i a S i.

Protokol pre druhú schému autentifikácie a identifikácie:

- Užívateľ zobrazí systém svoje ID

- Ak existuje taký ID i, kde ID = ID i, identifikácia používateľom je úspešná, inak nie je.

- ID je pridelený vektor S

- Autentizačný algoritmus požiada používateľa o zadanie autentifikátora.

- Vypočíta hodnotu E = F (S, K)

- Ak E = E 1, potom sa overí, inak nie.

Druhá schéma sa používa v operačnom systéme UNIX. Používateľ zadá svoje meno (prihlásenie) ako identifikátor a heslo ako autentifikátor. Funkcia F je šifrovací algoritmus DES. (Cm).

Nedávno nadobúdajú dynamiku biometrické metódy identifikácie a autentizácie, čo prispieva k:

- Vysoký stupeň splnomocnenia založený na ich jedinečnosti

- Obtiažne falšovanie týchto znakov

Ako znaky používateľa možno použiť:

- odtlačky prstov

- sietnice a dúhovky

- rameno tvar

- tvar ucha

- tvar tváre

- hlasové funkcie

- rukopis

Pri registrácii musí používateľ zobraziť svoje biometrické vlastnosti. Naskenovaný obrázok sa porovnáva s obrázkom, ktorý existuje v databáze. Systémy identifikácie očí majú pravdepodobnosť opakovania týchto charakteristík - 10 - 78. Takéto systémy sú najspoľahlivejšie medzi ostatnými biometrickými systémami. Takéto systémy sa používajú v zónach obranných a vojenských miest. Systémy identifikácie odtlačkov prstov najčastejšie. Dôvodom hromady je, že existuje veľká databáza odtlačkov prstov. Vďaka polícii. Systémy identifikácie tváre a hlasu najlacnejšie z dôvodu ich lacnosti. Takéto systémy sa používajú na diaľkovú identifikáciu, napríklad v sieťach.

Treba poznamenať, že použitie biometrických vlastností na identifikáciu subjektov zatiaľ nedostalo riadnu regulačnú podporu vo forme noriem. Používanie takýchto systémov je preto povolené len vtedy, ak existuje spracovanie údajov, ktoré predstavujú obchodné alebo úradné tajomstvo.

Vzájomné overovanie používateľov

Strany, ktoré vstupujú do výmeny informácií, potrebujú vzájomnú autentifikáciu. Takýto proces sa zvyčajne realizuje na začiatku výmeny. Na autentifikáciu existujú spôsoby:

- mechanizmus časovej značky ( časový konektor)

- mechanizmus žiadosti a reakcie

Mechanizmus požiadavky na odpoveď znamená situáciu, keď používateľ A chce mať istotu, že údaje, ktoré používa používateľ B, nie sú falošné. Za týmto účelom používateľ A odošle nepredvídateľnú položku - dopyt Xcez ktorú musí používateľ B vykonať vopred určenú operáciu a výsledok odošle používateľovi A. Užívateľ A skontroluje výsledok s tým, čo by mal byť ukončený. Nevýhodou tejto metódy je, že môžete obnoviť vzor medzi požiadavkou a odpoveďou.

Mechanizmus časovej pečiatky zahŕňa zaznamenávanie času pre každú odoslanú správu. V takom prípade môže užívateľ siete určiť, koľko neaktuálne správy. V oboch prípadoch je potrebné ďalšie šifrovanie.

Tiež mechanizmus podávania rukyktorý je založený na predchádzajúcich dvoch mechanizmoch a spočíva v vzájomnom overení kľúčov používaných účastníkmi výmeny. Tento princíp sa používa na vytvorenie spojenia medzi hostiteľským počítačom atď. V sieťach.

Ako príklad uvažujte dvoch používateľov, A a B, ktorí zdieľajú rovnaký tajný kľúč, K AB.

- Používateľ A iniciuje mechanizmus a pošle používateľovi B svoje ID ID A v otvorenom formulári

- Používateľ B získa ID A, nájde kľúč K AB na ďalšie použitie

- Používateľ A generuje sekvenciu S pomocou PG generátora a pošle ho používateľovi B vo forme kryptogramu E K AB S

- Používateľ B dešifruje tento kryptogram.

- Obaja používatelia menia sekvenciu S pomocou jednosmernej funkcie f

- Používateľ B šifruje správu f (S) a posiela kryptogram E K AB (f (S)) užívateľovi A

- Používateľ A dekóduje takýto kryptogram a porovnáva zdroj f (S) a dešifruje. Ak sú rovnaké, preukáže sa pravosť používateľa B pre používateľa A.

Používateľ B dokazuje pravosť A rovnakým spôsobom. Výhodou tohto mechanizmu je to, že účastníci komunikácie nedostávajú počas mechanizmu žiadne tajné informácie.

Môžete tiež použiť systém DLP. Takéto systémy sú založené na analýze dátových tokov, ktoré sa prekrývajú s údajmi chráneného informačného systému. Keď sa spustí podpis, aktivuje sa aktívny prvok systému a prenos balíka, streamu a relácie sa zablokuje. Takéto systémy sú založené na dvoch metódach. Prvý analyzuje formálne charakteristiky informácií. Napríklad štítky, hodnota hashových funkcií atď. Táto metóda umožňuje vyhnúť sa falošným pozitívam (chyby prvého druhu), ale za týmto účelom musia byť dokumenty spracované dodatočnou klasifikáciou. Ďalším spôsobom je analýza obsahu. Umožňuje falošné pozitíva, ale umožňuje detegovať prenos dôverných údajov nielen medzi spracovanými dokumentmi. Hlavnou úlohou takýchto systémov je zabrániť prenosu dôverných údajov mimo informačného systému. Takýto únik môže byť úmyselný alebo neúmyselný. Prax ukazuje, že 75% incidentov sa nevyskytuje účelovo, ale kvôli chybám, nedbanlivosti alebo neopatrnosti samotných zamestnancov. Nie je ťažké zisťovať takéto netesnosti, je ťažšie odhaliť špeciálne útoky. Výsledok zápasu závisí od mnohých parametrov a nemožno zaručiť 100% úspech.

Na záver je potrebné poznamenať, že NSD je úmyselnou hrozbou pri prístupe. Existuje mnoho spôsobov, ako to urobiť. Služba zabezpečenia informácií musí starostlivo monitorovať toky informácií, ako aj používateľov informačného systému. S vývojom technológií sa objavujú nové metódy neoprávneného prístupu a ich implementácia. Orgány musia vyčleniť prostriedky na aktualizáciu a zlepšenie systému ochrany informačného systému, pretože v priebehu času sa stanú neaktuálnymi a strácajú schopnosť predchádzať novým útokom. Treba pamätať na to, že neexistuje žiadna absolútna ochrana, ale musí sa o to usilovať.

Existuje podobenstvo o najspoľahlivejšom spôsobe ukladania informácií: Informácie by mali byť v jednej kópii na počítači, ktorý je v pancierovom trezore, odpojený od všetkých sietí a bez napájania.

Je jasné, že práca s takými informáciami je, mierne povedané, nepohodlná. Zároveň chcem chrániť programy a údaje pred neoprávneným prístupom (NSD). A aby bol prístup povolený, musíte sa rozhodnúť, kto je povolený a čo nie.

Pre to potrebujete:

- klasifikovať informácie uložené a spracované v počítači;

- rozdeliť do tried používateľov týchto informácií;

- aby získané triedy informácií a užívatelia v určitej korešpondencii medzi sebou.

Prístup užívateľa k rôznym triedam informácií by sa mal vykonávať podľa systému hesiel, ktorý môže byť:

- bežné heslá;

- reálne zámky a kľúče;

- špeciálne testy na identifikáciu používateľa;

- špeciálne identifikačné algoritmy pre PC, diskety, softvér.

Systémy ochrany informácií pred neoprávneným prístupom poskytujú nasledujúce funkcie:

- identifikácia, t.j. pridelenie jedinečných funkcií - identifikátorov, pomocou ktorých systém následne overuje totožnosť;

- overovanie, t. overovanie založené na porovnaní s referenčnými identifikátormi;

- vymedzenie prístupu používateľov k počítaču;

- vymedzenie prístupu používateľov operáciami nad zdrojmi (programy, dáta atď.);

- správa:

- určenie prístupových práv k chráneným zdrojom,

- spracovanie guľatiny,

- inštalácia bezpečnostného systému na PC,

- odstránenie ochranného systému z počítača;

- registrácia podujatia:

- prihlásenie používateľa

- odhlásenie používateľa

- porušenia prístupu;

- reakcia na pokusy o neoprávnený prístup;

- monitorovanie integrity a funkčnosti systémov ochrany;

- zabezpečenie informačnej bezpečnosti počas údržbárskych prác;

- informačnej bezpečnosti v núdzových situáciách.

Práva používateľov na prístup k programom a údajom opisujú tabuľky, na základe ktorých sa vykonáva kontrola a vymedzenie prístupu k zdrojom. Prístup musí byť riadený ochranou softvéru. Ak sa požadovaný prístup nezhoduje s prístupovými právami v tabuľke, bezpečnostný systém zaregistruje skutočnosť neoprávneného prístupu a iniciuje príslušnú odpoveď. Identifikácia používateľa a autentifikácia

Pred prístupom k zdrojom musí používateľ prejsť procesom prezentácie počítačového systému, ktorý zahŕňa dve fázy:

- identifikácia - užívateľ oznamuje systému na jeho žiadosť svoje meno (identifikátor);

- overenie pravosti - používateľ potvrdzuje identifikáciu zadaním jedinečných informácií o sebe (napríklad hesle) do systému, ktoré ostatným používateľom nie sú známe.

Na vykonanie postupov identifikácie a autentifikácie používateľa musíte mať:

- overovacie programy;

- jedinečné používateľské informácie.

Existujú dve formy ukladania informácií o používateľovi: externé (napríklad plastová karta alebo hlavička používateľa) a interné (napríklad záznam v databáze). Samozrejme, informácie uložené v hlave a informácie v databáze musia byť sémanticky identické. Problém s chamtivým bratom Ali Babou, Kasimom, sa stalo práve kvôli rozdielom medzi vonkajšími a vnútornými formami: sim-sim nie je totožný s hráškom, ryžou atď.

Zvážte dátové štruktúry a protokoly na identifikáciu a autentifikáciu používateľov.

Nasledujúca štruktúra používateľských údajov zodpovedá prakticky akémukoľvek kľúčovému nosiči informácií použitému na identifikáciu:

- ID i - konštantný identifikátor i-tého používateľa, ktorý je analogický s názvom a používa sa na identifikáciu používateľa;

- K i - informácie o autentifikácii používateľa, ktoré sa môžu meniť a používajú sa na autentifikáciu (napríklad heslo P i = K i).

Takže pre nosiče, ako sú plastové karty, sa prideľujú nezmenené informácie ID i a objekt v štruktúre súboru karty obsahujúcej Kj.

Súhrnné informácie v kľúčovom nosiči možno nazvať primárnou autentifikačnou informáciou i-tého používateľa. Je zrejmé, že interný autentifikačný objekt by nemal existovať v systéme dlhší čas (viac ako čas práce konkrétneho používateľa). Napríklad ste zadali heslo, ktoré autentifikačný program zadal do premennej na porovnanie s tými, ktoré sú uložené v databáze. Táto premenná musí byť vynulovaná najneskôr po ukončení vašej relácie. Pri dlhodobom ukladaní použite údaje v zabezpečenom formáte.

Zvážte dve typické schémy identifikácie a autentizácie.

Schéma 1.

Tu je E i = F (ID i, K i), kde sa odhaduje, že "nereahniteľnosť" K i je určitou prahovou zložitosťou T0 riešenia problému obnovy K i pomocou E i a ID i. Okrem toho pre pár K i a K j je možné, že sa zhodujú aj zodpovedajúce hodnoty E V tejto súvislosti je pravdepodobnosť falošné overovanie Používatelia nesmú prekročiť určitú prahovú hodnotu P 0. V praxi nastavte T0 = 10 20 ... 10 30, P 0 = 10 -7 ... 10-9.

Identifikačný a autentifikačný protokol (pre schému 1).

- Vypočíta hodnotu E = F (ID, K).

Schéma 2 (modifikovaná). Počítač ukladá:

Tu je E i = F (S i, K i), kde S je náhodný vektor, špecifikovaný pri vytváraní ID užívateľa; F je funkcia, ktorá má vlastnosť "nezotaviteľnosti" hodnoty K i nad E i a S i.

Identifikačný a autentifikačný protokol (pre schému 2).

- Používateľ uvádza svoje ID.

- Ak existuje i = 1 ... n, pre ktoré ID = ID i, potom overovanie používateľa bolo úspešné. V opačnom prípade nesmie používateľ pracovať.

- ID je pridelený vektor S.

- Autentifikačný modul vyzve užívateľa na jeho autentifikátor K.

- Vypočíta hodnotu E = F (S, K).

- Ak E = E i, potom overovanie bolo úspešné. V opačnom prípade nesmie používateľ pracovať.

Druhá schéma autentifikácie sa používa v operačnom systéme UNIX. Užívateľské meno (požadované prihlasovaním) sa používa ako identifikátor a heslo používateľa (požadované heslom) sa používa ako autentifikátor. Funkcia F je šifrovací algoritmus DES. Štandardy identifikácie a overovania sú obsiahnuté v súbore Etc / passwd.

Treba poznamenať, že nevyhnutnou požiadavkou pre stabilitu schém identifikácie a autentizácie pre zotavenie informácií K i je náhodná ekviprobabilná selekcia Ki z množiny možných hodnôt.

Najjednoduchšia metóda použitia hesla je založená na porovnaní prezentovaného hesla s pôvodnou hodnotou uloženou v pamäti. Ak sa hodnoty zhodujú, heslo sa považuje za autentické a používateľ je legálny. Pred odoslaním nechráneného kanála musí byť heslo šifrované. Ak narušiteľ vôbec rozpozná heslo a identifikačné číslo oprávneného používateľa, získa prístup do systému.

Je lepšie, namiesto otvorenej formy hesla P, odoslať jeho zobrazenie získané pomocou jednosmernej funkcie f (P). Táto konverzia by mala zabezpečiť, že heslo nemôže byť zverejnené jeho zobrazením. Takže nepriateľ narazí na neriešiteľný numerický problém.

Funkcia f môže byť napríklad definovaná nasledovne:

f (P) = E P (ID),

kde P je heslo, ID je identifikátor, E P je šifrovací postup vykonaný pomocou hesla ako kľúča.

V praxi sa heslo skladá z niekoľkých písmen. Ale krátke heslo je citlivé na útok na hrubou silou. Aby sa zabránilo takému útoku, funkcia f sa určuje inak:

f (P) = E P + K (ID),

kde K je kľúč (tablet Toch-memory, USB-kľúč atď.)

Postupy identifikácie a overovania používateľa môžu byť založené nielen na tajných informáciách, ktoré má používateľ (heslo, súkromný kľúč, osobný identifikátor atď.). V poslednej dobe sa biometrická identifikácia a autentifikácia stáva bežnejšou, čo vám umožňuje spoľahlivo identifikovať potenciálneho používateľa meraním fyziologických parametrov a charakteristík osoby a jeho správania.

Hlavné výhody biometrické metódy identifikácia a autentifikácia:

- vysoký stupeň presnosti identifikácie biometrickými znakmi z dôvodu ich jedinečnosti;

- neoddeliteľnosť biometrických prvkov od schopnej osoby;

- obtiažnosť falšovania biometrických prvkov.

Ako biometrické prvky, ktoré možno použiť na identifikáciu potenciálneho používateľa, sa používajú:

- štruktúra dúhovky a sietnice;

- odtlačky prstov;

- ručná geometria;

- tvar tváre a veľkosti;

- tvárový termogram;

- tvar ucha;

- hlasové funkcie;

- biomechanické charakteristiky rukopisu;

- biomechanické vlastnosti "rukopisu klávesnice".

Pri registrácii musí používateľ zobraziť jeden alebo viackrát svoje charakteristické biometrické znaky. Tieto znaky (známe ako autentické) sú registrované systémom ako kontrolný "obraz" oprávneného používateľa. Tento užívateľský obrázok je uložený v elektronickej podobe a používa sa na overenie totožnosti každého, kto sa zosobňuje príslušným oprávneným používateľom.

Identifikačné systémy pre dúhovku a sietnicu možno rozdeliť do dvoch tried:

- pomocou modelu dúhovky;

- pomocou kresby ciev sietnice.

Keďže pravdepodobnosť opakovania týchto parametrov je 10 - 78, tieto systémy sú najspoľahlivejšie zo všetkých biometrických systémov. Takéto prostriedky sa používajú napríklad v Spojených štátoch v zónach vojenských a obranných zariadení.

Systémy identifikácie odtlačkov prstov sú najbežnejšie. Jedným z hlavných dôvodov rozšíreného používania takýchto systémov je prítomnosť veľkých dátových bánk s odtlačkami prstov. Hlavnými používateľmi takýchto systémov na celom svete sú polícia, rôzne vládne organizácie a niektoré banky.

Geometrické systémy na identifikáciu rúk použite ručne tvarované skenery, zvyčajne namontované na stenách. Treba poznamenať, že veľká väčšina užívateľov uprednostňuje tento typ systému.

Systémy identifikácie tváre a hlasu sú najdostupnejšie kvôli ich lacnosti, pretože väčšina moderných počítačov má video a audio zariadenia. Systémy tejto triedy sú široko používané na diaľkovú identifikáciu v telekomunikačných sieťach.

Identifikačné systémy dynamiky podpisu rukopisu brať do úvahy intenzitu každého upisovania úsilia, frekvenčné charakteristiky písania každého prvku podpisu a podpisu podpisu ako celku.

Identifikačné systémy podľa biomechanických vlastností "rukopisu klávesnice" že momenty stláčania a uvoľňovania tlačidiel pri písaní na klávesnici sú pre rôznych používateľov výrazne odlišné. Tento dynamický rytmus sady ("štýl klávesnice") vám umožňuje vytvoriť pomerne spoľahlivý prostriedok identifikácie.

Treba poznamenať, že použitie biometrických parametrov pri identifikácii subjektov prístupu k automatizovaným systémom zatiaľ nedostalo primeranú regulačnú podporu, najmä vo forme noriem. Používanie biometrických identifikačných systémov je preto povolené len v systémoch, ktoré spracúvajú a uchovávajú osobné údaje predstavujúce obchodné a úradné tajomstvá.

Vzájomné overovanie používateľov

Zvyčajne strany, ktoré vstupujú do výmeny informácií, potrebujú vzájomnú autentifikáciu. Tento proces sa vykonáva na začiatku komunikácie.

Nasledujúce metódy sa používajú na autentifikáciu:

- mechanizmus žiadosti a reakcie;

- mechanizmus časovej pečiatky ("časová pečiatka").

Mechanizmus požiadavky na odpoveď, Ak používateľ A chce byť istý, že správy prijaté od používateľa B nie sú falošné, zahrnie do správy odoslanej B nepredvídateľný prvok - dotaz X (napríklad nejaké náhodné číslo). Pri odpovedaní musí používateľ B na tomto čísle vykonať nejakú vopred určenú operáciu (napríklad vypočítať nejakú funkciu f (X)). Nemôže to byť vykonané vopred, pretože používateľ B nevie, aké náhodné číslo X príde v žiadosti. Po obdržaní odpovede s výsledkom akcie B môže používateľ A byť istí, že B je autentické. Nevýhodou tejto metódy je možnosť vytvorenia vzoru medzi požiadavkou a odpoveďou.

Mechanizmus časovej pečiatky znamená registráciu času pre každú správu. V tomto prípade môže každý používateľ siete určiť, ako je prichádzajúca správa "zastaralá", a neprijme ju, pretože môže byť nepravdivá.

V oboch prípadoch by sa malo šifrovanie použiť na ochranu kontrolného mechanizmu, aby sa zabezpečilo, že odpoveď nebol odoslaný útočníkom.

Pri používaní časových pečiatok je problém. povolené časové oneskorenie na autentifikáciu relácie. Koniec koncov, správa s "dočasnou pečiatkou" sa v zásade nemôže okamžite preniesť. Okrem toho počítačové hodiny príjemcu a odosielateľa nemôžu byť úplne synchronizované.

Na vzájomné overenie sa zvyčajne používa postup podania rukyktorá je založená na uvedených mechanizmoch a spočíva v vzájomnom overení kľúčov používaných stranami. Inými slovami, strany sa navzájom uznávajú za legitímnych partnerov, ak si navzájom dokážu, že majú správne kľúče. Procedúra "handshake" sa uplatňuje v počítačových sietí pri organizovaní komunikácie medzi používateľmi, používateľom a hostiteľským počítačom, medzi hostiteľskými počítačmi atď.

Ako príklad uvažujme postup "handshaking" pre dvoch používateľov A a B. Dovoliť použiť symetrický kryptosystém. Používatelia A a B zdieľajú rovnaký tajný kľúč K AB.

- Používateľ A iniciuje "handshake" zaslaním jeho užívateľského ID A v otvorenom formulári používateľovi B.

- Používateľ B, ktorý získal identifikátor ID A, nájde tajný kľúč K AB v databáze a zadá ho do svojho kryptosystému.

- Medzitým používateľ A generuje náhodnú sekvenciu S pomocou pseudonáhodného generátora PG a pošle ho používateľovi B vo forme kryptogramu E K AB (S).

- Používateľ B dešifruje tento kryptogram a odkryje pôvodný pohľad na sekvenciu S.

- Obaja používatelia transformujú sekvenciu S pomocou jednosmernej funkcie f.

- Používateľ B zašifruje správu f (S) a posiela kryptogram E K AB (f (S)) užívateľovi A.

- Nakoniec používateľ A dešifruje tento kryptogram a porovnáva prijatú správu f "(S) s pôvodným f (S) .Ak sú tieto správy rovnaké, potom používateľ A rozpozná autentickosť používateľa B.

Používateľ A autentizuje používateľa B rovnakým spôsobom. Obe tieto postupy tvoria postup "handshake", ktorý sa zvyčajne vykonáva na samom začiatku akéhokoľvek komunikačného stretnutia medzi ľubovoľnými dvoma stranami v počítačových sieťach.

Výhodou modelu "handshake" je, že žiadny z komunikačných partnerov nedostane počas autentifikačného postupu tajné informácie.

Niekedy používatelia chcú počas celej komunikácie priebežne overovať odosielateľov. Zvážte jednu z najjednoduchších metód kontinuálnej autentifikácie.

Na odoslanie správy M používateľ A odošle kryptogram EK (ID A, M). Príjemca ju dešifruje a odhalí pár (ID A, M). Ak prijaté ID A zodpovedá uloženému ID, prijímateľ zohľadní túto správu.

Namiesto identifikátorov môžete použiť tajné heslá, ktoré sú vopred pripravené a sú známe obom stranám. Pokračovanie: Identifikačné protokoly s nulovým prenosom vedomostí

literatúra

- Romanetov Yu.V, Timofeev PA, Shangin V.F. Bezpečnosť informácií v počítačových systémoch a sieťach. Ed. VF Shangin. - 2. vydanie, Pererab. a pridajte. - M .: Rádio a komunikácia, 2001. - 376 s., Ill.