Şifre ve MAC adresi filtreleme, sizi korsanlığa karşı korumalıdır. Aslında güvenlik, ihtiyatlılığınıza daha çok bağlıdır. Ev ağındaki yabancı kullanıcılara uygun olmayan koruma yöntemleri, basit şifre ve saçmalık, saldırganlara saldırı için ek fırsatlar sağlar. Bu yazıda, WEP şifresini nasıl kıracağınızı, neden filtreleri kullanmayı bırakmanız gerektiğini ve kablosuz ağınızı her yandan nasıl güvence altına alacağınızı öğreneceksiniz.

Davetsiz misafirlerden koruma

Ağ er ya da geç, bu nedenle, güvenli değildir, kablosuz ağ kullanıcı dışarıdan bağlanacak - hatta özel olarak mümkün değildir, akıllı telefonlar ve tabletler otomatik teminatsız ağlara bağlanabilir çünkü. Birkaç siteyi açarsa, büyük olasılıkla hiçbir şey olmayacak, ancak trafik masrafı kesilecek. Konuk internet bağlantısı yoluyla yasadışı içerik yüklemeye başlarsa durum daha da karmaşık hale gelecektir.

Henüz herhangi bir güvenlik önlemi almadıysanız, tarayıcı üzerinden yönlendirici arayüzüne gidin ve ağ erişim verilerini değiştirin. Yönelticinin adresi, kural olarak, şuna benzer: http://192.168.1.1. Durum böyle değilse, komut satırından ağ aygıtınızın IP adresini öğrenebilirsiniz. Windows 7'de, "Başlat" düğmesini tıklayın ve arama dizesindeki "cmd" komutunu ayarlayın. "Ipconfig" komutu ile ağ ayarlarını çağırın ve "Varsayılan Ağ Geçidi" satırını arayın. Belirtilen IP, yönlendiricinizin adresidir ve tarayıcınızın adres çubuğuna girmeniz gerekir. Yönlendirici güvenlik ayarlarının yeri üreticiye bağlıdır. Kural olarak, bölümde "WLAN | Güvenlik. "

Kablosuz ağınız korumasız bir bağlantı kullanıyorsa, paylaşılan klasörlerde bulunan içeriğe özellikle dikkat etmeniz gerekir; çünkü koruma yokluğunda diğer kullanıcıların elinde olur. Bununla birlikte, Windows XP Home işletim sisteminde paylaşımlı erişim durumu basit bir felakettir: Varsayılan olarak, burada şifreler ayarlanamaz - bu işlev yalnızca profesyonel sürümde bulunur. Bunun yerine, tüm ağ istekleri korumasız bir konuk hesabı üzerinden gerçekleştirilir. Windows XP'deki ağın güvenliğini biraz kontrol edin: komut istemini çalıştırın, "net user guest Yeni Parolanız" yazın ve "Enter" tuşuna basarak işlemi doğrulayın. Windows'u yeniden başlattıktan sonra ağ kaynaklarına ancak bir parolanız varsa erişebilirsiniz; ancak OS'nin bu sürümünde daha iyi ayar yapmanız maalesef mümkün değildir. paylaşım ayarlarınızdan Çok daha rahat kontrol kullanıcı sayısını sınırlamak için, İşte Windows 7'de uygulanmaktadır, Denetim Masası "Ağ Yönetimi ve Paylaşım Merkezi" gidip bir ev grubu, bir şifre-korumalı oluşturmak üzere yeterlidir.

Kablosuz ağda düzgün bir koruma bulunmaması, bilgisayar korsanlarının korumasız tüm bağlantıları algılamak için tüm özel programları (kuyruklayıcılar) kullanabilmesiyle diğer tehlikelere neden olur. Böylece, saldırganların çeşitli servislerden kimlik bilgilerinizi yakalaması kolaylaşır.

hacker

Daha önce olduğu gibi bugün iki koruma yöntemi en popüler: MAC adres filtreleme ve SSID (ağ adı) gizleme: bu güvenlik tedbirleri size güvenlik sağlamaz. Ağın adını belirlemek için, saldırganın değiştirilmiş bir sürücünün ve bir Keşfet gibi bir algılayıcının yardımıyla izleme moduna geçiş yapan bir WLAN bağdaştırıcıya ihtiyacı vardır. Saldırgan, kullanıcı (istemci) ona bağlanıncaya kadar ağda izler. Daha sonra veri paketlerini düzenler ve böylece istemciyi ağdan "atar". Kullanıcı yeniden bağlandığında, saldırgan ağ adını görür. Bu karışık gibi gözüküyor, ancak aslında tüm süreç yalnızca birkaç dakika sürüyor. MAC filtresi atlanabilir: saldırgan MAC adresini belirler ve cihaza atar. Böylece, bir yabancı gözlemcinin bağlantısı ağın sahibi için fark edilmeden kalır.

Cihazınız yalnızca WEP şifrelemesini destekliyorsa, acilen harekete geçin; bu tür şifreler birkaç dakika içinde profesyonel olmayan kişiler için bile kırılabilir.

Özellikle cyberhawks arasında popüler WEP anahtar kurtarma sağlar gibi ek sıra indirip sürücüler WLAN-adaptörleri değiştirmek için bir algılayıcı uygulaması içeren paket Aircrack ng programları sahiptir. Bilinen saldırı yöntemleri PTW ve FMS / KoreKataks'tır ve trafik kesilir ve analizine dayalı olarak bir WEP anahtarı hesaplanır. Bu durumda, iki seçeneğiniz vardır: önce en yeni şifreleme yöntemlerini destekleyen en yeni bellenimi kullanarak aygıtınızı arayın. Üretici güncelleme yapmazsa, böyle bir cihazı kullanmayı reddetmek daha iyidir, çünkü aynı zamanda ev ağınızın güvenliğini tehlikeye atabilirsiniz.

Wi-Fi ürün yelpazesini kısaltmaya yönelik popüler tavsiyeler, yalnızca korumanın görünürlüğünü sağlar. Komşular hâlâ ağınıza bağlanabilecek ve saldırganlar genellikle geniş bir yarıçapa sahip Wi-Fi bağdaştırıcıları kullanıyor.

Herkese açık erişim noktaları

Ücretsiz Wi-Fi'li yerler siber dolandırıcılıkları cezbetmektedir, çünkü onlar aracılığıyla büyük miktarda bilgi geçer ve herkes saldırı araçlarını kullanabilir. Kafe, otel ve diğer halka açık yerlerde genel erişim noktalarını bulabilirsiniz. Ancak aynı ağların diğer kullanıcıları verilerinizi engeller ve örneğin çeşitli web servisleri üzerindeki hesaplarınızı kontrol altına alabilir.

Çerezlerin Korunması. Bazı saldırı yöntemleri gerçekten çok basit ki herkes onlardan yararlanabiliyor. Firefox tarayıcısı için Firesheep uzantısı, Amazon, Google, Facebook ve Twitter da dahil olmak üzere diğer kullanıcıların hesaplarını otomatik olarak okur ve görüntüler. Bilgisayar korsanı listede yer alan girdilerden birine tıklarsa derhal hesaba tam erişim hakkı verir ve kullanıcının verilerini kendi takdirine bağlı olarak değiştirebilir. Firesheep şifre kırma işlemini gerçekleştirmez, ancak yalnızca etkin, şifrelenmemiş çerezleri kopyalar. Bu tür engellemelere karşı koruma sağlamak için, Firefox için özel HTTPS Everywhere eklentisini kullanmalısınız. Bu uzantı, çevrimiçi hizmetlerin, servis sağlayıcı sunucusu tarafından destekleniyorsa, şifreli bağlantıyı HTTPS protokolü aracılığıyla sürekli kullanmaya zorlar.

Android'i koruyun. Geçmişte, genel dikkat, Android işletim sistemindeki kusurlara çekildi; bu dolandırıcıların, Picasa ve Google Takvim gibi hizmetlerde hesaplarınıza erişebilmesi ve ayrıca kişileri de okuyabilmesi. Google, Android 2.3.4'te bu güvenlik açığını ortadan kaldırdı, ancak daha önce kullanıcılar tarafından satın alınan daha eski cihazlarda sistemin eski sürümleri kuruldu. Onları korumak için SyncGuard uygulamasını kullanabilirsiniz.

WPA 2

En iyi koruma, 2004 yılından beri bilgisayar ekipmanı üreticileri tarafından kullanılan WPA2 teknolojisi tarafından sağlanmaktadır. Çoğu aygıt bu tür bir şifrelemeyi desteklemektedir. Ancak, diğer teknolojiler gibi WPA2 de zayıf noktasına sahiptir: bir sözlük saldırısı veya bir kaba kuvvet yönteminin (bilgisayar korsanları) yardımıyla, bilgisayar korsanları şifreleri çatlayabilir, ancak yalnızca güvenilmez olduklarında. Sözlükler basitçe veritabanlarında saklanan tuşlarla sıralama yaparlar - bir kural olarak sayı ve ismin olası tüm kombinasyonları. "1234" ya da "Ivanov" gibi şifreler çok hızlı bir şekilde tahmin ediliyor, bu yüzden hırsızın bilgisayarında ısınma vakti yok.

Bruteforce yöntemi, bitmiş bir veritabanının kullanılmasını içermez, tüm olası karakter kombinasyonlarını numaralandırarak şifrenin seçilmesini gerektirir. Bu şekilde, saldırgan herhangi bir anahtarı hesaplayabilir - tek soru bunun için ne kadar zaman alacağıdır. NASA, güvenlik talimatlarında en az sekiz karakter veya daha iyi onaltı karakter önermektedir. Öncelikle, küçük harfli, büyük harfli, rakamlı ve özel karakterlerden oluşması önemlidir. Böyle bir şifreyi kırmak için bir bilgisayar korsanı on yıllar alacaktır.

Şimdilik, ağınızdaki tüm kullanıcılar yönlendiricinize erişebildiğinden ve ayarlarında değişiklikler yapabileceğinden, ağınız tamamen korunmamıştır. Bazı cihazlar, ayrıca kullanılması gereken ek koruma fonksiyonları sağlar.

Her şeyden önce, Wi-Fi aracılığıyla yönlendiriciyi kullanma becerisini devre dışı bırakın. Maalesef bu işlev yalnızca bazı cihazlarda kullanılabilir - örneğin Linksys yönlendiricileri. Tüm modern yönlendirici modelleri, ayarlara erişimi sınırlamanıza izin veren yönetim arabirimi için bir parola ayarlama olanağına da sahiptir.

Herhangi bir programda olduğu gibi, yönlendiricinin bellenimi mükemmel değildir - güvenlik sistemindeki küçük kusurlar veya kritik delikler göz ardı edilmez. Genellikle bununla ilgili bilgiler anında Web üzerinden yayılır. Yönlendiriciniz için yeni bellenim olup olmadığını düzenli olarak kontrol edin (bazı modellerde dahi otomatik güncelleme özelliği vardır). Yanıp sönen bir başka artı, cihaza yeni özellikler ekleyebilmeleri.

Ağ trafiğinin periyodik analizi, davetsiz misafirlerin varlığını saptamaya yardımcı olur. Yönelticinin yönetim arayüzünde, hangi cihazların ve ağınıza bağlandıklarının bilgisi bulabilirsiniz. Belli bir kullanıcının ne kadar veri yüklediğini öğrenmek daha zordur.

Misafir erişimi - ev ağı güvenliği

WPA2 şifreleme kullanırken yönlendiriciyi güçlü bir parola ile koruyorsanız, artık tehlikede olmayacaksınız. Ancak yalnızca şifrenizi diğer kullanıcılara aktarana kadar. Akıllı telefonları, tabletleri veya dizüstü bilgisayarları ile bağlantınız vasıtasıyla İnternet'e erişmek isteyen arkadaşlarınız ve tanıdıklarınız bir risk faktörüdür. Örneğin, cihazlarının kötü amaçlı programlarla bulaştı olasılığını dışlayamazsınız. Bununla birlikte, yönlendiricilerin en üst modellerinde, örneğin Belkin N veya Netgear WNDR3700 gibi özel durumlarda bu tür durumlarda konuklara erişim sağlandığından, arkadaşlarınızı inkar etmek zorunda kalmazsınız. Bu modun avantajı, yönlendiricinin kendi şifresiyle ayrı bir ağ oluşturması ve ana şebekenin kullanılmamasıdır.

Güvenlik anahtarlarının güvenilirliği

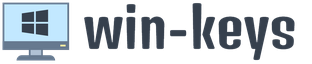

WEP (KABLOLU DÜŞÜNÜLÜ GİZLİLİK).Anahtarın yanı sıra başlatma vektörlerini elde etmek için sahte rasgele sayı üreteci (RC4 algoritması) kullanır. Son bileşen şifrelenmediğinden üçüncü taraflarla müdahale etmek ve WEP anahtarı yeniden oluşturmak mümkündür.

WPA (WI FI KORUYUCU ERİŞİM) WEP mekanizması üzerine kurulu, ancak geliştirilmiş koruma için dinamik bir anahtar sunuyor. TKIP algoritması tarafından üretilen anahtarlar Bek-Tevs saldırısı veya Ohigashi-Moriya saldırısı ile kırılabilir. Bunu yapmak için, tek tek paketler şifre çözülerek değiştirilir ve şebekeye geri gönderilir.

WPA2 (WI-FI KORUMALI ERİŞİM 2) Sağlam AES algoritmasını (Gelişmiş Şifreleme Standardı) şifreler. TKIP ile birlikte, aynı zamanda AES algoritmasına dayanan CCMP protokolü (Sayıcı Modu / CBC-MAC Protokolü) eklenmiştir. Şimdiye kadar bu teknoloji ile korunan şebeke kırılmadı. Hacker'lar için tek olasılık, bir anahtar sözcüğü seçime göre tahmin edildiğinde, "kaba kuvvet yöntemi" olan bir sözlük saldırısı ya da karmaşık bir parola ile ele geçirilemiyor.

Bugün sıradan bir şey diyemiyorsun. Bununla birlikte, birçok kullanıcı (özellikle mobil cihaz sahipleri) hangi koruma sisteminin kullanılacağı sorunuyla karşı karşıya: WEP, WPA veya WPA2-PSK. Ne tür bir teknoloji, şimdi bakalım. Bununla birlikte, en fazla talep bugünün en çok olduğu bu patronaj olduğundan, WPA2-PSK'ya en çok dikkat edilecek.

WPA2-PSK: nedir?

Bir kerede diyelim: WI-FI tabanlı bir kablosuz ağa yerel bağlantıyı korumak için bir sistem. Ethernet kullanarak doğrudan bağlantı kullanan ağ kartlarına dayanan kablolu sistemlere göre, bunun bir işi yok.

Teknolojinin kullanımı ile WPA2-PSK bugün en "gelişmiş" dir. Bir oturum açma ve şifre talebi gerektiren birkaç eski yöntem bile, gizli aktarım sırasında gizli verilerin şifrelenmesini varsaymanın yanı sıra, hafifçe söylemek için bakmak, çocukça havalandırmak. İşte bu yüzden.

Koruma çeşitleri

Bu yüzden, yakın zamana kadar en güvenli bağlantı koruma teknolojisinin WEP yapısı olduğu düşüncesiyle başlayalım. Herhangi bir cihazı kablosuz olarak bağlarken anahtar bütünlüğünü kontrol etmeyi ve IEEE 802 standardını kullandı.

WiFi ağının korunması WPA2-PSK prensip olarak hemen hemen aynı çalışır, ancak erişim anahtarı doğrulaması 802. 1X'de gerçekleştirilir. Başka bir deyişle, sistem mümkün olan tüm seçenekleri kontrol eder.

Bununla birlikte, WPA2 Enterprise adlı yeni bir teknoloji var. WPA'nın tersine, yalnızca bir kişisel erişim anahtarı için değil, aynı zamanda Radius erişim sunucusunun kullanılabilirliğini de sağlar. Bu durumda, böyle bir kimlik doğrulama algoritması, birkaç modda aynı anda çalışabilir (örneğin, Enterprise ve PSK, şifreleme seviyesi AES CCMP kullanırken).

Temel Protokoller ve Güvenlik

Geçmişte terkedilmesinin yanı sıra, modern koruma yöntemleri aynı protokolü kullanmaktadır. Bu TKIP (yazılım güncelleme ve RC4 algoritmasına dayanan WEP koruma sistemi). Bütün bunlar, ağa erişmek için geçici bir anahtar girmeyi içerir.

Pratik kullanımla gösterildiği üzere, kablosuz bir ağdaki özel güvenlik bağlantısında böyle bir algoritma verilmemiştir. Bu yüzden yeni teknolojiler geliştirildi: ilk WPA, sonra WPK2, PSK (kişisel erişim anahtarı) ve TKIP (geçici anahtar) ile desteklendi. Ek olarak, şimdi AES standardı olarak bilinen veri aktarım ve alım verileri dahil edildi.

Eski Teknolojiler

WPA2-PSK güvenlik türü göreceli olarak yakın zamanda göründü. Bundan önce, yukarıda belirtildiği gibi, WEP TKIP ile birlikte kullanıldı. TKIP'in korunması, erişim anahtarının bit derinliğini artırmak için başka bir şey değildir. Şu anda temel modun anahtarı 40'dan 128 bit'e çıkarmaya izin verdiği düşünülmektedir. Bu durumda, tek bir WEP anahtarı, oturum açma sırasında kullanıcı kimlik doğrulamasını gerçekleştiren sunucunun kendisi tarafından otomatik modda oluşturulmuş ve gönderilen birkaç farklı değiştirilebilir.

Buna ek olarak, sistem, anahtar dağıtımının katı bir hiyerarşisinin yanı sıra öngörülebilirlik probleminden kurtulma tekniğini de sağlar. Diğer bir deyişle, örneğin, bir koruma WPA2-PSK kullanan bir kablosuz ağ için bir parola "123456789" dizisinin türü olarak belirtildiğinde, aynı programları, anahtar jeneratörler ve şifreleri, sık KeyGen ya da onun gibi bir şey denir tahmin etmek zor değil, İlk dört karakteri girdiğinizde, otomatik olarak dört ardışık karakter üretebilirsiniz. Dedikleri gibi, burada kullanılan sıralama türünü tahmin edebilmek için benzersiz bir kişi olmanız gerekmiyor. Fakat bu, muhtemelen anlaşılacağı gibi, en basit örnek.

Kullanıcı şifresindeki doğum tarihine gelince, bu hiç tartışılmamıştır. Sosyal paylaşım ağlarında aynı kayıt verileri için kolayca hesaplayabilirsiniz. Bu türden aynı dijital şifreler tamamen güvenilmez. Numaraları, harfleri ve sembolleri (bir kısayol tuşu kombinasyonu belirlerseniz basamayacağınız gibi) ve bir boşluk birlikte kullanmak daha iyidir. Ancak, bu yaklaşımla bile, WPA2-PSK saldırıya uğrayabilir. Burada, sistemin metodolojisini açıklamalısınız.

Tipik erişim algoritması

Şimdi WPA2-PSK sistemi hakkında birkaç kelime. Pratik uygulama açısından bu nedir? Bu, tabiri caizse, çalışma modunda birkaç algoritmanın birleşimidir. Durumu bir örnekle açıklayalım.

İdeal olarak, iletilen veya alınan bilgilerin bağlantısını ve şifrelenmesini koruma prosedürünün yürütme sırası şöyledir:

WPA2-PSK (WPA-PSK) + TKIP + AES.

Burada, ana rol uzunluğu 8 ila 63 karakter olan ortak bir anahtar (PSK) tarafından yürütülür. Hangi sırayla algoritmaların kullanılacağı (şifreleme, iletimden sonra mı, yoksa rasgele ara anahtarlar kullanan süreçte mi gerçekleşecek gibi) önemsiz değildir.

Zor ama mümkün olsa Ama seviyede AES 256 de güvenlik ve şifreleme sisteminin varlığında bu konuda, hacker için Hacking WPA2-PSK yetkili (bit şifreleme anahtarına kastederek), bu bir görev olacak.

Güvenlik açığı

2008'de, konferansta PacSec'e kablosuz bir bağlantı kesme ve yönlendiriciden istemci terminaline aktarılan verileri okumaya izin veren bir teknik sunuldu. Tüm bunlar yaklaşık 12-15 dakika sürdü. Bununla birlikte, ters aktarmayı (istemci yönlendirici) çatlamak mümkün değildi.

Aslında, QoS yönlendirici modu etkinleştirildiğinde, yalnızca iletilen bilgileri okuyamaz, aynı zamanda sahte olanıyla değiştirebilirsiniz. 2009'da Japon uzmanlar, kesilme zamanını bir dakikaya indiren bir teknoloji sundular. Ve 2010'da web, WPA2'de bulunan Delik 196 modülünü kendi özel anahtarını kullanarak kesmek en kolay olduğunun bilgisine sahiptir.

Üretilen tuşlara müdahale etmek konusunda bir soru yoktur. İlk olarak, sözde sözlük saldırısı kaba kuvvetle birlikte kullanılır ve ardından kablosuz bağlantı alanı, iletilen paketleri kesmek ve sonra bunları yazmak üzere taranır. Bir kullanıcının, yetkilendirme oluştuğu anda ilk paketlerin iletilmesini (el sıkışma) durdurması, bir bağlantı kurması yeterlidir. Bundan sonra ana erişim noktasına yakın olmanız bile gerekmez. Çevrimdışı modda çalışabilirsiniz. Bununla birlikte, tüm bu eylemleri gerçekleştirmek için özel bir yazılıma ihtiyaç duyacaksınız.

WPA2-PSK kesmek nasıl?

Açıkça görülen nedenlerden dolayı, saldırı bağlantılarının tam algoritması verilmez, çünkü bu eylem için belirli bir talimat olarak kullanılabilir. Sadece ana hususlara ve sonra da - sadece genel anlamda konuşalım.

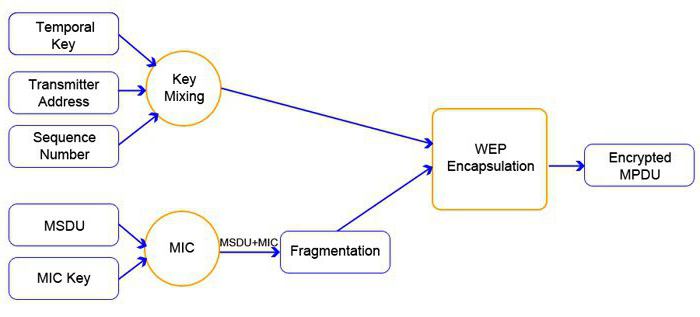

Kural olarak, yönlendiriciye doğrudan erişimle trafiği izlemek için Airmon-NG moduna geçirilebilir (Airmon-ng start wlan0 - kablosuz adaptörü yeniden adlandırma). Bundan sonra, nöbet ve tespit (işaret hızı, hız ve şifreleme yöntemi, iletilen veri miktarını ve böyle devam eder. D. izleme veri kanalı) komutu trafik airdump-ng MON0 ile meydana gelir.

Daha sonra, seçili kanal için komite komutu etkinleştirilir, ardından Aireplay-NG Deauth komutu ilişkili değerlerle birlikte girilir (bu metotların kullanılması meşruluğu nedeniyle verilmez).

Bundan sonra (kullanıcı zaten bağlanmaya yetkili olduğu zaman), kullanıcı basitçe ağ bağlantısının kesilebilir. Bu durumda, bilgisayar korsanlığı tarafında tekrar girdiğinizde, sistem giriş yetkisini tekrar edecek ve ardından tüm erişim şifrelerini engelleyebileceksiniz. Sonra, bir "el sıkışma" içeren bir pencere olacak (el sıkışma). Sonra herhangi bir şifre çatlamak sağlayacak WPAcrack adlı özel bir dosya başlatmak kullanabilirsiniz. Doğal olarak, tam olarak nasıl başlar, kimseye kimse söyleyemez. Belli bir bilgi varsa, tüm sürecin birkaç dakika ile birkaç gün arasında sürdüğünü unutmayın. Örneğin 2.8 GHz hızında çalışan Intel tabanlı bir işlemci, saniyede 500'den fazla veya saatte 1.8 milyon şifre işleyebilir. Genel olarak, zaten açık olduğu gibi, kendinizi şımartmamalısınız.

Bir son sözü yerine

Hepsi WPA2-PSK içindir. Ne belki de, ilk okumadan anlaşılabilir ve olmayacak. Bununla birlikte, veri korumanın temelleri ve uygulanan şifreleme sistemleri, görünüşe göre, herhangi bir kullanıcı tarafından anlaşılacaktır. Dahası, bugün neredeyse tüm mobil cihazların sahipleri bunu görüyor. Aynı akıllı telefondaki yeni bir bağlantı oluştururken sistem belirli bir koruma türünü (WPA2-PSK) kullanmanızı önerir mi? Çoğu kimse ona dikkat etmez, boşuna. Gelişmiş ayarlarda, güvenlik sistemini geliştirmek için çok sayıda ilave parametre kullanabilirsiniz.

Bu makale kablosuz WiFi ağlarını kullanırken güvenlik sorununa ayrılmıştır.

Giriş - WiFi açıkları

Bu veriler WiFi ağları vasıtasıyla iletildiğinde, kullanıcı verilerinin güvenlik açığının temel nedeni, değişimin radyo dalgasında gerçekleşmesidir. Ve bu, WiFi sinyalinin fiziksel olarak bulunduğu herhangi bir noktada mesajları kesmeyi mümkün kılar. Basitçe belirtmek gerekirse, erişim noktası sinyali 50 metre mesafede yakalandığında, bu WiFi şebekesinin tüm ağ trafiğinin engellenmesi, erişim noktasından 50 metre yarıçap içinde mümkündür. Yan odada, binanın diğer katında, sokakta.

Bu resmi bir düşünün. Ofiste, yerel ağ WiFi üzerinden inşa edilmiştir. Bu ofisinin erişim noktasının sinyali binanın dışında, örneğin bir otoparkta yakalanır. Binanın dışında bir saldırgan, ofis ağına erişebilir, diğer bir deyişle bu ağın sahipleri tarafından fark edilmemektedir. WiFi ağlarına kolayca ve göze batmadan erişilebilir. Teknik olarak kablolu ağlara göre çok daha kolay.

Evet. Bugüne kadar WiFi ağlarını korumak için geliştirilmiş ve uygulanmış araçlar. Bu koruma, erişim noktası ile ona bağlı son cihaz arasındaki tüm trafiği şifrelemeye dayanır. Yani, bir radyo sinyali bir saldırgan tarafından engellenebilir, ancak onun için sadece dijital bir "çöp" olacaktır.

WiFi güvenliği nasıl çalışır?

Erişim noktası yalnızca doğru şifreyi (erişim noktası ayarlarında belirtilir) kendi WiFi ağına gönderecek cihazı içerir. Bu durumda, şifre bir karma biçiminde şifreli olarak gönderilir. Hash, geri döndürülemez şifreleme sonucudur. Yani, bir karma tercüme edilen veriler şifresi çözülemiyor. Bir saldırgan bir parola karmasını keserse parolayı alamaz.

Ancak, erişim noktası doğru şifreyi biliyor ya da etmiyor mu? Eğer bir karması da kabul ederse, ancak şifresini çözemez mi? Çok basittir - erişim noktasının ayarlarında şifre saf biçimde belirtilir. Yetkilendirme programı temiz bir parola alır, ondan bir karma oluşturur ve daha sonra bu karmayı istemciden alınan ile karşılaştırır. Karma eşleşirse, müşterinin doğru parolası var demektir. Burada, karmaların ikinci özelliğini kullanıyoruz: bunlar benzersiz. Aynı karma, iki farklı veri kümesinden (şifreler) elde edilemez. İki eşleme eşleşirse, ikisi de aynı veri kümesinden oluşturulur.

Bu arada. Bu özellikten dolayı karmalar veri bütünlüğünü kontrol etmek için kullanılır. İki karışıklık (bir zaman aralığında yaratılan) çakışırsa, orijinal veriler (bu zaman aralığı boyunca) değiştirilmemiş olur.

Bununla birlikte, WiFi ağını (WPA2) korumanın en modern yönteminin güvenilir olmasına rağmen, bu ağ saldırıya uğrayabilir. Nasıl?

WPA2'nin koruması altında ağa erişmenin iki yöntemi vardır:

- Parolaları temel alan parola seçimi (sözde arama yoluyla sözlüğe).

- WPS işlevindeki güvenlik açığını kullanma.

İlk durumda, bir saldırgan erişim noktasına gelen şifre karmasını engeller. Ardından binlerce veya milyonlarca kelimenin yazıldığı bir veri tabanına dayalı olarak karmalar karşılaştırılır. Sözlüğünden bir sözcük alınır, bu sözcük için bir karma oluşturulur ve sonra bu karma ele geçirilen karma ile karşılaştırılır. Erişim noktası ilkel bir şifre kullanıyorsa, şifreyi kesmek, bu erişim noktası, zaman meselesi. Örneğin, 8 basamaklı bir parola (8 karakter uzunluğu WPA2 için minimum parola uzunluğudur) bir milyon kombinasyondur. Modern bir bilgisayarda birkaç gün veya saatte bir milyon değeri arayabilirsiniz.

İkinci durumda, WPS işlevinin ilk sürümlerinde bir güvenlik açığı kullanılır. Bu işlev, bir yazıcı gibi bir parola girilemediğiniz bir aygıta erişim noktasına bağlanmanızı sağlar. Bu işlevi kullanırken, cihaz ve erişim noktası bir dijital kodu değiştirir ve cihaz doğru kodu gönderirse, erişim noktası müşteriyi yetkilendirir. Bu fonksiyonda bir güvenlik açığı vardı - kod 8 basamaktan ibaretti ancak sadece dördü kontrol edildi! Diğer bir deyişle, WPS'e hack yapmak için 4 haneli tüm değerleri girmeniz gerekir. Sonuç olarak, WPS üzerinden erişim noktalarını kesmek, en zayıf cihazdan sadece birkaç saat içinde gerçekleştirilebilir.

WiFi Ağ Güvenliğini Yapılandırma

WiFi ağı güvenliği, erişim noktasının ayarlarına göre belirlenir. Bu ayarların birçoğu doğrudan ağın güvenliğini etkiler.

WiFi ağ erişim modu

Erişim noktası, açık veya korumalı olmak üzere iki moddan birinde çalışabilir. Kamu erişimi durumunda, herhangi bir cihaz erişim noktasına bağlanabilir. Güvenli erişim durumunda, yalnızca doğru erişim şifresini ileten cihaz bağlanır.

WiFi ağları için üç tür (standart) koruma vardır:

- WEP (Kabloluya Eşdeğer Gizlilik). İlk koruma standardı. Bugün, aslında, koruma sağlamıyor çünkü koruma mekanizmalarının zayıflığı nedeniyle çok kolay kırılıyor.

- WPA (Wi-Fi Korumalı Erişim). Kronolojik olarak ikinci koruma standardı. Kurulum ve devreye alma sırasında, WiFi ağları için etkili koruma sağladı. Fakat sıfır yılın sonunda, güvenlik mekanizmalarındaki zayıflıklar yoluyla WPA korumasını kırma fırsatları bulundu.

- WPA2 (Wi-Fi Korumalı Erişim). Son koruma standardı. Belirli kurallara uygun olarak güvenilir koruma sağlar. Bugüne kadar, WPA2 güvenliğini çözmek için yalnızca iki yol var. Sözlük ve geçici çözüm için WPS hizmeti aracılığıyla şifreyi kurtarın.

Bu nedenle, WiFi ağının güvenliğini sağlamak için WPA2 koruma türünü seçmelisiniz. Ancak, tüm istemci aygıtlar onu desteklemez. Örneğin, Windows XP SP2 yalnızca WPA'yı desteklemektedir.

WPA2 standardını seçmenin yanı sıra ek koşullar da gereklidir:

AES şifreleme yöntemini kullanın.

WiFi ağına erişmek için kullanılan parola aşağıdaki gibi derlenmelidir:

- kullanım paroladaki harfler ve rakamlar. Rasgele bir harf ve sayı kümesi. Ya da çok ender, yalnızca sizin için anlamlı, bir kelime veya cümle.

- Etmeyin isim + doğum tarihi veya bazı kelimeler + birkaç sayı gibi basit şifreleri kullanın, örneğin lena1991 veya dom12345.

- Yalnızca dijital bir şifre kullanmanız gerekiyorsa, uzunluğu en az 10 karakter olmalıdır. Çünkü sekiz karakterden oluşan dijital parola bir arama ile gerçek zamanlı olarak seçilir (bilgisayarın gücüne bağlı olarak birkaç saatten birkaç güne kadar).

Bu kurallara uygun olarak karmaşık şifreler kullanırsanız, WiFi ağınız sözlükte şifre yöntemiyle kırılabilir. Örneğin, formun bir parolası için 5Fb9pE2a (keyfi alfanümerik), mümkün olduğunca 218340105584896 kombinasyonları. Bugün seçmek neredeyse imkânsız. Bilgisayar saniyede 1.000.000 (milyon) kelimeyi karşılaştırsa bile, tüm değerleri numaralandırmak yaklaşık 7 yıl sürecektir.

WPS (Wi-Fi Korumalı Kurulum)

Erişim noktası bir WPS (Wi-Fi Korumalı Kurulum) işlevi içeriyorsa, bunu devre dışı bırakmalısınız. Bu işlev gerekli ise, sürümünün aşağıdaki özelliklere güncellendiğinden emin olmanız gerekir:

- Başta olduğu gibi 4 yerine bir pincodun 8 sembolünün hepsini kullanın.

- Birkaç denemeden sonra yanlış pin kodunu istemciden iletmek için gecikmeyi etkinleştirmek.

WPS korumasını iyileştirmek için ek bir fırsat, bir alfanümerik pincod kullanılmasıdır.

Genel WiFi ağlarının güvenliği

Bugün, kamuya açık yerlerde WiFi ağları vasıtasıyla - kafelerde, restoranlar, alışveriş merkezleri vb. - İnternet'i kullanmak moda. Bu tür ağları kullanmanın, kişisel verilerinizin çalınmasına neden olabileceğini anlamanız önemlidir. Böyle bir ağ üzerinden internete girip bir sitede yetkilendirme yaparsanız, verileriniz (oturum açma ve şifre) aynı WiFi ağına bağlı başka bir kişi tarafından engellenebilir. Sonuçta, yetkilendirilmiş ve erişim noktasına bağlı herhangi bir cihazda, bu ağın diğer tüm cihazlarından gelen ağ trafiğini engelleyebilirsiniz. Kamu WiFi ağlarının bir özelliği, herkesin yalnızca bir açık ağa değil, aynı zamanda korunan bir ağa katılmasına izin verir.

Bir kamu WiFi ağı üzerinden İnternet'e bağlandığımda verilerimi korumak için ne yapabilirim? HTTPS protokolünü kullanmak için tek bir olasılık var. Bu protokol çerçevesinde, istemci (tarayıcı) ile site arasında şifreli bir bağlantı kurulur. Ancak tüm siteler HTTPS protokolünü desteklemez. HTTPS protokolünü destekleyen bir sitedeki adresler, https: // önekiyle başlar. Sitedeki adreslerde bir http: // öneki varsa, bu sitenin HTTPS'yi desteklemediği veya kullanılmadığı anlamına gelir.

Bazı siteler varsayılan olarak HTTPS kullanmaz, ancak bu protokolleri vardır ve https: // önekini açıkça (el ile) belirttiyseniz bunu kullanabilirsiniz.

İnternet sohbet odalarını, Skype'ı vb. Kullanan diğer vakalara gelince, bu verileri korumak için ücretsiz veya ücretli VPN sunucuları kullanabilirsiniz. Yani önce VPN sunucusuna bağlanın ve ardından bir sohbet veya açık bir site kullanın.

WiFi şifrenizi koruyun

Bu makalenin ikinci ve üçüncü bölümlerinde, WPA2 güvenlik standardının kullanılması durumunda, WiFi ağına saldırmanın yollarından birinin sözlük parolası bulması gerektiğini yazmıştım. Ancak bir saldırgan için WiFi ağınıza bir şifre alma olasılığı vardır. Parolanızı monitöre yapışmış bir etikete saklarsanız, bu parolayı yetkisiz bir kişiye görmeyi mümkün kılar. Ve şifrenizi WiFi ağınıza bağlı bir bilgisayardan çalınabilir. Bilgisayarların yabancılar tarafından erişime karşı korunmaması durumunda, bu yabancı bir kişi olabilir. Bu, kötü amaçlı bir program yardımıyla yapılabilir. Buna ek olarak, parola, bir akıllı telefon veya tabletten ofisten çıkarılan cihazdan (ev, daire) çalınabilir.

Bu nedenle, WiFi ağınız için güvenilir bir korumaya ihtiyaç duyarsanız, parolanızı güvenli bir şekilde saklamak için gerekli adımları atmanız gerekir. Onu yetkisiz kişilerin erişimine karşı koruyun.

Yararlı olsaydınız ya da sadece bu makaleyi beğendiyseniz, utanmayın - yazarın maddi desteğini destekleyin. Para atarak yapmak kolaydır. Yandex Cüzdan No. 410011416229354. Veya telefonda +7 918-16-26-331 .

Hatta az miktarda bile yeni makaleler yazmaya yardımcı olabilir :)

WEP, WPA ve WPA2'nin ne olduğunu ve bunlar arasındaki farkın ne olduğunu kısaca açıklayın.

WEP

Transkript: Kabloluya Eşdeğer Gizlilik.Olarak tercüme edildi Kablolu bir bağlantıya eşdeğer güvenlik. Görünüşe göre, mucitler bir isim verildiğinde bu tür korumanın güvenilirliğini fazla tahmin ettiler.

WEP, kablosuz ağlar için eskimiş bir güvenlik modudur. Düşük düzeyde koruma sağlar. Windows güvenlik modunda, WEP genelde Açık olarak adlandırılır; açık tip.

WPA

Transkript: Wi-Fi Korumalı Erişim (Wi-Fi Korumalı Erişim)

Bu, 2 alttür olarak alt gruplara ayrılmıştır:

- WPA-Kişisel (-Kişisel Anahtar veya -PSK)

- WPA-Kuruluş.

WPA-PSK

Bu seçenek ev kullanımı için uygundur. Şebekeyi yetkilendirmek için yalnızca güvenlik anahtarı gereklidir.

WPA-Kuruluş

Bu, kurumsal ağlar için daha yüksek bir güvenlik seviyesi sağlamak için daha gelişmiş ve daha sert bir seçenektir. Yetkilendirme, Radius sunucusu gerektirir.

WPA2

WPA2, WPA güvenliğinin daha modern ve gelişmiş bir versiyonudur. Benzer şekilde, her iki modda da çalışabilir: PSK ve Enterprise. AES CCMP şifreleme türünü desteklediğinden farklıdır.

Hangisi daha iyi? WEP, WPA veya WPA2?

Çoğu durumda modern ekipmanlarda, en iyi seçenek modu kullanmaktır WPA2-PSK şifreleme türüne göre AES:

Wifi ağının hangi güvenlik biçimini kullandığını bilmesem ne olur?

Erişim noktasında (yönlendirici) hangi şifrelemenin kullanıldığını bilmiyorsanız, ağın bağlantısını kesin ve. Ardından tekrar bağlanın. Yalnızca güvenlik anahtarını girmeniz gerekecektir. Bu durumda, güvenlik modu otomatik olarak seçilecektir.